Информационный бюллетень Информационное

| Вид материала | Информационный бюллетень |

- Информационный бюллетень самара, 598.47kb.

- Информационный бюллетень Информационное, 1434.75kb.

- Информационный бюллетень 2011, 499.82kb.

- Информационный бюллетень 3 квартал 2011, 567.95kb.

- Информационный бюллетень анализ динамики наркоманий, хронического алкоголизма и алкогольных, 258.01kb.

- Информационный бюллетень №10, 2578.84kb.

- Информационный бюллетень ЕвраАзЭС. 2003. № Конституция Российской Федерации // Российская, 231.3kb.

- Информационный бюллетень за 2010 год, 445.94kb.

- Информационный бюллетень №8 декабрь 2008, 704.04kb.

- Развитие АПК: от идеи к практике информационный бюллетень 2011, 339.35kb.

Для распространения вредоносного ПО всё чаще используется спам

в сочетании с методами социальной инженерии

Антивирусная лаборатория PandaLabs обнаружила, что для распространения вредоносного ПО все чаще используется комбинация спама и методов социальной инженерии. За последние несколько дней уже появилось несколько примеров.

Самый новый из обнаруженных кодов распространяется в электронных сообщениях, якобы предупреждающих об атаке вредоносного ПО (с такими заголовками как: Атака червей! или Атака шпионских программ!), но на самом деле содержащих червя Nurech.Z. Для того чтобы сообщения выглядели более правдоподобно, в поле «отправитель» указываются источники, которым пользователь обычно доверяет, например, Поддержка клиентов (Customer Support).

Еще один из последних образцов использует в качестве приманки фотографии Бритни Спирс. Пользователю приходит сообщение с заголовком наподобие “Обнаженные Бритни Спирс и Пэрис Хилтон” или “Горячие фотографии Бритни Спирс”. Пользователи открывают сообщение и находят несколько эротических фотографий певицы. Однако простым щелчком мыши на фотографии они фактически сами загружают вредоносный код в свой компьютер. Этот червь эксплуатирует уязвимость в файлах Microsoft ANI с целью распространения. Он также загружает другие варианты вредоносных кодов на зараженный ПК.

Третий пример примерно похож на два первых, хотя и появился он на несколько дней раньше. Изменяется только главное действующее лицо. В данном случае, в качестве приманки используются фотографии порно-звезды Дженны Джеймсон, с помощью которых пользователей стараются увлечь и заставить перейти по ссылке, спрятанной среди фотографий. Результат тот же – для заражения компьютера и загрузки другого вредоносного ПО этот код эксплуатирует уязвимости в файлах ANI.

“Кроме того, были и электронные рассылки с такими темами, как, например, “Горячие фотографии обнаженной Пэрис Хилтон” и т.п.. Цель та же – соблазнить пользователя кликнуть по ссылке, чтобы попасть в ловушку. В этом и заключается метод социальной инженерии”, объясняет Луис Корронс, технический директор PandaLabs.

Для распространения червя Grum.A была использована несколько иная приманка. Этот вредоносный код распространяется в электронных сообщениях с предложением протестировать бета-версию Internet Explorer 7. Как и в предыдущих случаях, сообщение содержит фотографию, кликнув по которой в данном случае якобы можно получить доступ к бета-версии IE 7.

“Зачем использовать спам для распространения вредоносного ПО? С одной стороны, нежелательная почта попадает в ящики пользователей в огромных количествах и, таким образом, увеличивает шансы на успех. С другой стороны, именно таким способом кибер-преступники могут убедить пользователей самостоятельно загрузить зараженный файл, за счет чего антивирусные решения не обнаруживают и не удаляют вредоносные вложения”, поясняет Луис Корронс.

www.cybersecurity.ru

20.04.07 16:56

Новый вариант червя Warezov спровоцировал вирусную эпидемию

Владимир Парамонов

Компания "Лаборатория Касперского" предупреждает о появлении новой модификации червя Warezov, спровоцировавшей вирусную эпидемию.

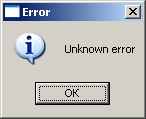

Сообщение об ошибке, отображаемое червем Warezov

Вариант Warezov.nf распространяется по электронной почте в виде вложений. По сообщению "Лаборатории Касперского", на долю червя Warezov.nf в четверг приходилось 75-80% от общей массы вредоносных программ в почтовом трафике. После активации Warezov.nf отображает на экране сообщение о неизвестной ошибке, копирует свой исполняемый файл в системный каталог Windows под именем hotpmsta.exe и вносит ряд изменений в реестр операционной системы.

Далее Warezov.nf осуществляет массовую рассылку вредоносного компонента по адресам электронной почты, найденным на инфицированном компьютере. Для организации рассылки червь использует собственный SMTP-сервер. Основной модуль Warezov.nf способен завершать различные процессы, а также останавливать и удалять службы антивирусных программ и персональных брандмауэров. Что касается компонента, рассылаемого по почте, то он загружает из интернета дополнительные вредоносные файлы.

Компания "Лаборатории Касперского" уже выпустила обновления антивирусных баз данных, включающие процедуры защиты от Warezov.nf. Впрочем, по состоянию на вечер 19 апреля специалисты компании зафиксировали стабилизацию и последующий спад эпидемии Warezov.nf. Тем не менее, пользователям традиционно рекомендуется не открывать сомнительные вложения, присланные в составе электронных писем.

www.compulenta

20.04.07 17:41

Trend Micro: обзор угроз за I квартал 2007 года

Trend Micro, мировой лидер в области сетевых антивирусных программ, ПО и услуг для защиты контента, представила краткий отчет о ландшафте угроз за первый квартал 2007 года. Согласно отчету, в рейтинге топ-20 угроз вирусы расположились следующим образом:

WORM_NYXEM.E 124 381 тыс.

HTML_NETSKY.P 93 870 тыс.

WORM_NETSKY.DAM 92 245 тыс.

PE_PARITE.A 68 095 тыс.

WORM_ANIG.A 66 408 тыс.

WORM_RONTKBR.GEN 51 656 тыс.

TROJ_SMALL.EDW 37 446 тыс.

WORM_MOFEI.B 36 343 тыс.

ADW_WEBSEARCH.K 36 161 тыс.

WORM_RONTOKBRO.B 32 637 тыс.

WORM_NUWAR.CQ 31 830 тыс.

WORM_NETSKY.D 29 449 тыс.

JAVA_BYTEVER.A 29 227 тыс.

ADW_NCASE.A 28 260 тыс.

WORM_MYDOOM.GEN 27 548 тыс.

WORM_SIWEOL.A 26 499 тыс.

TROJ_HORST.HF 25 223 тыс.

WORM_BAGLE.OF 24 844 тыс.

HTML_FUJACKS.E 23 751 тыс.

ADW_SLAGENT.A 23 336 тыс.

Судя по рейтингу, в первом квартале 2007 года по количеству отчетов лидировал червь WORM_NYXEM.E, который распространялся в письмах, где в темах и текстах почтовых сообщений обещался доступ к видеороликам и изображениям сексуального характера. Атаки более старых червей, таких, как NETSKY и BAGLE, хотя и удачно предотвращаются, однако по-прежнему наносят вред большому числу пользователей.

В начале 2007 года большую популярность имела рассылка писем с заголовками о текущих событиях местного и общемирового значения. Так, TROJ_SMALL.EDW, занимающий 7-ю строчку в рейтинге, рассылался в письмах, заголовки которых обещали более подробную информацию о зимнем урагане, который в то время будоражил Европу.

Комбинированные угрозы по-прежнему лидируют. Примером такого вида угроз служит WORM_NUWAR.CQ и его соучастник TROJ_SMALL.EDW. Червь WORM_NUWAR.CQ принадлежит к вредоносному семейству, известному благодаря массовым рассылкам электронных писем с темой «ядерная война». Когда пользователь открывал зараженное письмо, в исполнение приводился файл, который внедрял на компьютер компонент-загрузчик и копии модуля массовой рассылки электронной почты, после чего загружал еще четыре компонента, включая новый загрузчик (позволявший скрытно импортировать новые модули) и руткит, скрывавший присутствие всей этой армии вредоносных программ в системе. Результатом этих атак стало создание совокупности компьютеров, превращенных в генераторы спама и писем с вирусами.

Основными тенденциями, характерными для I квартала 2007 года, стали рост общего числа угроз и заметное увеличение популярности адресных атак, тогда как ранее лидерство в общем объеме угроз принадлежало сетевым червям, сообщают специалисты Trend Micro в своем отчете.

Между тем, социотехнические приемы набирают обороты: значительная часть современных атак вредоносного ПО основана на использовании приемов социотехники для обмана пользователей. Так, большинство вредоносных программ, обнаруженных в 2006 году, не причинили бы никакого вреда, если бы пользователи сами не запускали их. Для того чтобы привлечь внимание к вредоносной программе и заставить запустить ее, злоумышленники используют насущные, интересные для пользователей темы и тексты почтовых сообщений, в которых и содержится вредоносное ПО.

Высокая активность в первом квартале таких угроз, как WORM_NYXEM.E, TROJ_SMALL.EDW и WORM_NUWAR.CQ, является примером использования социотехнических приемов.

По сравнению с первым кварталом 2006 года, за этот же период 2007 года удвоилось количество сайтов фишинга. Такое увеличение отчасти связано с появлением готовых фишинг-инструментов, которые помогают хакерам создавать фальшивые сайты «в один клик».

По-прежнему наиболее распространенными видами спама остается коммерческий и финансовый спам. Большая доля неанглоязычного спама пришлась на китайский и японские языки, опередив лидеров прошлого года – русский и испанский. Ужесточение норм против нежелательной почты в США и Европе повлекло за собой рост объема спама в азиатских странах.

www.cnews.ru

25.04.07 11:27