Окументе содержится описание предварительного выпуска программного обеспечения, который может быть существенно изменен перед окончательным коммерческим выпуском

| Вид материала | Документы |

- 1. Изучение технического, программного, информационного обеспечения производства, 134.33kb.

- С. Ю. Шавшина научный руководитель Е. Б. Золотухина,, 26.23kb.

- Программа 5 дней по Новой Зеландии (4*) Обзор, 56.54kb.

- Об использовании программного обеспечения "e-port терминал" термины, используемые, 49.96kb.

- E-mail: PrivatizacijaKvartir@yandex, 139.95kb.

- Название главы, 36.18kb.

- Бизнес-план: Сервис программного обеспечения Горемыкин В. А., Богомолов, 185.64kb.

- Бизнес-план: Сервис программного обеспечения Горемыкин В. А., Богомолов, 180.8kb.

- Метрология и качество программного обеспечения, 39.54kb.

- Ответ на клевету под названием, 6640.31kb.

Технический обзор функции DirectAccess в Windows 7 и Windows Server 2008 R2

Семейство операционных систем Microsoft Windows

В этом документе содержится описание предварительного выпуска программного обеспечения, который может быть существенно изменен перед окончательным коммерческим выпуском. Настоящий документ предоставляется исключительно в ознакомительных целях, и корпорация Майкрософт в данном документе не дает никаких гарантий, явных либо подразумеваемых. Сведения в настоящем документе, включая URL-адреса и другие ссылки на веб-узлы, могут быть изменены без предварительного уведомления. Пользователь принимает на себя весь риск, связанный с использованием документа. Если не указано иное, названия предприятий, организаций и изделий, имена доменов, адреса электронной почты, эмблемы, а также имена, места и события, используемые в качестве примеров, являются вымышленными. Возможное сходство с реально существующими компаниями, организациями, продуктами, именами доменов, адресами электронной почты, эмблемами, именами людей, местами и событиями следует рассматривать как случайное. Ответственность за соблюдение всех применимых законов об авторском праве возлагается на пользователя. В рамках, предусмотренных законами об авторских правах, никакая часть настоящего документа не может быть воспроизведена, сохранена или введена в систему хранения и извлечения данных либо передана в любой форме или любым способом (электронным, механическим, методом фотокопирования, записи или иным способом) для любых целей без письменного разрешения корпорации Майкрософт.

Корпорация Майкрософт может являться правообладателем патентов и заявок, поданных на получение патента, товарных знаков и прочих объектов авторского права, имеющих отношение к содержанию данного документа. Предоставление данного документа не означает передачи какой-либо лицензии на использование таких патентов, товарных знаков, объектов авторского права и другой интеллектуальной собственности, за исключением использования, явно оговоренного в лицензионном соглашении корпорации Майкрософт.

© Корпорация Майкрософт, 2009. Все права защищены.

Microsoft, Active Directory, Outlook, Windows, Windows Server и Windows Vista являются товарными знаками группы компаний Майкрософт.

Прочие товарные знаки являются собственностью соответствующих владельцев.

Содержание

Введение 1

Потребности мобильных сотрудников 1

Проблемы использования виртуальных частных сетей 1

Подключение через DirectAccess 3

Процесс подключения через DirectAccess 5

Разделение интернет-трафика и трафика интрасети 8

Проверка подлинности DirectAccess 9

Использование IPv6 9

DirectAccess и защита доступа к сети (NAP) 10

Требования при использовании DirectAccess 10

Заключение 11

Дополнительная информация 12

Введение

В операционных системах Windows — Windows® 7 и Windows Server® 2008 R2 — представлена функция DirectAccess. Это новое решение, которое обеспечивает равные возможности для сотрудников вне зависимости от того, работают они удаленно или на рабочем месте в офисе. Благодаря DirectAccess удаленные пользователи могут получать доступ к общим папкам, веб-сайтам и приложениям корпоративной сети, не подключаясь к виртуальной частной сети (VPN).

DirectAccess позволяет устанавливать двухстороннюю связь с корпоративной сетью всякий раз, когда переносной компьютер пользователя с включенной функцией DirectAccess подключается к Интернету, — даже до того, как пользователь войдет в систему. Благодаря DirectAccess пользователям никогда не придется думать о том, подключены ли они к корпоративной сети. DirectAccess имеет свои преимущества и для ИТ-специалистов: сетевые администраторы могут управлять удаленными компьютерами за пределами офиса, даже когда эти компьютеры не подключены к виртуальной частной сети (VPN). С помощью функции DirectAccess организации, уделяющие большое внимание нормативным требованиям, могут обеспечить их соблюдение и для переносных компьютеров.

В настоящем документе описаны преимущества функции DirectAccess, принципы его работы, а также необходимые условия для ее развертывания в организации.

Потребности мобильных сотрудников

Все больше пользователей становятся мобильными, продолжая активно работать и за пределами офиса. По данным исследования IDCi, с III квартала 2008 г. производители компьютеров стали поставлять на мировой рынок больше переносных компьютеров по сравнению с настольными. Ожидается, что количество мобильных пользователей продолжит расти: в 2008 г. мобильные сотрудники будут составлять 26,8 % от всего занятого населения, а к 2011 г. это соотношение увеличится до 30,4 %ii.

Однако способ доступа пользователей к сетевым ресурсам не изменился. И хотя за пределами офиса пользователи могут подключаться к Интернету, используя домашнюю широкополосную сеть, широкополосную беспроводную сеть или Wi-Fi, доступ к ресурсам в интрасети им преграждают корпоративные брандмауэры. Работать с ресурсами интрасети могут лишь пользователи, которые физически к ней подключились. Это также создает проблемы при управлении компьютерами, поскольку ИТ-администраторы могут обновлять компьютеры, лишь когда те подключены к интрасети. Для того чтобы обойти это ограничение, во многих организациях используются виртуальные частные сети.

Проблемы использования виртуальных частных сетей

Как правило, пользователи подключаются к ресурсам интрасети посредством виртуальной частной сети. Однако использование виртуальной частной сети может быть неудобным по ряду причин.

- Подключение к виртуальной частной сети выполняется в несколько этапов, и пользователям приходится ждать завершения проверки подлинности. В организациях, где перед подключением компьютера выполняется проверка его работоспособности, установка VPN-подключения может занять несколько минут.

- Каждый раз, когда у пользователя прерывается соединение с Интернетом, ему нужно повторно устанавливать VPN-подключение.

- Установка VPN-подключений может зачастую оказаться проблематичной в средах с фильтрацией VPN-трафика.

- Если и трафик интрасети, и интернет-трафик проходят через VPN-подключение, это может привести к снижению скорости работы через Интернет.

Учитывая эти неудобства, многие пользователи отказываются подключаться к виртуальной частной сети. Вместо этого для подключения к ресурсам интрасети они используют шлюзы приложений, например веб-клиент Microsoft® Outlook® Web Access (OWA). С помощью веб-клиента Outlook пользователи могут получать доступ к внутренней электронной почте, не устанавливая VPN-подключение. Однако им по-прежнему приходится подключаться к виртуальной частной сети для того, чтобы открывать документы, расположенные в общих папках интрасети (например, если ссылки на такие документы включены в сообщения электронной почты).

Подключение через DirectAccess

Функция DirectAccess позволяет преодолеть ограничения, связанные с использованием виртуальных частных сетей, благодаря автоматической установке двухстороннего соединения между клиентскими компьютерами и корпоративной сетью. Функция DirectAccess основана на проверенных, стандартизированных технологиях — протоколах IPsec и IPv6.

DirectAccess использует протокол IPsec для проверки подлинности компьютера и пользователя, что позволяет ИТ-специалистам управлять компьютером еще до того, как пользователь войдет в систему. Так же дополнительно можно установить использование смарт-карт для проверки подлинности пользователей.

Для шифрования обмена данными через Интернет в DirectAccess также применяется протокол IPsec. Можно использовать такие методы шифрования IPsec, как Triple DES (3DES) и AES.

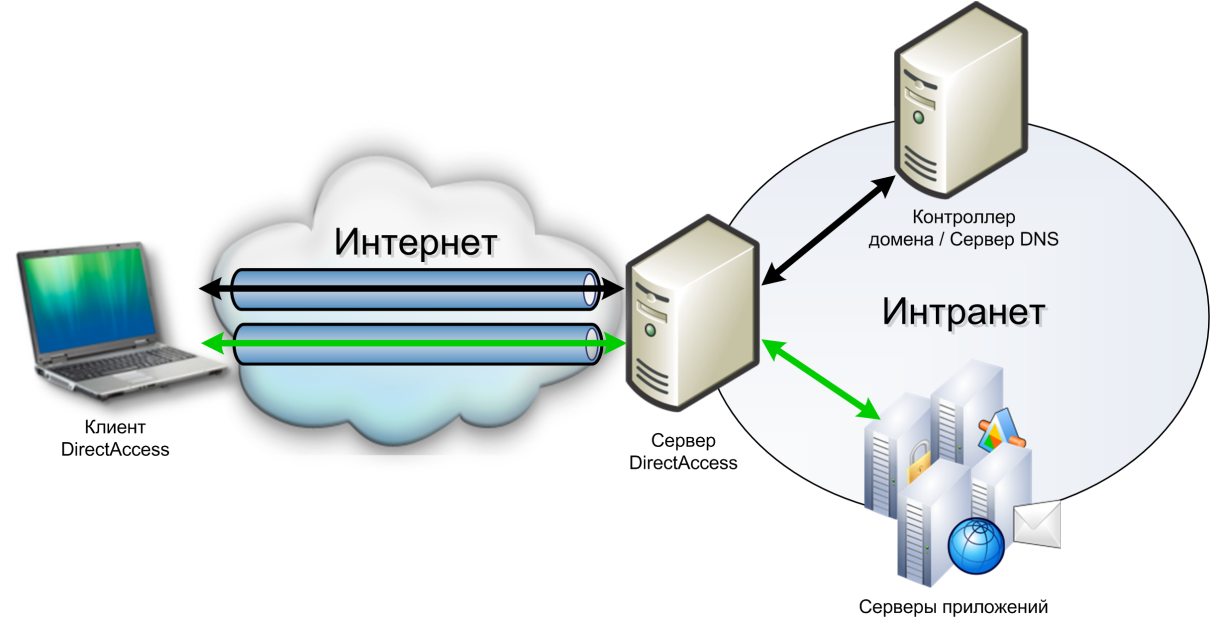

Клиенты устанавливают туннель IPsec для передачи трафика IPv6 на сервер DirectAccess, который выступает в роли шлюза для доступа к интрасети. На рис. 1 показан клиент DirectAccess, устанавливающий соединение с сервером DirectAcess через Интернет (IPv4). Клиенты могут устанавливать такое соединение, даже если они находятся в сети, защищенной брандмауэром.

Рис. 1. Доступ клиентов DirectAccess к интрасети по протоколам IPv6 и IPsec

Клиент DirectAccess устанавливает два туннеля IPsec.

- Туннель IPsec ESP с использованием сертификата компьютера. Этот туннель обеспечивает доступ к серверу DNS и контроллеру домена в интрасети. Таким образом, компьютер может загружать объекты групповой политики и запрашивать проверку подлинности от имени пользователя.

- Туннель IPsec ESP с использованием сертификата компьютера и учетных данных пользователя. Этот туннель выполняет проверку подлинности пользователя и обеспечивает доступ к ресурсам и серверам приложений в интрасети. Например, этот туннель необходимо создать для того, чтобы клиент Microsoft Outlook мог загрузить электронную почту с сервера Microsoft Exchange в интрасети.

После создания туннелей к серверу DirectAccess клиент может отправлять по ним трафик в интрасеть. Сервер DirectAccess можно настроить таким образом, чтобы он контролировал, какие приложения могут запускать удаленные пользователи и к каким ресурсам в интрасети им предоставлен доступ.

Клиенты DirectAccess могут подключаться к ресурсам в интрасети с использованием двух типов защиты IPsec: end-to-end и end-to-edge.

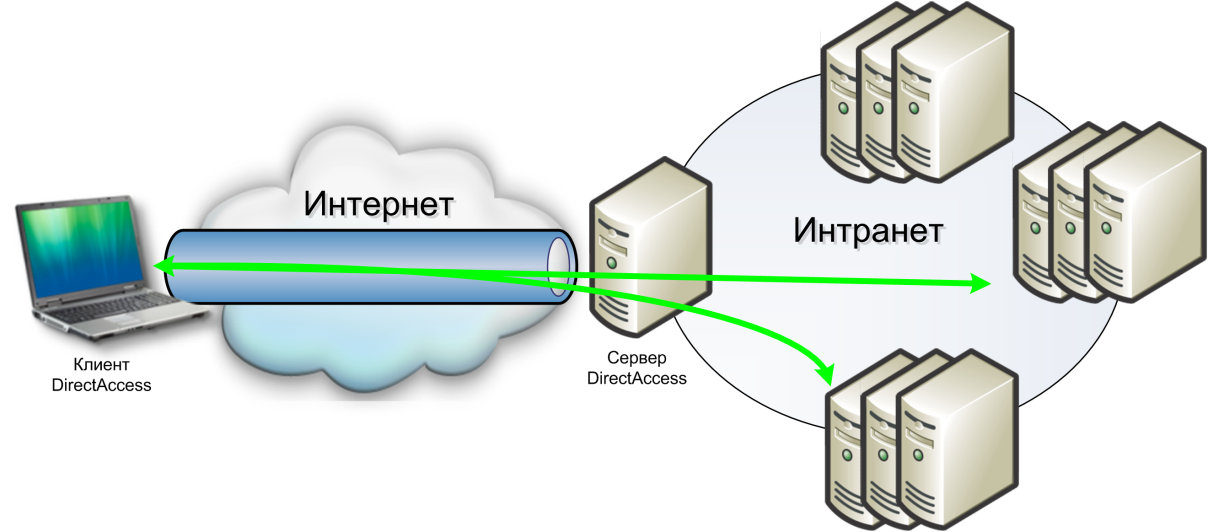

End-to-End

При защите end-to-end, изображенной на рис. 2, клиенты DirectAccess устанавливают сеанс IPsec (показан зелеными стрелками) через сервер DirectAccess с каждым сервером приложений, к которому они подключаются. Это обеспечивает высочайший уровень безопасности, поскольку на сервере DirectAccess можно настроить управление доступом. Однако для такой архитектуры необходимо, чтобы серверы приложений работали под управлением ОС Windows Server 2008 или Windows Server 2008 R2 и использовали оба протокола — IPv6 и IPsec.

Рис. 2. Защита End-to-End

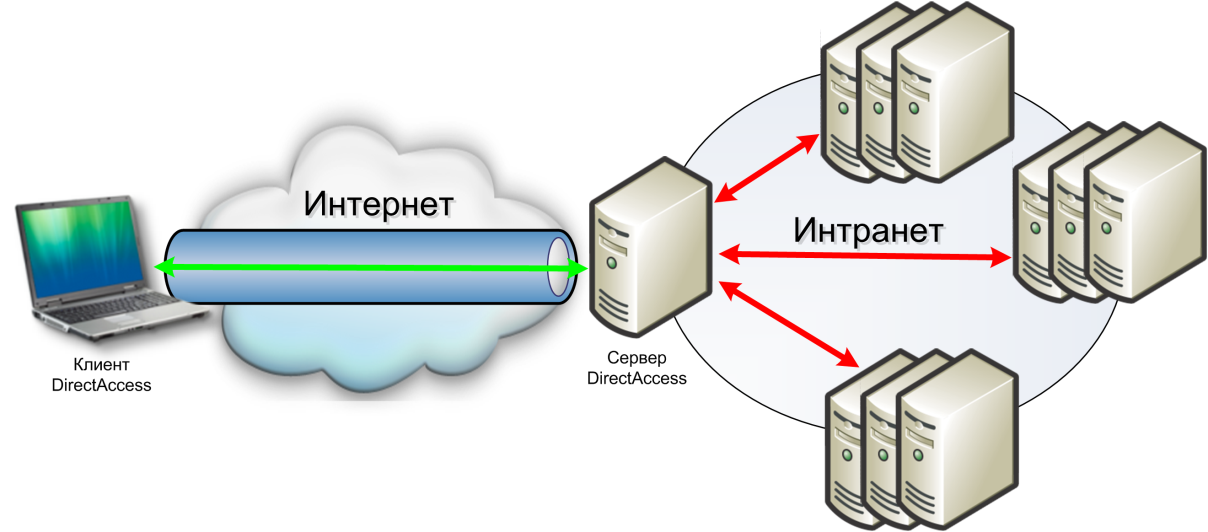

End-to-Edge

При защите end-to-edge, изображенной на рис. 3, клиенты DirectAccess устанавливают сеанс IPsec с сервером шлюза IPsec (который может одновременно являться сервером DirectAccess). Затем сервер шлюза IPsec перенаправляет незащищенный трафик, показанный красными стрелками, на серверы приложений в интрасети. Такая архитектура не требует поддержки протокола IPsec в интрасети и пригодна для любых серверов приложений, использующих протокол IPv6. О подключении к серверам приложений, поддерживающим только протокол IPv4, рассказывается в разделе «Использование протокола IPv6» далее в этом документе.

Рис. 3. Защита end-to-edge

Для обеспечения высочайшего уровня безопасности используйте протоколы IPv6 и IPsec во всей организации, обновите серверы приложений до ОС Windows Server 2008 или Windows Server 2008 R2 и применяйте защиту end-to-end. Это позволит выполнять проверку подлинности и, при дополнительной настройке, шифрование трафика от клиента DirectAccess к ресурсам в интрасети. Если использовать сразу два протокола (IPv6 и IPsec) в сети предприятия нежелательно, можно применять защиту end-to-edge. Защита end-to-edge во многом похожа на виртуальные частные сети и так же проста в развертывании.

Примечание. Какую бы из этих двух архитектур вы ни выбрали, для выполнения требований избыточности и масштабируемости можно развернуть несколько серверов DirectAccess и подсистему балансировки нагрузки.

Процесс подключения через DirectAccess

Процесс подключения клиентов DirectAccess к ресурсам в интрасети выполняется следующим образом.

- Клиентский компьютер DirectAccess под управлением ОС Windows 7 обнаруживает, что он подключен к сети.

- Клиентский компьютер DirectAccess выполняет попытку подключения к веб-сайту в интрасети, заданному администратором в процессе конфигурирования DirectAccess. Если веб-сайт доступен, клиент DirectAccess определяет, что он уже подключен к интрасети, и процесс подключения через DirectAccess прекращается. Если веб-сайт недоступен, клиент DirectAccess определяет, что он подключен к Интернету, и процесс подключения через DirectAccess продолжается.

- Клиентский компьютер DirectAccess подключается к серверу DirectAccess с использованием протоколов IPv6 и IPsec. Если сеть IPv6 недоступна (а, вероятно, так и будет, когда пользователь подключен к Интернету), клиент устанавливает туннель IPv6-через-IPv4, используя 6to4 или Teredo. Для завершения этого этапа не требуется, чтобы пользователь выполнил вход в систему.

- Если брандмауэр или прокси-сервер препятствует компьютеру, использующему 6to4 или Teredo, подключиться к серверу DirectAccess, клиент автоматически пытается подключиться по протоколу IP-HTTPS, использующему SSL-соединение для обеспечения возможности подключения.

- В ходе установки сеанса IPsec клиент и сервер DirectAccess выполняют взаимную проверку подлинности с использованием сертификатов компьютера.

- Для проверки того, что компьютер и пользователь имеют разрешения на подключение через DirectAccess, сервер DirectAccess устанавливает их членство в группе Active Directory®.

Примечание. Чтобы снизить риск DoS-атак (атак типа «отказ в обслуживании»), протокол IPsec на сервере DirectAccess понижает приоритет основного трафика согласования с помощью значений DSCP.

- Если функция защиты доступа к сети (NAP), которая рассматривается далее в этом документе, включена и настроена для проверки работоспособности, то до подключения к серверу DirectAccess клиент DirectAccess получает сертификат работоспособности от центра регистрации работоспособности, находящегося в Интернете. Центр регистрации работоспособности направляет информацию о состоянии работоспособности клиента DirectAccess на сервер политики работоспособности NAP. Сервер политики работоспособности NAP обрабатывает политики, заданные на сервере политики сети (NPS), и определяет соответствие клиента требованиям к работоспособности системы. Если соответствие установлено, центр регистрации работоспособности получает сертификат работоспособности для клиента DirectAccess. При подключении к серверу DirectAccess клиент DirectAccess предъявляет сертификат работоспособности для проверки подлинности.

- Сервер DirectAccess пересылает трафик от клиента DirectAccess на ресурсы в интрасети, к которым у пользователя есть доступ.

Процесс подключения через DirectAccess выполняется автоматически и не требует вмешательства пользователя.

Разделение интернет-трафика и трафика интрасети

С помощью DirectAccess можно отделить трафик, поступающий в интрасеть, от интернет-трафика, как показано на рис. 4, чтобы уменьшить объем ненужного трафика в корпоративной сети. Большинство виртуальных частных сетей пропускают через себя весь трафик (даже трафик, предназначенный для Интернета), что замедляет доступ к интрасети и Интернету. Поскольку трафик, направленный в Интернет, не нужно пропускать через корпоративную сеть, DirectAccess не замедляет доступ к Интернету.

Рис. 4. По умолчанию интернет-трафик не направляется через сервер DirectAccess

ИТ-администраторы могут также настроить перенаправление всего трафика, за исключением трафика для локальной подсети, через сервер DirectAccess и интрасеть. Когда этот параметр включен, для всех типов взаимодействия используется протокол IP-HTTPS, при котором создается IP-туннель через протокол HTTPS, позволяющий осуществлять передачу трафика через брандмауэры и прокси-серверы.

Используя этот параметр с брандмауэром Windows в режиме повышенной безопасности, ИТ-администраторы получают возможность полностью управлять тем, какие приложения могут отправлять трафик и к каким подсетям могут обращаться клиентские компьютеры. Например, используя правила брандмауэра Windows для исходящего трафика, ИТ-администраторы могут достичь следующих целей.

- Разрешить клиентским компьютерам подключаться ко всей сети Интернет и лишь к указанной подсети в интрасети.

- Разрешить клиентским компьютерам подключаться к Интернету напрямую с помощью браузера Internet Explorer, но направлять трафик ко всем остальным приложениям через интрасеть.

- Запретить приложениям в интрасети отправлять трафик в Интернет, ограничив их использованием указанных серверов в интрасети.

Хотя стандартная конфигурация для трафика DirectAccess оптимизирована для наивысшей производительности, ИТ-администраторы могут гибко изменять ее для соблюдения требований к безопасности в своей организации.

Проверка подлинности DirectAccess

DirectAccess выполняет проверку подлинности компьютера еще до того, как пользователь выполнит вход в систему. Как правило, после проверки подлинности компьютеру предоставляется доступ только к контроллерам домена и серверам DNS. После того как пользователь войдет в систему, DirectAccess выполняет его проверку подлинности и пользователь может подключаться к любым ресурсам, к которым у него есть разрешение на доступ.

DirectAccess поддерживает стандартную проверку подлинности пользователя с применением имени пользователя и пароля. Для повышения безопасности можно реализовать двухфакторную проверку подлинности с помощью смарт-карт. Как правило, для этого необходимо, чтобы пользователь помимо ввода своих учетных данных вставил свою смарт-карту. Проверка подлинности с помощью смарт-карт не позволит злоумышленнику, завладевшему паролем пользователя (но не его смарт-картой), подключиться к интрасети. Точно так же злоумышленник, завладевший смарт-картой, но не знающий пароля пользователя, не сможет пройти проверку подлинности.

Проверку подлинности с помощью смарт-карт можно настроить в следующих конфигурациях.

- Проверка подлинности пользователей. Проверка подлинности с помощью смарт-карт является обязательной для указанных пользователей независимо от того, на каком компьютере они работают.

- Проверка подлинности компьютеров. Проверка подлинности с помощью смарт-карт является обязательной для указанных компьютеров независимо от того, какие пользователи выполняют на них вход в систему.

- Проверка подлинности шлюза. Шлюз IPsec требует проверки подлинности с помощью смарт-карт до установки соединения. В такой конфигурации пользователи могут получать доступ к ресурсам в Интернете без предъявления смарт-карты, но для подключения пользователей или компьютеров к ресурсам интрасети необходимо предъявить смарт-карту. Эта конфигурация может сочетаться с любым из вышеприведенных сценариев проверки подлинности с помощью смарт-карт. Когда проверка подлинности с помощью смарт-карт требуется для сквозной проверки подлинности, необходимо использовать доменные службы Active Directory в Windows Server 2008 R2.

Использование IPv6

С DirectAccess необходимо использовать протокол IPv6, поскольку у клиентов DirectAccess должны быть глобально маршрутизируемые адреса. Организациям, в инфраструктуре которых уже применяется протокол IPv6, DirectAccess позволяет легко включить в существующую инфраструктуру клиентские компьютеры DirectAccess. Эти компьютеры по-прежнему смогут получать доступ к ресурсам в Интернете по протоколу IPv4.

Организациям, в которых еще не используется протокол IPv6, DirectAccess дает простой способ начать применение IPv6 без обновления инфраструктуры. Вы можете использовать технологии туннелирования IPv6 6to4 и Teredo для обеспечения возможности подключения через IPv4 (Интернет) и технологии туннелирования IPv6 ISATAP для того, чтобы клиенты DirectAccess могли получать доступ к ресурсам по протоколу IPv6 в интрасети, поддерживающей только протокол IPv4.

Кроме того, можно использовать устройство для преобразования сетевых адресов и протоколов (NAT-PT), чтобы клиентские компьютеры DirectAccess могли получать доступ к ресурсам в интрасети, не поддерживающей протокол IPv6.

DirectAccess и защита доступа к сети (NAP)

Для соблюдения политик безопасности и работоспособности компьютеров и снижения риска распространения вредоносных программ клиентам, не отвечающим установленным требованиям, можно запретить доступ к ресурсам в интрасети и взаимодействие с компьютерами, которые соответствуют всем требованиям. Используя защиту доступа к сети (NAP) в сочетании с DirectAccess, ИТ-администраторы могут потребовать, чтобы клиенты DirectAccess были работоспособны и соответствовали корпоративным политикам и требованиям к работоспособности. Например, клиентские компьютеры могут подключаться к серверу DirectAccess, только если на них установлены последние обновления безопасности и сигнатуры вредоносных программ, а также выполнены другие требования к настройкам безопасности.

При использовании защиты доступа к сети в сочетании с DirectAccess клиенты DirectAccess с включенной защитой NAP должны предоставлять сертификаты работоспособности для проверки подлинности при установке начального подключения к серверу DirectAccess. Сертификат работоспособности содержит удостоверение компьютера и подтверждение работоспособности системы. Как описывалось выше, клиент DirectAccess с включенной защитой NAP получает сертификат работоспособности, отправляя информацию о состоянии своей работоспособности в центр регистрации работоспособности, расположенный в Интернет. Сертификат работоспособности должен быть получен до установки соединения с сервером DirectAccess.

При использовании защиты доступа к сети в сочетании с DirectAccess клиентский компьютер, не отвечающий требованиям работоспособности, который был заражен вредоносными программами, не может подключиться к интрасети через DirectAccess, что ограничивает возможности распространения вредоносного кода. Для DirectAccess не требуется защита доступа к сети (NAP), хотя ее использование рекомендуется. Дополнительные сведения о защите доступа к сети (NAP) см. по адресу ссылка скрыта.

Требования при использовании DirectAccess

Для использования DirectAccess необходимо следующее.

- Один или несколько серверов DirectAccess под управлением Windows Server 2008 R2 с двумя сетевыми адаптерами, один из которых подключен напрямую к Интернету, а второй — к интрасети.

- На сервере DirectAccess должно быть минимум два последовательных открытых IPv4-адреса, назначенных сетевому адаптеру, подключенному к Интернет.

- Клиенты DirectAccess под управлением ОС Windows 7.

- Минимум один контроллер домена и сервер DNS под управлением Windows Server 2008 или Windows Server 2008 R2. Если для защиты end-to-end требуется проверка подлинности с помощью смарт-карт, необходимо использовать доменные службы Active Directory в Windows Server 2008 R2.

- Инфраструктура открытых ключей (PKI) для выдачи сертификатов компьютеров, сертификатов смарт-карт и сертификатов работоспособности для защиты доступа к сети (NAP). Дополнительные сведения см. по адресу ссылка скрыта.

- Политики IPsec для защиты трафика. Дополнительные сведения см. по адресу ссылка скрыта.

- Технологии туннелирования IPv6, которые могут использоваться на сервере DirectAccess: ISATAP, Teredo и 6to4.

- Кроме того: устройство NAT-PT от стороннего производителя для обеспечения доступа клиентов DirectAccess к ресурсам, поддерживающим только протокол IPv4.

Заключение

Технология DirectAccess обеспечивает следующие преимущества.

- Простое и быстрое подключение. Возможности DirectAccess доступны всегда, когда пользователь подключен к Интернету. Пользователь может работать с ресурсами интрасети в командировке, кафе или дома.

- Удаленное управление. ИТ-администраторы могут напрямую подключаться к клиентским компьютерам DirectAccess, чтобы выполнять их мониторинг, управлять ими и устанавливать обновления, даже если пользователь не вошел в систему. Это позволяет снизить затраты на управление удаленными компьютерами, своевременно устанавливая на них критические обновления и изменяя их конфигурацию.

- Повышенная безопасность. Для проверки подлинности и шифрования в технологии DirectAccess используется протокол IPsec. Дополнительно можно потребовать использовать смарт-карты для проверки подлинности пользователей. При использовании DirectAccess в сочетании с защитой доступа к сети клиенты DirectAccess должны пройти проверку на соответствие требованиям работоспособности, прежде чем им будет разрешено подключиться к серверу DirectAccess. ИТ-администраторы могут настроить сервер DirectAccess таким образом, чтобы ограничить число серверов, к которым могут получать доступ пользователи и отдельные приложения.

Кроме того, DirectAccess помогает полнее использовать другие усовершенствованные функции работы с сетью, предусмотренные в Windows 7.

- Федеративный поиск. Эта возможность позволяет включать в результаты поиска файлы и веб-страницы из интрасети, если пользователь к ней подключен. Поскольку DirectAccess подключает пользователей к интрасети при подключении к Интернету, федеративный поиск автоматически работает всегда, когда у пользователя есть подключение к Интернету.

- Перенаправление папок. Благодаря перенаправлению папок возможна автоматическая синхронизация папок на нескольких компьютерах в сети. Если функция DirectAccess включена, пользователи переносных и настольных компьютеров могут автоматически получать обновленные данные каждый раз, когда они подключаются к Интернету.

- Сценарий «компьютер на замену» (Replaceable PC). В этом сценарии приложения, документы и настройки пользователя хранятся в сети и доступны с любого компьютера. Если компьютер потерян или поврежден, на заменяющий его компьютер не нужно переносить настройки пользователя.

DirectAccess упрощает управление клиентскими компьютерами, делая их защиту более надежной, а подключение к сети — более стабильным.

Дополнительная информация

| Active Directory | ссылка скрыта |

| DirectAccess | ссылка скрыта |

| DNS | ссылка скрыта |

| Групповая политика | ссылка скрыта |

| IPv6 | ссылка скрыта |

| IPsec | ссылка скрыта |

| NAP | ссылка скрыта |

| PKI | ссылка скрыта |

i Отчет IDC Worldwide Quarterly PC Tracker, декабрь 2008 г.

ii IDC, доклад Worldwide Mobile Worker Population 2007–2011 Forecast, документ #209813, декабрь 2007 г.