Бутовые вирусы (Boot viruses)

| Вид материала | Документы |

- Героя Советского Союза А. В. Корявина реферат, 96.43kb.

- Паразиты человека глисты, простейшие, бактерии, вирусы, 549.43kb.

- Реферат на тему: «вирусы», 434.94kb.

- Вирусы, 184.68kb.

- Вирусы Ведение, 291.6kb.

- Урок информатики с элементами метода проектов. Тема урока: "Компьютерные вирусы и антивирусные, 91kb.

- Вирусы и антивирусы, 167.44kb.

- Ричард Броди психические вирусы ивц «Маркетинг» Москва 2002, 2832.11kb.

- Основы работы дисковой подсистемы и устранение ее неполадок, 332.53kb.

- Конспект урока информационным технологиям в профессиональной деятельности по теме "Компьютерные, 98.54kb.

Бутовые вирусы (Boot viruses) - этот тип вирусов заражает загрузочную область дискет и жестких дисков; запускается во время загрузки системы и начинает свои зловредные действия.

Макро-вирусы - этот тип вирусов был разработан специально для распространения с помощью документов, созданных в пакете Microsoft Office (а точнее, MS Word). Принцип работы прост как день: в момент запуска текста или таблицы на редактирование (но не на просмотр сторонней программой вьювером) запускается деструктивная макрокоманда (вирус), написанная на языке Visual Basic.

Черви - обычно распространяются посредством почтовых программ при получении сообщения. Некоторые из них нужно запустить вручную из вложения, некоторые запускаются сами в момент загрузки, а некоторые вообще достаточно всего лишь выделить мышкой для удаления - и вирус запущен. Также могут быть черви, распространяющиеся через видеосервисы (типа YouTube). Если в процессе просмотра видео к вам на винчестер в ОС через дыру в браузере пролазит вирус и начинает вредить, я думаю, понятно, почему этот тип вируса называют червем. Черви как раз и используют слабые места (дыры) в операционных системах, браузерах и приложениях, а критические обновления призваны устранить такую возможность - но на практике обновления к дырам (заплатки, патчи) выпускают во много раз реже, чем черви и эксплойты к ним. Самое неприятное то, что черви, в отличие от вирусов, удалить антивирусом можно не во всех случаях, иногда пользователю приходится удалять их вручную. Нередко на сайтах производителей антивирусных программ можно узнать инструкции по удалению того или иного червя.

Трояны (троянские кони) - если вспомнить историю Древней Греции, то сразу станет понятно, что это за тип вируса. Вкратце напомню. Легенда гласит, что во время войны между греками и троянцами греки соорудили огромного деревянного коня и залезли внутрь него, а троянцы возьми да и втащи его в город. Ночью оттуда повылазили "гости" и тут такое началось.… В общем, в компьютерном мире то же самое: скачали вы, значит, какой-нибудь там кейген (генератор кодов к программам, обычно хакерская машинка для взлома платной продукции), и во время генерирования кода к вам на компьютер распаковывается программка в несколько десятков килобайт (а то и байт!) и приступает к работе. Обычно троянские кони выполняют кражу различной информации, начиная от паролей к банковским счетам и кошелькам и заканчивая отчетом обо всех нажатых клавишах в системе, ну и еще совершают массу неприятных действий. Конечно, трояны могут залазить на компьютер не только через различного рода сомнительные программы, они могут быть внедрены даже в антивирус, скачанный из ненадежного источника, или находиться в любой другой с виду надежной программе, так что следите за тем, откуда качаете софт.

Программы-звонилки (дайлеры) - вирусы этого типа призваны совершать через модем, установленный в системе, звонки на очень дорогие номера, находящиеся за границей, обеспечивая хозяину компьютера колоссальные счета за телефонные переговоры. Вообще этот тип вирусов из разряда вандальских шалостей, но иногда он может принести и материальную выгоду своему хозяину. Представьте тарифный пакет сотового оператора, в котором за каждую минуту входящего звонка начисляются бонусы. Прикинули?

Кейлоггеры - "слушают" прерывания клавиатуры и записывают их в лог-файл, после чего отправляют на некоторый почтовый адрес своего хозяина, который таким образом получает все пароли и секреты, вплоть до набранных документов в любом текстовом приложении.

Spyware (спайвары) - программы-шпионы. Интегрируясь в вашу систему очень глубоко (скрытые инсталляционные папки и скрытые процессы) они записывают о вас всю информацию и отправляют на e-mail или оставляют логи на компьютере. Сбор информации ведется, начиная о посещенных сайтах и заканчивая запущенными приложениями и разговорами через сервисы типа Skype. Иногда программы-шпионы распространяются совершенно легально и призваны следить за детьми, работающими на компьютере, о них часто пишут в компьютерных изданиях, они платные и зачастую содержат в себе модули, шпионящие за машиной, на которую инсталлированы.

Adware - это очень интересный тип вирусов; попадая к вам в систему, а именно в конфигурационные файлы почтовиков и браузеров, а также в реестр, они показывают вам рекламу с различных источников, которую вы вовсе не желаете лицезреть, тем самым, принося деньги хозяевам, заключившим сделку с рекламодателем.

Root-kit - это целый набор инструментов, которые позволяют управлять вашей системой удаленно и выполнять абсолютно все действия, вплоть до форматирования разделов. Происхождение этого типа вредоносных программ совсем безобидное, они относятся к инструментам для системных администраторов, загружаются на компьютеры через так называемые лазейки бэкдоры (backdoor), которые находят портсканерами или используя программы-эксплойты, предварительно снимая баннеры с системы удаленно и узнавая таким способом, какой тип ОС установлен на машине (сервере) и какой тип эксплойта туда применим. Ну, тут уже попахивает удаленным взломом системы.

Фишинг, спуффинг, тайпсквоттинг и спам тоже можно в некотором роде отнести к вирусам, хотя это скорее технологии обмана и мошенничества, которые нацелены на то, чтобы заработать денег на неопытном или невнимательном пользователе.

Полиморфные вирусы - вирусы этого типа, попадая на машину, сразу стараются видоизменить свой код, что очень затрудняет выпуск сигнатур и отслеживание мутации этой твари; также в эту группу не грех будет включить и вирусы-невидимки, которые маскируются в системе, становясь как бы обычным процессом word.exe.

Классический вирус (файловый вирус) - это понятие весьма неоднозначное, и один вирус не похож на другой как по действию, так и по принципу заражения файла, но стоит отметить, что иногда вирусы добавляют себя сразу в несколько файлов на компьютере, расположенных в системных папках. Одним словом, вирус с именем virus.bat может при запуске "расселить" себя в три файла xxx.dll, xxx.exe и xxx.com и таким образом выполнять свои деструктивные действия на компьютере, запускаясь при старте компьютера и попадая в оперативную память. Иногда вирусы просто добавляют себя в код какого-либо файла, например видео, фото или звукового, тем самым, выводя его из строя (разрушая).

Как видите, основной список компьютерной заразы очень обширен, и при активном и неосторожном пользовании компьютером (а особенно когда есть доступ в Интернет) можно заразить его вирусом, который может причинить множество неприятностей. О них давайте поговорим отдельно.

Каким образом вирусы попадают на компьютер, мы немного разобрались, теперь давайте рассмотрим, какой вред могут причинить вирусы и как они работают. Попав на ваш компьютер и запустившись, вирусы чаще всего записывают себя в ключе реестра на автозагрузку и после следующего старта начинают свои действия, спектр которых начинается мелкими шалостями в виде появляющихся на мониторе неприличных слов и заканчивается парализованной сетью или испорченными .exe файлами. Вообще на этот счет можно написать целую книгу, случаев много - и вы поймете по поведению системы, что с ней что-то не так. Стоит отметить, что любой вирус сначала нужно запустить, а каким методом это будет сделано - совершенно не важно, иногда вирусы способны даже блокировать работу брандмауэра и антивируса, полностью захватывая контроль над системой. Также уместно будет напомнить, что активный вирус всегда загружен в оперативную память (иначе он просто как кобра в ящике).

В *nix системах с вирусами дела обстоят намного лучше. Дело в том, что файловые вирусы здесь вообще не получили распространения, поскольку в эту операционную систему изначально была заложена концепция мониторинга целостности файлов встроенными утилитами типа Tripwire и AIDE, и незаметно изменить файл практически невозможно ни системой, ни пользователем. А если еще и учесть очень гибкую схему распределения прав пользователям, то получить доступ к системным файлам становится просто нереально. Конечно, как и во всех ОС, в *nix системах есть и слабые места, а именно атака на приложение и переполнение буфера. Сейчас идет усовершенствование работы стека памяти, и скоро нападающему будет трудно просчитать, какой стек будет использоваться следующим, так что выполнить метод переполнения буфера станет еще сложней. Существует немного троянов, шпионов, adware и червей для систем Linux, но их доля настолько ничтожна, что даже неудобно говорить, а уж взломать удаленно эту систему удается вообще только крутым асам. Немаловажную роль здесь играет и то, что это открытая ОС и, притом, что написать к ней вирус не так-то просто, заплатку сделают в одно мгновение.

В быту у пользователей ходят разные сказки о вирусах, которые якобы выводят из строя железо, начиная от сгоревших процессоров и заканчивая повреждением нулевой дорожки винчестера. Это неправда. Уже довольно долгое время вирусы могут создавать только программные (софтовые) проблемы (хотя иногда испорченная информация на корпоративном компьютере бухгалтера может стоить десятка геймерских машин). В незапамятные времена писались вирусы, которые могли причинить вред компьютерам, вернее их железной части, но в то время железо было столь ненадежное, что сравнивать с нынешним не приходится. В пример можно привести вирус, задача которого заключалась в том, чтобы свести лучи ЭЛТ-монитора в одну точку и через пару минут получить на этом месте прогоревший люминофор. Были вирусы, перепрошивающие системный BIOS, тем самым, выводя из строя машину - но это было уже не смертельно. А качество и безопасность нынешнего железа делает его повреждение просто невозможным.

Какие они, антивирусы?

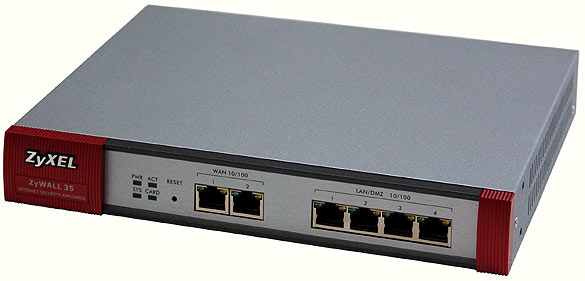

Антивирусы бывают нескольких типов, а именно программные, аппаратные и онлайновые. Программные антивирусы - это те, которые мы привыкли видеть установленными на своих компьютерах, а аппаратные решения обычно применяются в бизнес-сетях. Аппаратные антивирусы способны "на лету" сканировать весь приходящий и исходящий IP трафик, что позволяет снимать нагрузку на процессоре сервера, а вдобавок ограждают всю сеть от входящих через Интернет вирусов (однако не стоит забывать, что вирусы попадают на компьютеры не только через сеть, но и посредством различных съемных носителей). В пример можно привести решение от компании ZyXEL и Лаборатории Касперского ZyWALL UTM.

Говоря об онлайн-антивирусах, замечу, что далеко не все компании предоставляют такой сервис, могу лишь отметить компанию Panda Software с ее сервисами TotalScan или NanoScan beta по адресу infectedornot.com.

Также существуют антивирусные решения, которые "вшиты" в железо, а именно в материнские платы и процессоры, но такие решения сразу лучше отключать, поскольку они очень сильно нагружают машину в целом, сканируя и анализируя работу приложений в реальном времени, да и эффективность их спорная.

У многих пользователей (даже старожилов "компьютерного фронта") выработалось свое мнение по поводу качества того или иного антивирусного пакета, но далеко не все представляют, сколько вообще в мире существует антивирусов, какими мерками измеряют их производительность и реально ли вообще это сделать. А споры на тему качества антивируса вообще в 99% случаев не подкреплены никакими серьезными аргументами, кроме "грузит систему и не ищет вирусы". Но давайте обо всем по порядку.

Для начала я бы хотел привести три основные группы антивирусных компаний, по мнению авторитетного журнала Virus Bulletin, который мы еще вспомним.

Первая группа:

Symantec (США)

McAfee (США)

Trend Micro (Тайвань; но доминирует на рынке Японии)

Вторая группа:

Sophos (Англия)

Panda Software (Испания)

Computer Associates (США)

F-Secure (Финляндия)

Norman (Норвегия)

AhnLab (Южная Корея)

AVP (Антивирус Касперского) (Россия)

(Вторая группа антивирусов наиболее популярна на локальных рынках).

Третья группа:

Alvil - Avast (Чехия)

Arcabit (Польша)

Doctor Web (Россия)

ESET - NOD32 (Словакия)

Frisk Software (Исландия)

Gri Soft (Чехия)

H+BDW (Германия)

Hauri (Южная Корея)

Soft Win (Румыния)

Virus Buster (Венгрия)

UNA (Украина)

STOP! (Украина)

Rising (Китай)

King Soft (Китай)

Также существуют компании, такие как немецкая G-Data, которая продает антивирус, созданный на базе российского AVP, они в список не попали, среди их продуктов есть и антивирусы с достаточно громкими именами. Не стоит воспринимать этот список как мерило для антивируса, это лишь отображение ситуации в расстановке сил на мировом рынке, а не продукта в целом, ведь в США пользователей ПК гораздо больше, чем в Украине или России, а уж про Китай и Японию я вообще молчу. Конечно, я бы с удовольствием написал о таких продуктах, как детища компании АО "Диалог Наука" Aidstest, Dr. Web, Adinf, и о лаборатории Касперского, и о таких людях, как Евгений Касперский, Игорь Данилов и Дмитрий Лозинский поименно, но боюсь, что статья получится просто огромной.

Также иногда случаются порой курьезные ситуации, когда пользователь скачивает из сети антивирус, устанавливает его (или вообще запускает единственный экзешник, из которого он состоит), и тот находит на эталонной (свежеустановленной) ОС несколько десятков "выдуманных" вирусов, попутно предлагая купить лицензию и скачать новые сигнатуры и полифаг, который вылечит зараженные файлы. Конечно, на такие обманные программы нужно обращать особое внимание. Кстати, вот один из таких псевдоантивирусов - Hoax.Renos.

Теперь нужно определиться с тем, для каких целей нам нужен антивирус, как происходит его установка, настройка, обновление и поддержка, с какими трудностями можно столкнуться в процессе использования антивируса, а для чего антивирус не подходит вообще. Также мы коснемся того, как антивирус обнаруживает вирусы, какие типы обнаружения существуют и как он работает в принципе.

Для чего нам нужен антивирус?

В первую очередь для того, чтобы своевременно обнаруживать и удалять вирусы и тому подобную заразу. Но для начала нам его нужно установить. Сразу оговоримся, что помимо вирусов как таковых существует еще целый ряд деструктивных сетевых действий, на борьбу с которыми рассчитан фаервол (он же брандмауэр), часто идущий в пакете с антивирусом в виде модуля расширения, который можно установить, а можно и отказаться от его установки, воспользовавшись услугами таких мэтров как Agnitum Outpost Firewall Pro - кстати, последний не уживается практически ни с какими сторонними разработками. Вообще роль брандмауэра в системе нельзя умалять, он закрывает неиспользуемые сетевые порты, "мониторит" их на предмет нецелевого использования, а также запрещает выход в сеть неугодным приложениям, отражает сканирование портов, DDoS атаки и выполняет еще массу различных и крайне необходимых мер безопасности, так что отнеситесь к нему с большим вниманием, а на штатное решение компании Microsoft особо полагаться не стоит. О фаерволах нужна отдельная статья, потому что они тоже делятся на классы и типы фильтрации сетевого трафика (динамическая и пакетная фильтрация), у которых, разумеется, тоже есть свои достоинства и недостатки.

Каждый производитель выпускает антивирусы для различных платформ, например существуют версии того же самого AVP как для различных Windows платформ, так и для Unix/Linux систем, MacOS. Уже многие компании начали выпуск антивирусных пакетов для мобильных устройств на базе SymbianOS, PalmOS и клоны Windows CE (WM, Pocket, Smartphone и т.п.). Многие юзеры, конечно, и не подозревают о том, что уже существуют вирусы и под эти платформы, а некоторые уже знают о них, получив через Bluetooth вирус Duts для WM 2002/2003 или Cabir для Symbian.

Слухи о том, что якобы появились вирусы под мобильные телефоны, небезосновательны, но особо бояться их не стоит. Во-первых, теоретически, мобильный телефон можно заразить только посредством java-мидлета, а во-вторых, от модели к модели нередко меняется аппаратная и программная часть, и написать вирус, поражающий все модели телефонов одновременно, просто невозможно - тем более, что доступ к файловой системе телефона получить не так просто, да и подсистема памяти у мобилок устроена несколько иначе, чем у смартов.

Где взять антивирус

Можно иметь дело с коробочной версией антивируса - той, которая продается в красивой коробке и стоит немало, а можно установить себе и триал-версию продукта, которая будет исправно трудиться в течении определенного производителем срока, а после этого либо прекратит работу (может работать частично, просто обнаруживая вирусы, но отказываясь их лечить), либо лишится поддержки и обновления антивирусных баз. Для установки антивируса нужно обязательно удалить предыдущий антивирус (если он от стороннего производителя), иначе два разных ядра перехватчика системных событий не уживутся, и возникнет конфликт, вплоть до полной невозможности загрузки ОС, тогда придется загружаться в безопасном режиме и удалять один антивирус. А может быть и еще хуже, придется откатывать систему к контрольной точке восстановления.

В процессе установки разные антивирусы могут предлагать различные попутные настройки с обязательно установленной кнопкой в положение Recommended. Если вы не особо разбираетесь в работе антивируса, то лучше так и оставьте. Далее возможна ситуация, когда антивирус просканирует ОЗУ вашего кремниевого друга и удалит все вирусы из нее, после этого поступит предложение просканировать весь жесткий диск на предмет вирусов, до перезагрузки (если в памяти были найдены вирусы), не советую пренебрегать этим предложением. После сканирования перезагружаемся и если до этого в системе антивирус установлен не был, то наблюдаем более низкую скорость загрузки ОС, потерю нескольких десятков мегабайт ОЗУ, а если машина совсем уж слабенькая, то может наблюдаться и замедление работы — но поверьте, оно того стоит.

Как работает антивирус?

Практически каждый антивирус состоит из нескольких модулей, а именно из сканера, монитора, брандмауэра и различных блоков, защищающих нас от спама, фишинга и тому подобных неприятностей.

Начнем по порядку: с того, какие типы обнаружения вирусов существуют, а их всего три, это сигнатурный, эвристический и проактивный.

Сигнатурный метод обнаружения вирусов

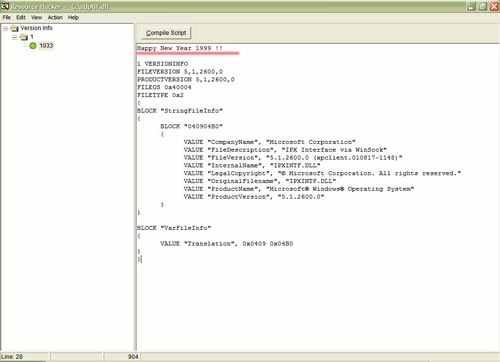

Для начала давайте разберемся, что же такое сигнатура. Сигнатура - это участок кода вируса, который обнаружили антивирусные компании и добавили этот участок кода в базу сигнатур антивируса, и теперь во время сканирования антивирус будет проверять каждый файл на компьютере на наличие такой сигнатуры в коде (как бы прикладывая ее к телу файла). Если он ее отыщет, то она будет извлечена из тела файла, то есть файл окажется вылечен (этим занимаются фаги и полифаги). Многие пользователи не могут представить себе, как антивирус может вообще заглянуть в файл, и хотят посмотреть на примере участок кода (открою вам секрет: вирус не может заразить чисто текстовый файл таких форматов как txt, rtf или "чистый" html, и если вы посмотрите эти файлы с помощью HEX-редактора, то сразу поймете, почему). Итак, откроем файл adptif.dll из директории System32 программой ResHacker (она позволяет декомпилировать некоторые файлы для последующего анализа исходника).

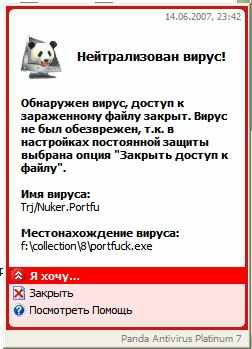

На рисунке видна сигнатура, которую я специально добавил в тело "диллки" из существующего вируса под названием Email-Worm.Win32.Happy (из легендарного вируса!), примерно так и работает антивирус, декомпилируя файл и ища в нем сигнатуры вирусов (на самом деле, конечно же, код длинней, но и на сохраненные изменения в этом файле моя "Панда" отреагировала незамедлительно).

Многих также интересовал вопрос, как же все таки тело вируса попадает в антивирусные лаборатории, и я постараюсь на него ответить. Ну, во-первых, у каждой компании есть специальный робот, который называется Honeypots (липучка), сканирующий Интернет в поисках вирусов посредством эвристического анализа и проактивных методов (о которых чуть ниже), также вирусы присылают "зараженные" пользователи, чей антивирус с помощью эвристического анализатора обнаружил вирус и поместил его в карантин (специальная директория, в которую помещается инфицированный файл до тех пор, пока антивирусная компания не выпустит сигнатуру с кодом этого вируса и антивирус не сможет "выкусить" этот участок вредоносного кода фагом, тем самым, вылечив файл, а до тех пор придется выкусить пользователю :) Файлы из этой директории не могут быть запущены на выполнение).

В некоторых случаях сигнатуры новых вирусов отправляют друг другу и компании антивирусного ПО. Да-да, это не шутка. Несмотря на маркетинговую политику, такое происходит, это поведал один руководитель крупной российской антивирусной компании в онлайн-интервью. А вообще в антивирусные компании ежедневно поступают из всех помянутых источников 200-300 свеженьких образцов различных "зверушек", написанных как профи, так и не очень опытными вирусописателями, некоторым образцам так и не суждено заразить ни одной машины, а некоторым, таким как Win95.CIH (он же "Чернобыль"), Sasser, NetSky, MyDom удается произвести настоящий шум.

После того как сигнатуры на сервере антивирусной компании добавлены в базы, антивирус подключается к официальному серверу или к зеркалу (если этому не противоречит регламент) и скачивает новые сигнатуры, добавляя к уже существующим.

Иногда в неделю добавляется сигнатур объемом в 350-400 кб, и после того как сигнатуры добавлены, файлы, находившиеся в карантине, будут вылечены (т.е. если вирусы, которыми они заражены, найдутся в базе).

Также иногда возникает спор на тему того, что у одного антивируса в базе 75 000 известных вирусов, а у другого их аж 125 000, и последний, как правило, в глазах несведущих пользователей выглядит привлекательней. Но тут тоже есть рекламная хитрость, дело в том, что у одного вируса может быть несколько мутаций (небольшое изменение кода вследствие модификации вредоносного кода), так вот, некоторые компании считают группу мутаций одного вируса (которая может достигать десятка) одним вирусом, другие считают каждую мутацию отдельным вирусом. Сигнатурный метод очень хорош тем, что в случае, когда вирус известен антивирусной компании и его сигнатура занесена в базы, он будет найден наверняка, на все 100%.

У сигнатурного метода обнаружения есть и слабые места, а именно: при увеличении файла(ов) сигнатур увеличиваются и требования к ресурсам компьютера, а еще такой метод поиска и обнаружения способен отыскать только те вирусы, которые заранее известны и не более того. Новые вирусы пишутся просто с бешеной скоростью, а на то, чтобы обнаружить новый вирус и добавить в базы, нужно время. Если учитывать, что на написание нового вируса у профи может уйти всего 15-20 минут, а на распространение и заражение сотен компьютеров в сети и того менее - 20-30 секунд (!), то станет понятно, что динамичным и надежным такой метод назвать трудно.

Эвристический метод обнаружения вирусов

Сразу после изобретения сигнатурного анализатора антивирусные компании начали искать альтернативы - по той простой причине, что успевать за вирусописателями и их творениями (которые, к слову, могут сами себя видоизменять и шифровать), стало совсем непросто. Тем более, что упаковщики, в которые упаковывают вирусы при создании, становятся все сложнее и сложнее, что делает добывание сигнатур еще более медленным и трудоемким делом. И в дополнение к старому методу был добавлен эвристический анализатор.

Слово "эвристика" происходит от греческого "отыскиваю, открываю", и построен этот метод, грубо говоря, на анализе проб и ошибок. На практике при работе антивируса эвристический анализатор распознает некоторые виды мутировавших вирусов, но зачастую такой метод порождает ложные срабатывания. Зато именно с помощью этого метода возможна некоторая защита от отсутствующих в базе вирусов, то есть подозрительный файл будет помещен в карантин, откуда будет передан антивирусной компании в момент следующего обновления. В компании его исследуют и добавят код в базу сигнатур, после чего этот файл, возможно, будет вылечен.

Один совет по поводу сотрудничества с антивирусными компаниями. Иногда антивирусная компания просит присылать обнаруженный вирус или инфицированный файл по почте с пометкой "вирус", но дело в том, что по дороге от почтового сервера к почтовому серверу файл подвергнется проверке и будет либо удален, либо дезинфицирован, поэтому следует его предварительно упаковать в архив с паролем и в тексте письма указать пароль.

Помните, что ни один антивирус не обнаружит вирус в запароленном архиве. Когда же вирус или инфицированный файл попадает в карантин, то он сразу шифруется и становится недоступным для всех приложений, кроме антивируса, и в лабораторию при следующем соединении с сервером он будет отправляться также в зашифрованном виде, но уже напрямую, минуя почтовые сервера. Ни один антивирусный монитор не даст вам сделать ни одного действия над зараженным файлом, а будет его блокировать (обычно на защищенных от записи носителях) или сразу лечить, поэтому нужно будет, отключив резидентный модуль (о нем ниже), заархивировать файл с паролем, а потом запустить резидента снова (вообще я все эксперименты с вирусами произвожу на виртуальной машине, что и вам советую).

Проактивный метод обнаружения вирусов (или поведенческий)

Этот метод обнаружения впервые появился в продукте "Антивирус Касперского 6.0" и произвел в некотором роде переворот в антивирусном ПО.

Этот метод включает в себя несколько принципов анализа. Первый из них - вычисление контрольных сумм файлов, которую при последующем сканировании антивирус будет сравнивать со своей базой (слепком), и когда контрольная сумма осталась без изменения, он этот файл проверять не станет. Второй принцип - это проверка системного реестра на состояние (целостность) критически важных ключей и, соответственно, снимок реестра, а третий способ (его еще называют поведенческим) включает в себя мониторинг поведения программ, а именно - того, что в данный момент выполняет программа, и если ее действия подозрительны, антивирус вам об этом сообщит. Проактивный метод не стоит путать с эвристикой и расширенной эвристикой, это несколько разные методы, потому что эвристика все равно обращается к сигнатурам, а проактивный метод имеет четкие правила поведения программ и записей в реестре, которые разработаны производителем.

Но, конечно, и у этого метода есть как сильные стороны, так и слабые. Правила поведенческого анализатора выпускаются производителем в специальных базах (как и сигнатуры), и если, допустим, хакеры изучат поведение антивируса в той или иной ситуации, то они могут создать такое правило для своего вируса, которое будет вписываться в рамки "допустимости" антивирусного модуля проактивной защиты, и тем самым обманут его. Также стоит отметить, что те пользователи, которые работали с таким методом обнаружения вирусов, очень часто натыкались на "ложную тревогу", когда антивирус принимал совершенно безобидное приложение за шпиона или трояна.

Полифаги и фаги

Это доктора, встроенные в антивирус, которые позволяют вылечить файл, после того как в нем был обнаружен вирус сканером - а если быть точным, то фаги извлекают из файла вредоносный код. Однако в некоторых случаях вирусы не только добавляют себя в тело файла, но и уродуют код последнего, делая его восстановление невозможным.

Теперь давайте разберемся, как работает антивирус на практике и как вообще построен процесс работы антивируса. Для начала стоит напомнить, что современные антивирусы состоят из нескольких блоков (как уже упоминалось выше), а именно из монитора (резидентного модуля), сканера, фаервола (брандмауэра) и различных модулей по работе со спамом, фишингом, шпионами, адварами и тому подобной дрянью.

В процессе работы компьютера в оперативной памяти всегда находится монитор, на программном уровне это ядро антивируса, так называемый перехватчик системных событий, который очень глубоко интегрируется в систему (именно по этой причине несколько перехватчиков от различных производителей не уживаются на одной машине - а вот антивирусы, состоящие из двух ядер, существуют, например, у компании McAfee), и все последующие действия отслеживаются антивирусом (будь то проверка файлов на сигнатуры или то поведенческий анализ).

Также во время установки антивируса в систему он интегрируется в почтовые программы, такие как Outlook Express, Eudora, The Bat! и т.д.

Это очень важный аспект, поскольку во время получения почты нужно прямое сканирование трафика из протоколов POP3, SMTP, NNTP, IMAP и тому подобных, потому что многим типам червей, распространяющихся через эти протоколы, совершенно не нужно запуска, им главное попасть на ваш компьютер, дальше сработает механизм. Учтите это! Вам же не хочется, чтобы какой-нибудь червь с трояном отправили на все ваши адреса из почтовой программы ругательные письма. Представляете, что будет с вашим лицом через пару дней, когда до вас доберутся обиженные адресаты? :)

В процессе того, как монитор отслеживает поведение программ и файлов возможна такая ситуация, что будет обнаружен вирус - где угодно, то ли в кэше вашего браузера, который только что загрузил свеженький вирус с сайта, то ли уже в запущенном процессе или вообще лежащий в файле на диске.

Первым делом задача антивируса - это не дать файлу прав на исполнение, простыми словами - блокировать его, и любые действия над ним будут невозможны (копирование, архивация и т.д.), вторым по плану будет задача встроенного фага обезвредить файл. Конечно же, если вирус был найден эвристическим методом или проактивным, то о лечении и речи быть не может, только карантин до появления сигнатуры в базах или удаление. Также возможно переименование файла, это не даст возможности его запуска в другой раз.

Совсем другая ситуация с уже запущенным процессом, который выполняет деструктивные действия или является частью вирусного механизма. Здесь сложней. Во-первых, этот процесс нужно сначала убить, а затем произвести все вышеназванные действия над ним - но что же делать, если процесс не убиваем? Да, да к сожалению, и такое бывает. Как я уже писал, в таких случаях поможет либо безопасный режим, либо DOS (многие антивирусы позволяют из главного окна программы или меню "Пуск" создать либо загрузочные дискеты для лечения ПК из DOS, либо записать на CD). Когда вирусная активность была замечена проактивным сканером в реестре или конфигурационном файле приложения, сразу поступит предложение исправить это досадное положение и сделать откат на случай ошибки. Решать вам.

В отличие от монитора, сканер нужно запускать вручную, натравив антивирус либо на один файл из контекстного меню, либо через главное окно производить поверку выбранных объектов, целых дисков, отдельных папок.

Производительность антивирусов

Часто приходится слышать от пользователей упреки в сторону того или иного продукта, за его "тормознутость". Но трудно объяснить человеку на пальцах, что во время так называемого "глубокого" сканирования, которое еще сопровождается расширенной эвристикой или расчетом контрольных сумм файлов, загрузка системы просто не может быть маленькой, и чем тщательнее проверяется файл, тем больше загрузка тракта CPU-FSB-RAM, и никуда от этого не деться, но антивирус можно тонко настроить, если знаешь как это делать.

Во-первых, при самой первой проверке, антивирус, направленный на проактивный метод обнаружения должен вычислить контрольную сумму файлов на диске вашего ПК, а это согласитесь, задача не из легких. За то в последующие разы, файлы к которым не было обращения, проверяться не будут, что ускорит проверку. Другая хитрость сводится к тому, что из списка проверяемых файлов можно исключить все файлы, которые не могут быть инфицированными в силу своей текстовой природы (но тут нужно быть весьма осторожными, так как некоторые вирусы имеют двойное расширение, например file.exe.txt), а их на диске может быть ни много, ни мало 5-6 тысяч и на проверку может уйти минут 40-50, но решать вам, на то это и тонкие настройки, также при настройке поведенческого анализатора можно указать те приложения, которые проверять не стоит, организовать так сказать "белый список". Также бывают и глюки, приводящие к тормозам работы антивируса. Например, у меня недавно случился глюк, после установки новой "оперы", а точнее версии 9.20, при этом запуск последней длился несколько минут, а то и вообще завершался ошибкой, подозрение сразу пало на антивирус, и после того как монитор был отключен, опера стала запускаться как и положено, мной было принято смелое решение, добавить файл opera.dll в "белый список" панды, и все пошло как нужно.

Тестовые лаборатории антивирусного ПО

Если спорить о том, какой же все-таки антивирус производительней и тщательней производит проверку файлов на предмет разного рода "бяк" не целесообразно, вследствие множества тонкостей и технических причин о которых пользователь может просто и не знать. Как тогда тестируют эти продукты и как вообще оценить технические стороны антивируса? В мире есть только три по настоящему серьезных антивирусных тестовых лабораторий, а именно Virus Bulletin, West Coast Labs и ICSA Labs. Еще имеется хорошая лаборатория в МГУ по адресу test-lab.cmc.msu.ru, но она почему-то не работала на момент написания статьи. В отличие от представленных выше, она независимая и не является всемирно признанной, но весь материал по этому адресу на русском языке.

Результаты этих тестовых лабораторий фиксируют только технологический уровень продукта, не отражая его брэндовую популярность и позиции на локальном рынке, и могут оказаться самыми неожиданными для простого пользователя. Сама технология тестирования антивирусов спрятана от пользователей и огласке не подлежит, но суть ее сводится к тому, что антивирусные пакеты проверяются на зараженных платформах с включенными сигнатурными базами и без них (это нужно для выявления качества работы эвристики и проактивного метода), моделируются разного рода ситуации, когда нужно вылечить пораженные вирусом файлы. В случае, когда антивирус справляется со всеми 100% вирусов из 100% существующих в коллекции, он проходит тестирование. Также может подвергаться тестированию и производительность антивируса. Но это тестирование, в силу своей специфики, может оказаться не совсем объективным, так что, на него упор особо не делается. Просто, как я уже и упоминал, разные технологии проверки требуют определенных ресурсов от системы и споры юзеров, которые в подавляющем большинстве используют пиратские копии антивирусов, без всякой поддержки со стороны производителя, а именно сигнатурных, проактивных, антиспамовых и firewall баз обновлений, лишены всякой основы и сводятся к "базарному скандалу", основанному на чисто своем мнении.

Что нас ждет в будущем?

Трудно спрогнозировать, но анализируя мнения вирусологов, таких как Дмитрий Лозинский и Евгений Касперский можно предположить, что с увеличением пропускной способности каналов Интернет и его постепенного удешевления, размеры вирусов станут больше и их зловредность и хитрость будет расти прямо пропорционально. Говоря о сложности вирусов также можно предположить, что закачав на жесткий диск тело в несколько мегабайт, у вас на компьютере может образоваться целая фабрика по созданию и распространению вирусов (бот и зомби-сети уже не фантастика), которая не будет никем контролироваться и создаст много новых вирусов, отсутствующих в сигнатурных базах и трудно поддающихся эвристическому и проактивному анализу (но не будем пессимистами, наверное к тому времени и антивирусные компании не будут сидеть сложа руки). Что же касательно гаджетов и мобильных устройств, то здесь вирусописатели только начинают осваиваться и чего от них ожидать одному Богу известно. Одно замечу, закрытость исходного кода (как это произошло с "Вистой", к ядру которой уже долгое время не подпускают антивирусные компании) и взгляды в сторону кроссплатформенности к хорошему не приведут и любой троян или шпион, написанный для одной платформы будет себя чувствовать достаточно фривольно на другой платформе (это тоже дело времени). Бытовые приборы тоже начинают обзаводиться полноценным выходом в Интернет, поддержкой mp3-файлов и чтением электронных книг, а это может привести к тому, что усовершенствованное железо какого-нибудь бытового прибора позволит выполнять на нем вредоносный код, используя дыры в безопасности (представьте холодильник поднявший температуру морозильной камеры до нуля). Уже сегодня, например можно в Сети скачать усовершенствованную прошивку "Январь" и "Бош" для бортовых компьютеров автомобилей. На данный момент ЭБУ (Электронные Блоки Управления) "бортовика" не позволяют выполнять произвольный код, но ведь никто и не подозревал в 1998 году, что на мобильном телефоне можно будет смотреть видео, фото и гулять просторами Интернет, используя при этом цветной дисплей размером 3 дюйма. А теперь можно только представить размах катастрофы, после того, как на СТО занимающимся чип-тюнингом, прошитый зараженной прошивкой ЭБУ отключит тормоза, по достижению автомобиля скорости в 100 Км/ч или скажем, заблокирует руль.

Уже сейчас заметны тенденции к тому, что вирусы все чаще выполняют роль грабителей информации (как сказали Натан и Якоб Ротшильды, "Кто владеет информацией, тот владеет миром") касающейся электронных платежей, паролей и секретных документов компаний, то есть, все направлено на получение прибыли, безобидные шалости типа неприличных слов и блокирования работы компьютера прибыли не приносят, а приносят только славу самолюбивым вандалам с явно нарушенной психикой. Также в дальнейшем увеличится рост количества спама, adware и тому подобной дряни, которая также нацелена на получение прибыли. Также сейчас набирает популярность такой вид кибер-преступности, как создание бот-сетей, в которых вирусы, трояны, эксплойты и черви принимают самое непосредственное участие, в общем, все эти действия преследуют только наживу, игрушки давно закончились.

Как бы не хотелось в очередной раз уйти от сравнения вирусов с эпидемиями биологического происхождения, но опять придется это сделать, дело в том, что в основном нынешняя зараза приходит на наши компьютеры через Интернет, а точнее из ненадежных ресурсов, таких как хранилища бесплатного софта, порносайты и сайты с крэками к программам.

Раньше же все было по-другому, Интернет был медленным и дорогим, CD-ROM`ы были далеко не на всех машинах и приходилось вирусописателям изгаляться и распространять свои творении на дискетах, по электронной почте и иногда конечно через Интернет. Но, даже сейчас придерживаясь некоторых правил можно обезопасить себя хоть и не на 100%, но на 95 уж точно, вот некоторые из них:

- Установите себе в систему хороший, по Вашему мнению, антивирусный пакет и как можно чаще старайтесь его обновлять, о пиратском продукте и думать забудьте, от него будет больше проблем, чем пользы, а также отсутствие поддержки с обновлениями. Разберитесь в тонких настройках антивируса, и он после первого "прохода" будет производить проверку быстрее. Раз в неделю делайте полную проверку всего компьютера. Если у Вас на компьютере установлено несколько ОС, то установите на них разные антивирусные пакеты, иногда то что не нашел один антивирус, "подберет" второй. Когда вам нужна простая проверка файлов сигнатурным методом, отключите эвристику и проактивность, этим вы достигнете результата гораздо быстрее.

- Старайтесь не посещать сомнительные ресурсы в сети, а если посещаете, то создайте защиту компьютера в лице брандмауэра и антивируса с новейшими обновлениями, а можно и прибегнуть к услугам виртуальной машины (кстати, все примеры с вирусами для этой статьи я приводил именно на VMWare Workstation).

- Отключите автозапуск компакт дисков в системе, иначе можно получить вирус из самого неожиданного места. К примеру, я недавно взял у друга дистрибутив с Ubuntu Live CD и к своему удивлению обнаружил в корне диска троян под файлом автозагрузки, очевидно, кто-то очень умный и коварный закинул его в расчете на то, что диск будет вставлен в привод на системе Win32, как в моем случае. :)

- Старайтесь не афишировать свой e-mail адрес на различных форумах и сайтах, очень скоро на него станут приходить спам-письма. Дело в том, что "активные" адреса в сети ищут не люди, а роботы, или их продают не честные на руку админы ресурсов, либо же их воруют с взломанных серверов.

- Обязательно установите себе хороший фаервол (брандмауэр). Не пренебрегайте сетевой защитой - через открытые порты (особенно на скоростном прямом соединении) может столько всего залезть, а уж про VBS, JS, ActiveX и тому подобной сетевой активности с куками вместе взятыми и говорить не стоит, попутно и от всплывающих окошек избавитесь и баннеры мучить не будут.

- Старайтесь не использовать разного рода носители информации, которым не сильно доверяете, а если все-таки пришлось - обязательно проверьте их на предмет вирусов, не только файловых, но и бутовых. Это касается разного рода флэш-карт и брелоков, USB-плееров, а также компакт дисков, на них вредоносного кода может быть не меньше.

- Регулярно устанавливайте патчи и критические обновления к операционной системе и приложениям, в результате этих действий повышается устойчивость последних к атакам и нападениям на их слабые места.

- Помимо антивируса и фаервола, установите себе в систему несколько утилит по проверке компьютера на Adware, шпионов (c этой задачей отлично справляется программа Ad-Aware) и т.д. Также не лишней будет инсталляция утилит, контролирующих целостность системных файлов типа Zone Alarm, WinPatrol и Xintegrity. Хочу заметить, что такие программы желательно устанавливать не в папку по умолчанию, а прятать их в папки к уже установленным программам, типа WinAmp, потому что хакеры и их продукты не редко закрепившись в системе, начинают поиск программ сторожей и антишпионов именно по стандартному пути с целью их уничтожения.

- Старайтесь работать под учетной записью с ограниченными возможностями, когда вы работаете под учеткой "суперпользователя", то и разного рода вредоносные программы будут запускаться с таким же приоритетом.

Выполняя эти нехитрые советы и придерживаясь политики использовать только качественные антивирусные пакеты, вы обезопасите себя от разного рода виртуальной нечисти. Очень часто читатели просят автора представить список некоторых продуктов, по его мнению, хороших и качественных, я могу вам посоветовать три продукта, на мой взгляд, самых шустрых, обладающих оперативной поддержкой и технологиями эвристического и сигнатурного метода - это UNA (Украинский Национальный Антивирус), Panda Antivirus и NOD32.

Многие могут подумать, что здесь скрытая реклама антивируса Panda (уж больно часто он упоминается). Ничего подобного, этот антивирус действительно достоин внимания, и даже не столько своими технологическими свойствами (а они у него на высоте), сколько тем, что после установки вы имеете полноценные 30 дней триал-периода с автоматическим обновлением. Базы хранятся в одном файле pav.sig и после переустановки антивируса их просто нужно подменить и обновлений придется "затаскивать" гораздо меньше. Также на борту имеется качественный фаервол. Если в корень к инсталляционным файлам кинуть свежий файл с сигнатурами, то при установке антивируса на зараженный вирусами компьютер, он будет сразу же проверять ОЗУ и HDD свежими базами.