Абрамов В. А. Торокин А. А. Т61 Основы инженерно-технической защиты информации

| Вид материала | Книга |

Содержание4.6. Материально-вещественные каналы утечки информации Глава 5. основные направления инженерно-технической защиты информации |

- Рекомендации по моделированию системы инженерно-технической защиты информации Алгоритм, 215.16kb.

- Вестник Брянского государственного технического университета. 2008. №1(17), 119.16kb.

- Рекомендации по определению мер инженерно-технической защиты информации, 273.48kb.

- Московская финансово-юридическая академия, 33.36kb.

- Лекция 21-11-08 Организационное обеспечение, 155.63kb.

- Метод оценки эффективности иерархической системы информационной и инженерно-технической, 93.19kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Ии повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность, 77.16kb.

- Основы защиты компьютерной информации, 51.61kb.

- Программа курса для специальности 075300 «Организация и технология защиты информации», 462.03kb.

4.6. Материально-вещественные каналы утечки информации

Особенность этого канала вызвана спецификой источников и носителей информации по сравнению с другими каналами. Источниками и носителями информации в нем являются субъекты (люди) и материальные объекты (мак-ро и микрочастицы), которые имеют четкие пространственные границы локализации, за исключением излучений радиоактивных веществ. Утечка информации в этих каналах сопровождается физическим перемещением людей и материальных тел с информацией за пределами контролируемой зоны. Для более четкого описания рассматриваемого канала целесообразно уточнить состав источников и носителей информации.

Основными источниками информации материально-вещественного канала утечки информации являются следующие:

- черновики различных документов и макеты материалов, узлов, блоков, устройств, разрабатываемых в ходе научно-исследовательских и опытно-конструкторских работ, ведущихся в организации;

- отходы делопроизводства и издательской деятельности в организации, в том числе использованная копировальная бумага, забракованные листы при оформлении документов и их размножении;

- содержащие защищаемую информацию дискеты ПЭВМ, нечитаемые из-за их физических дефектов и искажений загрузочных или других секторов;

- бракованная продукция и ее элементы;

- отходы производства с демаскирующими веществами в газообразном, жидком и твердом виде;

- радиоактивные материалы.

Перенос информации в этом канале за пределы контролируемой зоны возможен следующими субъектами и объектами:

- сотрудниками организации;

" воздушными массами атмосферы;

- жидкой средой;

- излучениями радиоактивных веществ.

Эти носители могут переносить все виды информации: семантическую и признаковую, а также демаскирующие вещества.

Семантическая информация содержится в черновиках документов, схем, чертежей; информация о видовых и сигнальных демаскирующих признаках -в бракованных узлах и деталях, в характеристиках радиоактивных излучений и т. д.; демаскирующие вещества - в газообразных, жидких и твердых отходах производства.

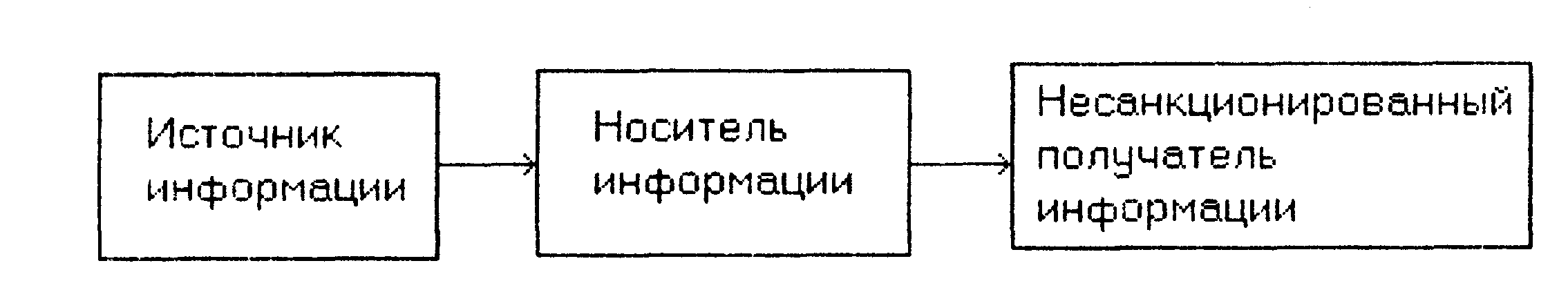

Структурная схема материально-вещественного канала утечки информации приведена на рис. 4.9.

Рис. 4.9. Структура материально-вещественного канала утечки информации

Приемники информации этого канала достаточно разнообразны. Это эксперты зарубежной разведки или конкурента, приборы для физического и химического анализа, средства вычислительной техники, приемники радиоактивных излучений и др.

Потери носителей с ценной информацией возможны при отсутствии в организации четкой системы учета ее носителей. Например, испорченный машинисткой лист отчета может быть выброшен ею в корзину для бумаги, из которой он будет уборщицей перенесен в бак для мусора на территории организации, а далее при перегрузке бака или транспортировке мусора на свалку лист может быть унесен ветром и поднят прохожим. Конечно, вероятность обеспечения случайного контакта с этим листом злоумышленника невелика, но если последний активно занимается добыванием информации, то область пространства, в котором возможен контакт, значительно сужается и вероятность утечки повышается.

Для предприятий химической, парфюмерной, фармацевтической и других сфер разработки и производства продукции, технологические процессы которых сопровождаются использованием или получением различных газообразных или жидких веществ, возможно образование каналов утечки информации через выбросы в атмосферу газообразных или слив в водоемы жидких демаскирующих веществ.

Подобные каналы образуются при появлении возможности добывания демаскирующих веществ в результате взятия злоумышленниками проб воздуха, воды, земли, снега, пыли на листьях кустарников и деревьев, на траве и цветах в окрестностях организации.

В зависимости от розы (направлений) и скорости ветра демаскирующие вещества в газообразном виде или в виде взвешенных твердых частиц могут распространяться на расстояние в единицы и десятки км, достаточное для безопасного взятия проб злоумышленниками. Аналогичное положение наблюдается и для жидких отходов.

Конечно, концентрация демаскирующих веществ при удалении от источника убывает, но при утечке их в течение некоторого времени концентрация может превышать допустимые значения за счет накопления демаскирующих веществ в земле, растительности, подводной флоре и фауне.

Отходы могут продаваться другим предприятиям для использования в производстве иной продукции, очищаться перед сливом в водоемы, уничтожаться или подвергаться захоронению на время саморазрушения или распада. Последние операции выполняются для высокотоксичных веществ, утилизация которых другими способами экономически нецелесообразна, и для радиоактивных отходов, которые нельзя нейтрализовать физическими или химическими способами.

Утечка информации о радиоактивных веществах возможна в результате выноса радиоактивных веществ сотрудниками организации или регистрации злоумышленником их излучений с помощью соответствующих приборов, рассмотренных в разделе 3.4.

Дальность канала утечки информации о радиоактивных веществах через их излучения невелика: для α-излучений она составляет в воздухе единицы мм, β-излучений — см, только γ-излучения можно регистрировать на удалении в сотни и более метров от источника излучения.

4.7. Комплексное использование каналов утечки информации

Многообразие рассмотренных каналов утечки информации предоставляет злоумышленнику большой выбор путей, способов и средств добывания информации. На основе результатов анализа каждого из рассмотренных каналов можно сделать следующие выводы.

1. Утечка семантической информации возможна по всем техническим каналам. По возможностям, а, следовательно, по угрозе безопасности информации их можно проранжировать в следующей последовательности: радиоэлектронный, акустический и оптический каналы. Однако в некоторых конкретных условиях возможны иные ранги каналов, например, когда имеется реальная предпосылка для наблюдения или фотографирования документов.

2. Наибольшими потенциальными возможностями по добыванию информации о видовых демаскирующих признаках обладает оптический канал, в котором информация добывается путем фотографирования. Это обусловлено следующими особенностями фотоизображения:

- имеет самое высокое разрешение даже на большом расстоянии от объекта наблюдения, например, при детальной фотосъемке из космоса оно достигает 10-15 см на местности;

- имеет самую высокую информационную емкость, обусловленную максимумом демаскирующих признаков, в том числе наличием такого информативного признака как цвет;

- обеспечивает относительно низкий уровень геометрических искажений.

Информационные емкости телевизионных изображений примерно на порядок ниже фотоизображений. Телевизионные изображения имеют худшее разрешение, повышенный уровень яркостных искажений за счет неравномерности спектрально-яркостных характеристик фотокатода передающих телевизионных трубок или приборов с зарядовой связью, повышенный уровень | геометрических искажений за счет дополнительных искажений при формировании электронного растра.

Изображения в ИК-диапазоне обладают еще более низкими информационными параметрами. Кроме низкой разрешающей способности и больших искажений для изображений в ИК-диапазоне характерна крайняя изменчивость яркости в течение суток.

Однако, как уже отмечалось при рассмотрении каналов утечки информации, изображение в каждом из них содержит дополнительные признаки за счет различной их природы.

3. Основным каналом получения сигнальных демаскирующих признаков является радиоэлектронный. В значительно меньшем объеме утечка информации о сигнальных демаскирующих признаках возможна в акустическом и материально-вещественном каналах.

Для добывания информации злоумышленник, как правило, использует несколько каналов ее утечки. Комплексное использование каналов утечки информации основывается на следующих принципах:

- комплексируемые каналы дополняют друг друга по своим возможностям;

- эффективность комлексирования повышается при уменьшении зависимости между источниками информации и демаскирующими признаками в разных каналах.

Комплексирование каналов утечки информации обеспечивает:

- увеличение вероятности обнаружения и распознавания объектов за счет расширения их текущих признаковых структур;

- повышение достоверности семантической информации и точности измерения признаков, в особенности в случае добывания информации из недостаточно надежных источников.

Когда возникают сомнения в достоверности информации, то с целью исключения дезинформации, полученные сведения и данные перепроверяют по другому каналу.

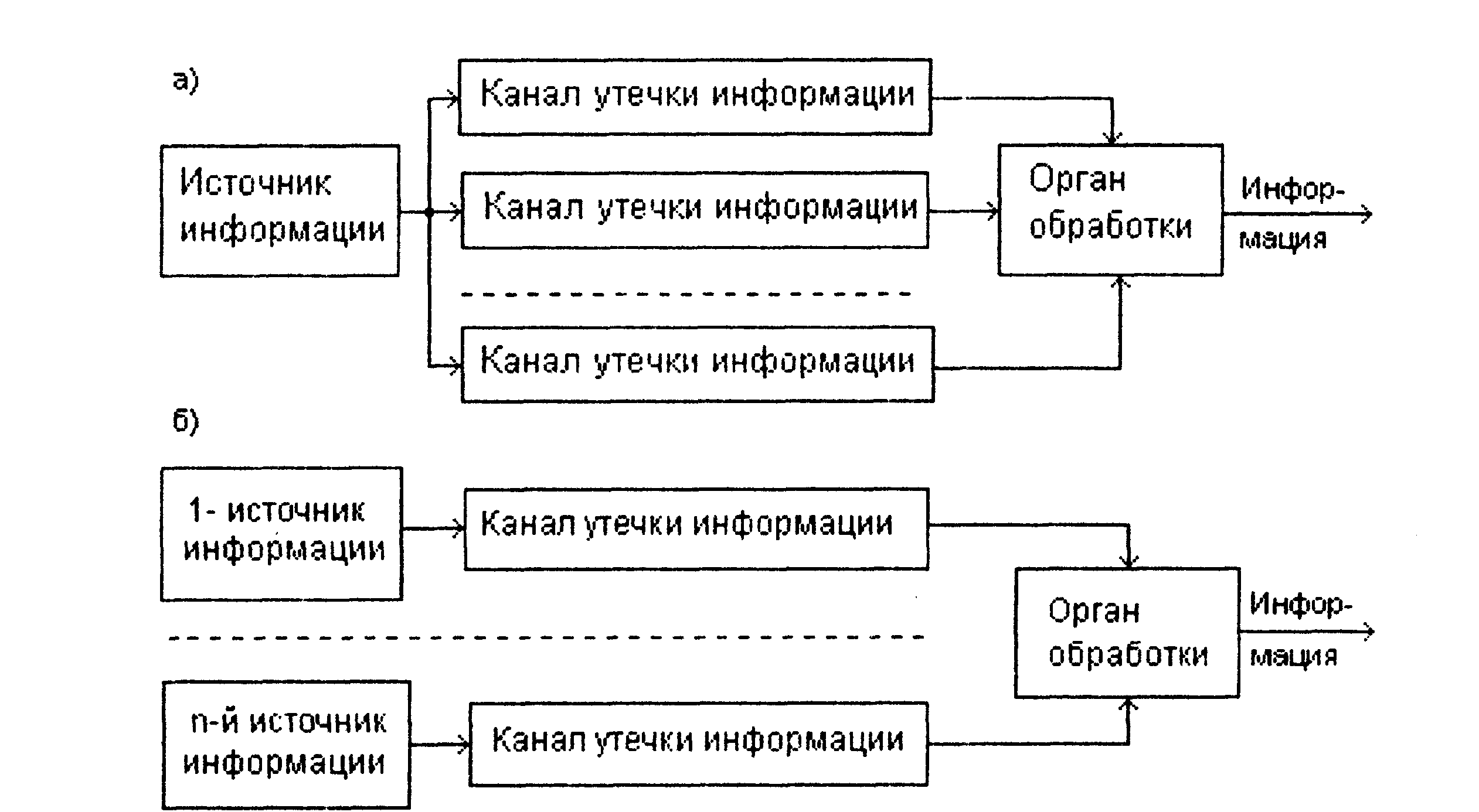

Возможны два основных вида комплексирования каналов утечки информации - обеспечение утечки информации от одного источника по нескольким параллельно функционирующим канала (см. рис. 4.10 а) и от разных источников (рис. 4.10 б).

В первом варианте одна и та же информация распространяется по различным направлениям одним или разными носителями. Например, речевая информация разговаривающих в помещении людей может быть подслушана через дверь или стену, снята с опасных сигналов или передана с помощью закладного устройства.

Рис. 4.10. Варианты комплексною использования каналов утечки

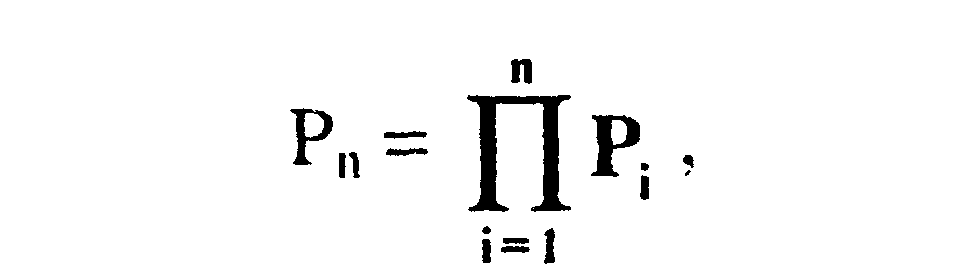

Так как вероятность воздействия помех в разных каналах на одинаковые элементы информации мала, то в этом случае повышается достоверность суммарной информации после обработки ее в соответствующем органе. При независимости помех в n-каналах утечки информации вероятность поражения одного и того же элемента информации при комплексировании п каналов рассчитывается по формуле:

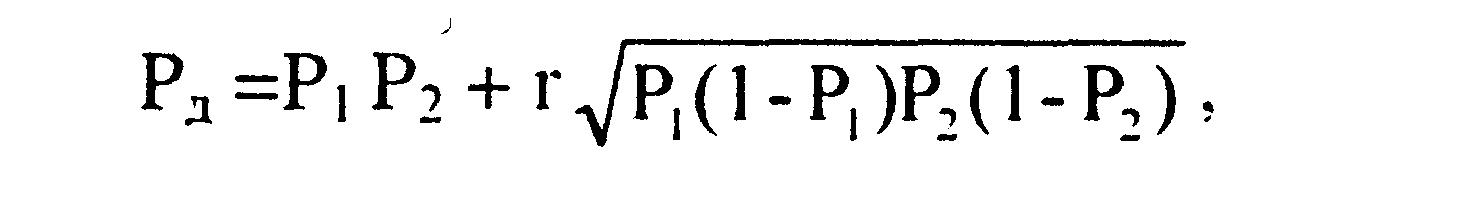

где Pi - вероятность поражения элемента информации в i-ом канале. Однако если источник не владеет достоверной информацией или занимается дезинформацией, то рассмотренный вариант комплексирования не повышает достоверность итоговой информации. Для обеспечения такой возможности одна и та же информация добывается от нескольких источников, например, из документа и от специалистов, участвующих в создании этой информации (рис.10 б). При таком комплексном использовании 2-х каналов вероятность внедрения дезинформации можно оценить по формуле:

где Р1 и Р2 - значения вероятности появления дезинформации в 1-ом и 2-ом каналах;

r - коэффициент корреляции между информацией в этих каналах.

Коэффициент г корреляции характеризует статистическую зависимость между информацией в разных каналах. При r=1 по каналам производится утечка информации одинакового содержания или об одинаковых признаках, при r=0 источники независимые.

Как следует из этой формулы, для уменьшения риска получения дезинформации необходимо снижать коэффициент корреляции между источниками информации.

ГЛАВА 5. ОСНОВНЫЕ НАПРАВЛЕНИЯ ИНЖЕНЕРНО-ТЕХНИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

5.1. Задачи инженерно-технической защиты информации

Инженерно-техническая защита информации — одна из основных компонент комплекса мер по защите информации, составляющей государственную, служебную, коммерческую и личную тайну. Этот комплекс включает нормативно-правовые документы, организационные и технические меры, направленные на обеспечение безопасности секретной и конфиденциальной информации. С возрастанием роли информации в обществе повышаются требования ко всем аспектам ее защиты и, прежде всего, к инженерно-технической защите.

В дорыночный период в нашей стране существовала четкая система защиты информации, составляющей государственную или ведомственную тайну. Защищалась не только информация, но люди как ее основные источники, целые организации и города. Такой подход, обеспечивая тотальную закрытость, требовал огромных расходов и приводил к замкнутости информационного обмена в пределах организации, отдельного или группы ведомств, например, военно-промышленного комплекса.

Замкнутость информационного обмена замедляла научно-технический прогресс. Многие выдающиеся достижения, полученные в ходе военных или других закрытых разработок, были за семью печатями не только для потенциальных противников, но и отечественной промышленности, выпускающей товары широкого потребления.

В условиях рынка проблему защиты информации нельзя решить тотальным закрытием информации, так как без информации о новой продукции, которая распространяется, прежде всего, через рекламу, невозможно завоевать рынок. Более того, задачи по защите информации в условиях рынка усложняются, так как она интересует не только разведку других государств, но и многочисленных конкурентов или просто криминальные элементы. Если ранее о специальной технике добывания информации знал узкий круг сотрудников специальных служб, то в условиях рынка любой гражданин может без особых усилий купить практически любое из выпускаемых за рубежом или в России средство для скрытого добывания информации. Хотя ужесточаются требования к свободной продаже технических средств добывания информации, но пока существует потребность в них, будут и предложения. Учитывая тенденцию к росту цены информации, потребность в технических средствах ее добывания не уменьшится в обозримой перспективе. С торговлей средствами для нелегального добывания информации возникают ситуации, похожие на торговлю оружием и наркотиками.

В переходный период становления рыночной экономики проблемы защиты информации усугубляются еще и несовершенством законодательной базы по сохранению государственной и коммерческой тайн.

Инженерно-техническая защита информации включает комплекс организационных и технических мер по обеспечению безопасности информации техническими средствами. Она решает следующие задачи:

1. Предотвращение проникновения злоумышленника к источникам информации с целью ее уничтожения, хищения или изменения.

2. Защита носителей информации от уничтожения в результате воздействия стихийных сил и прежде всего, пожара и воды (пены) при его тушении.

3. Предотвращение утечки информации по различным техническим каналам.

Способы и средства решения первых двух задач не отличаются от способов и средств защиты любых материальных ценностей, третья задача решается исключительно способами и средствами инженерно-технической защиты информации.

Инженерно-техническая защита информации представляет собой достаточно быстро развивающуюся область науки и техники на стыке теории систем, физики, оптики, акустики, радиоэлектроники, радиотехники, электро- и радиоизмерений и других дисциплин. Круг вопросов, которыми вынуждена заниматься инженерно-техническая защита, широк и обусловлен многообразием источников и носителей информации, способов и средств ее добывания, а, следовательно, и защиты. Для обеспечения эффективной инженерно-технической защиты информации необходимо определить:

- что защищать техническими средствами в конкретной организации, здании, помещении;

- каким угрозам подвергается защищаемая информация со стороны злоумышленников и их технических средств;

- какие способы и средства целесообразно применять для обеспечения безопасности информации с учетом как величины угрозы, так и затрат на ее предотвращение;

- как организовать и реализовать техническую защиту информации в организации.

Без этих знаний защита информации может проводиться в форме круговой обороны (при неограниченных ресурсах) или «латания» дыр в более реальном варианте ограниченности средств. Ориентация же на здравый смысл при решении многофакторных задач далеко не всегда дает полезные результаты. При организации технической защиты, как и других видов защиты информации, необходимо также знать и учитывать психологические факторы, влияющие на принятие решения руководителем или любым другим ответственным лицом.

Они обусловлены тем, что меры по защите имеют превентивную направленность без достаточно достоверных данных о потенциальных угрозах не вообще, а применительно к конкретной организации. Кроме того, последствия скрытого хищения информации проявляются спустя некоторое время, когда порой бывает достаточно трудно выявить истинную причину ухудшения финансового положения фирмы или появления у конкурента идентичной продукции. Эти факторы не способствуют психологической готовности руководителя на достаточно большие затраты на защиту информации. Тем не менее, мировой опыт организации защиты информации подтверждает, что на безопасность информации фирмы вынуждены выделять порядка 10-20% от прибыли. Поскольку значительную часть расходов на защиту информации составляют затраты на закупку и эксплуатацию средств защиты, то методология инженерно-технической защиты должна обеспечивать возможность рационального выбора средств защиты.

Выбор средств защиты информации с ориентацией на рекламные данные чреват крупными ошибками, так как в рекламах фирмы-производители не указывают недостатки и преувеличивают достоинства своей продукции. Нужны более глубокие знания о принципах работы и возможностях тех или иных технических средств защиты информации.

Следовательно, при решении задач защиты информации объективно существует необходимость учета большого числа различных факторов, что не удается, как правило, сделать на основе здравого смысла. Поэтому основы инженерно-технической защиты должны содержать как теоретические знания, так и методические рекомендации, обеспечивающие решение этих задач.

5.2. Принципы инженерно-технической защиты информации

Так как органам безопасности, занимающиеся защитой информации, противостоит разведка с мощным аппаратом и средствами, находящимися на острие научно-технического прогресса, то возможности способов и средств защиты не должны, по крайней мере, уступать возможностям разведки. Исходя их этих исходных положений в основу защиты должны быть положены следующие принципы, аналогичные принципам добывания, а именно:

- непрерывность защиты информации, характеризующая постоянную готовность системы защиты к отражению угроз безопасности информации в любое время;

- активность, предусматривающая прогнозирование действий злоумышленника, разработку и реализацию опережающих мер по защите;

- скрытность, исключающая ознакомление посторонних лиц со средствами и технологией защиты информации;

- целеустремленность, предполагающая сосредоточение усилий по предотвращению угроз наиболее ценной информации;

- комплексное использование различных способов и средств защиты информации, позволяющая компенсировать недостатки одних достоинствами других.

Эти принципы хотя и не содержат конкретных рекомендаций, однако определяют общие требования к способам и средствам защиты информации.

Следующая группа принципов характеризует основные профессиональные подходы к организации защиты информации, обеспечивает рациональный уровень ее защиты и позволяет сократить затраты. Эта группа включает следующие принципы:

- соответствие уровня защиты ценности информации;

- гибкость защиты;

- многозональность защиты, предусматривающая размещение источников информации в зонах с контролируемым уровнем ее безопасности;

- многорубежность защиты информации на пути движения злоумышленника или распространения носителя.

Первый принцип определяет экономическую целесообразность применения тех или иных мер защиты. Он заключается в том, что затраты на защиту не должны превышать цену защищаемой информации. В противном случае защита нерентабельна.

Так как цена информации — величина переменная, зависящая как от источника информации, так и времени, то во избежание неоправданных расходов защита должна быть гибкой. Гибкость защиты проявляется в возможности изменении степени защищенности в соответствии с изменившимися требованиями к безопасности информации. Степень защищенности информации определяет уровень безопасности информации.

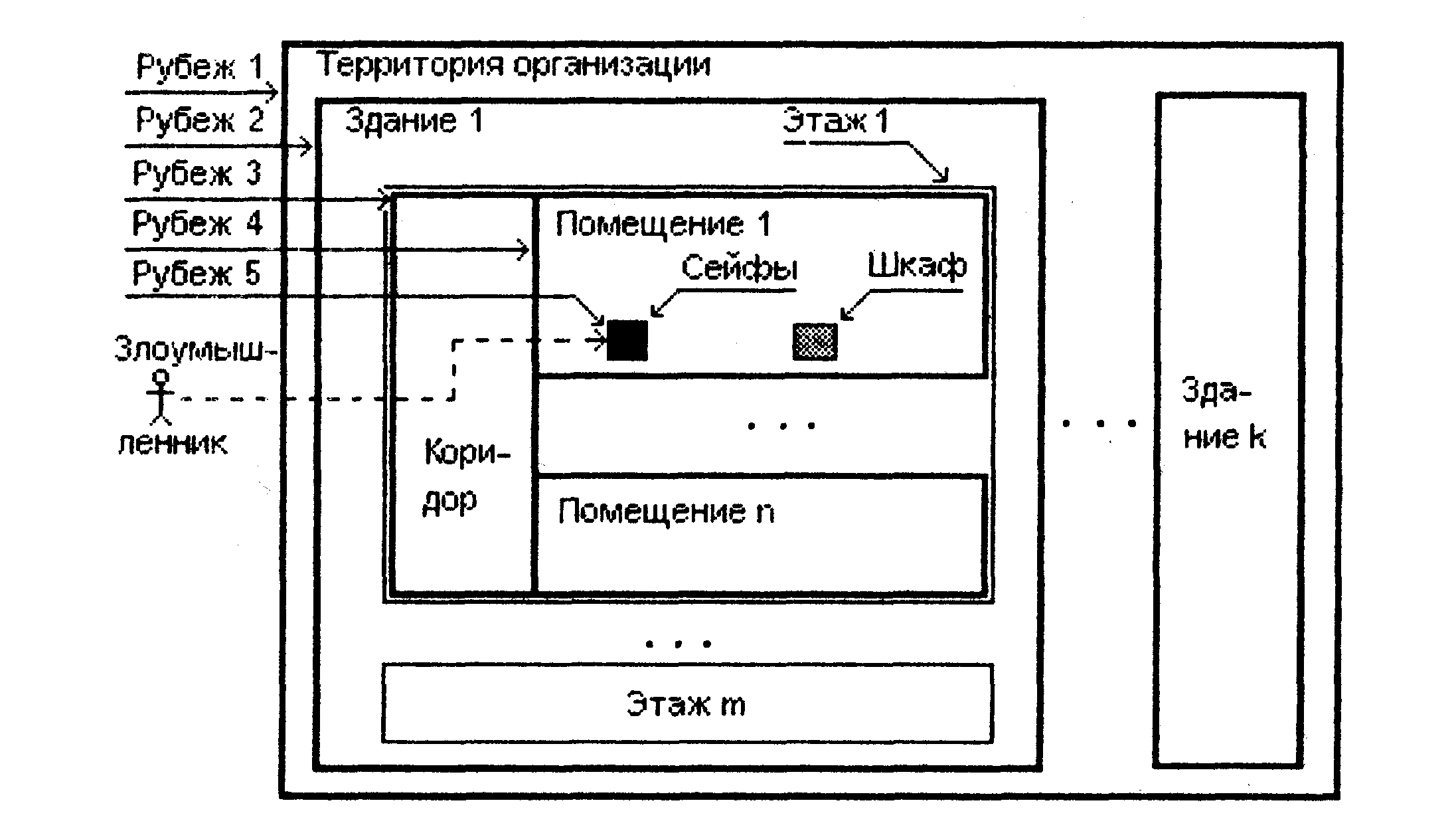

Требуемый уровень безопасности информации достигается многозональностью и многорубежностью защиты. Принципы многозональности и многорубежности иллюстрируются на рис. 5.1.

Многозональность обеспечивает дифференцированный санкционированный доступ различных категорий сотрудников и посетителей к источникам информации и реализуется путем разделения пространства, занимаемого объектом защиты (организацией, предприятием, фирмой или любой другой государственной и коммерческой структурой) на так как называемые контролируемые зоны. Типовыми зонами являются:

- территория, занимаемая организацией и ограничиваемая забором или условной внешней границей;

- здание на территории;

- коридор или его часть;

- помещение (служебное, кабинет, комната, зал, техническое помещение, склад и др.);

- шкаф, сейф. хранилище.

Рис. 5.1. Принципы многозональности и многорубежности защиты информации

Зоны могут быть независимыми (здания организации, помещения зданий), пересекающимися и вложенными (сейф внутри комнаты, комнаты внутри здания, здания на территории организации).

С целью воспрепятствования проникновению злоумышленника в зону на ее границе создаются, как правило, один или несколько рубежей защиты. Особенностью защиты границы зоны является требование равной прочности рубежей на границе и наличие контрольно-пропускных пунктов или постов, обеспечивающих управление доступом в зону людей и автотранспорта.

Рубежи защиты создаются и внутри зоны на пути возможного движения злоумышленника или распространения иных носителей, прежде всего, электромагнитных и акустических полей. Например, для защиты акустической информации от подслушивания в помещении может быть установлен рубеж защиты в виде акустического экрана.

Каждая зона характеризуется уровнем безопасности находящейся в ней информации. Безопасность информации в зоне зависит от:

- расстояния от источника информации (сигнала) до злоумышленника или его средства добывания информации;

- количества и уровня защиты рубежей на пути движения злоумышленника или распространения иного носителя информации (например, поля);

- эффективности способов и средств управления допуском людей и автотранспорта в зону;

- мер по защите информации внутри зоны. Чем больше удаленность источника информации от места нахождения злоумышленника или его средства добывания и чем больше рубежей защиты, тем больше время движения злоумышленника к источнику и ослабление энергии носителя в виде поля или электрического тока. Количество и пространственное расположение зон и рубежей выбираются таким образом, чтобы обеспечить требуемый уровень безопасности защищаемой информации как от внешних (находящихся вне территории организации), так и внутренних (проникших на территорию злоумышленников и сотрудников). Чем более ценной является защищаемая информация, тем большим количеством рубежей и зон целесообразно окружать ее источник и тем сложнее злоумышленнику обеспечить разведывательный контакт с ее носителями. Вариант классификация зон по степени защищенности приведен в табл. 5.1 [75].

Таблица 5.1.

| Категория зоны | Наименование зоны | Функциональное назначение зоны | Условия доступа сотрудников | Условия доступа посетителей |

| 0 | Свободная | Места свободного посещения | Свободный | Свободный |

| I | Наблюдаемая | Комнаты приема посетителей | Свободный | Свободный |

| II | Регистрационная | Кабинеты сотрудников | Свободный | С регистрацией по удостоверению личности |

| III | Режимная | Секретариат, компьютерные залы, архивы | По идентификационным картам | По разовая м пропускам |

| IV | Усиленной защиты | Кассовые операционные залы, материальные склады | По спецдокументам | По спецпропускам |

| V | Высшей защиты | Кабинеты высших руководителей, комнаты для ведения переговоров, специальные хранилища | По спецдокументам | По спецпропускам |

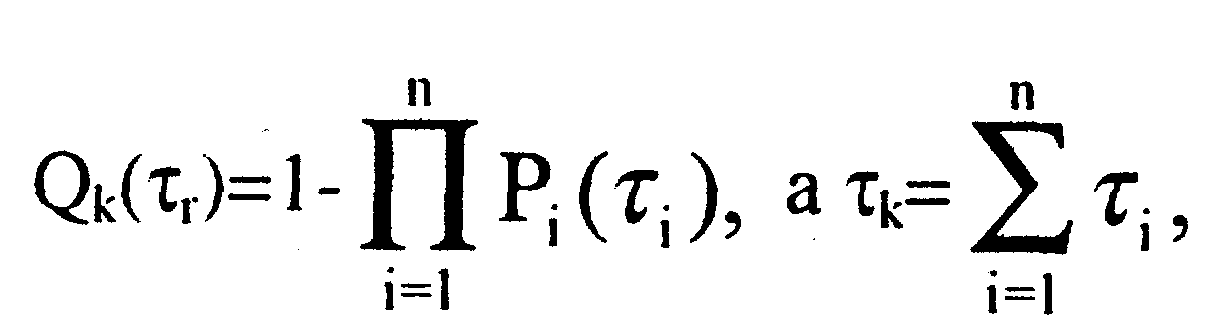

Безопасность информации в i-й зоне оценивается вероятностью Qi(τ) обеспечения заданного уровня безопасности информации в течение определенного времени т. Для независимых зон значения этих вероятностей независимые, для вложенных (территория-здание-этаж-помещение-сейф) –

Q1(τ)

где Pi(τi) - вероятность преодоления злоумышленником 1-го рубежа за время τi.

Например, если для всех i вероятность Рi=0.2 за τi= 5 мин., то Q5=0.99968 обеспечивается в течение 25 мин. За большее время значение вероятности Q5 снизится, так как увеличится вероятность преодоления злоумышленником рубежей защиты.

Рассмотренные выше принципы относятся к защите в целом. При построении системы защиты целесообразно учитывать также следующие принципы:

- минимизация дополнительных задач и требований к сотрудникам организации, вызванных мерами по защите информации;

- надёжность в работе технических средств системы, исключающая как не реагирование на угрозы безопасности (пропуски угроз) информации, так и ложные реакции при их отсутствии;

- ограниченный и контролируемый доступ к элементам системы обеспечения безопасности информации;

- непрерывность работы системы в любых условиях функционирования объекта защиты, в том числе при, например, кратковременном выключении электроэнергии;

- адаптируемость (приспособляемость) системы к изменениям окружающей среды;

Смысл указанных принципов очевиден, но следует остановиться подробнее на последнем. Дело в том, что закрытая информация о способах и средствах ее защиты в конкретной организации со временем становится известной все большему количеству людей, в результате чего увеличивается вероятность попадания этой информации к злоумышленнику. Поэтому целесообразно производить изменения в структуре системы защиты периодически или при появлении достаточно реальной возможности утечки информации о системе защиты, например, при внезапном увольнении информированного сотрудника службы безопасности.

Реализация указанных принципов в системе защиты позволит приблизить ее к абсолютной, которая в [78] определена как система, обладающая всеми возможными способами защиты и способная в любой момент своего существования прогнозировать наступление угрожающего события за время, достаточное для приведения в действие адекватных мер.