Любая компьютерная программа представляет собой последовательность отдельных. Команда это описание операции, которую должен выполнить компьютер. Как правило, у команды есть свой код (условное обозначение), исходные данные

| Вид материала | Программа |

СодержаниеВиды и средства противодействия компьютерным вирусам Понятие о компьютерных вирусах Возможные каналы проникновения вирусов в компьютер Классификация вирусов Основные методы определения вирусов |

- Любая компьютерная программа представляет собой последовательность отдельных команд., 688.25kb.

- 1. Основные стили и парадигмы программирования, 62.55kb.

- Программа, написанная непосредственно в процессорных кодах, представляет собой последовательность, 302.67kb.

- Программа это последовательность команд, которую выполняет компьютер в процессе обработки, 258.69kb.

- Закон трихотомии, 527.85kb.

- Команда Дети Интернета Мне компьютер строил глазки, «Виндусом» подмигивал й ведущий:, 601.09kb.

- Задачи дисциплины задачей освоения дисциплины является, 104.25kb.

- Игра состоит из нескольких туров и конкурсов. Укапитанов обеих команд есть сигнальная, 47.79kb.

- Windows 6 Экран. Настройка монитора и видеоадаптера., 1901.13kb.

- И в шутку и в серьез. Вконкурс, 14.16kb.

Виды и средства противодействия компьютерным вирусам

Проблема противодействия компьютерным вирусам достаточно актуальна, и ей необходимо уделять самое пристальное внимание. Когда ситуация не контролируется, компьютерные вирусы в состоянии доставить пользователю немало неприятностей, самая серьезная из которых – разрушение данных на дисках.

Прежде чем приступать непосредственно к обзору антивирусных продуктов, необходимо ввести ряд определений и рассказать о ключевых технологиях, используемых в антивирусных программах.

Понятие о компьютерных вирусах

Компьютерным вирусом называется программа, способная, размножаясь, внедряться в другие программы и выполнять определенные действия на компьютере без санкции пользователя.

Обычно вирусы наносят некий ущерб, то есть препятствуют нормальной работе ПК или разрушают файловую структуру данных. Встречаются также «безобидные» вирусы, создающие лишь звуковые или видеоэффекты.

Возможные каналы проникновения вирусов в компьютер:

накопители на сменных носителях информации (дискетах);

средства телекоммуникаций (компьютерных сетей).

Исторически появление компьютерных вирусов связано с идеей создания самовоспроизводящихся механизмов (программ), которая возникла в 50-х гг. В настоящее время количество различных вирусов, включая штаммы (варианты вируса одного типа) /1/, перевалило за 4-тысячную отметку.

Классификация вирусов

по действию на системную область диска:

файловые вирусы инфицирующие программные файлы (файлы с расширениями .com, .exe, .ovl);

загрузочные вирусы или boot-вирусы – изменяют сектора начальной загрузки на дискете (boot record) или область MBR (Master Boot Record) на жестком диске;

файлово-загрузочные вирусы – интегрируют в себе черты двух предыдущих групп;

драйверные (заражающие драйверы устройств или включающие в файл config.sys дополнительную строку, позволяющую запускать вирус как драйвер).

по способу активизации:

нерезидентные;

резидентные.

Наряду с компьютерными вирусами существуют и другие опасные программы, в основу работы которых положен обман пользователя. Такие программы получили название «троянских», заимствованное из известной легенды о Троянском коне. Подобно ему «троянская» программа маскируется под полезную или интересную программу, обладая при этом исключительно разрушительными побочными эффектами.

Еще один класс зачастую опасных программ образуют так называемые «черви», формально именуемые репликаторами. Их основная особенность состоит в способности к размножению без внедрения в другие программы. Репликаторы создаются с целью распространения по узлам компьютерной сети и могут иметь начинку, состоящую, в частности из вирусов. В этом отношении можно провести недвусмысленную аналогию между «червем» и шариковой бомбой.

Основные методы определения вирусов

Антивирусные программы развивались параллельно с эволюцией вирусов. По мере того как появлялись новые технологии создания вирусов, усложнялся и математический аппарат, который использовался в разработке антивирусов.

Первые антивирусные алгоритмы строились на основе сравнения с эталоном. Речь идет о программах, в которых вирус определяется классическим ядром по некоторой маске. Смысл алгоритма заключается в использовании статистических методов. Маска должна быть, с одной стороны, маленькой, чтобы объем файла был приемлемых размеров, а с другой — достаточно большой, чтобы избежать ложных срабатываний (когда «свой» воспринимается как «чужой», и наоборот).

Первые антивирусные программы, построенные по этому принципу (так называемые сканеры-полифаги), знали некоторое количество вирусов и умели их лечить. Создавались эти программы следующим образом: разработчик, получив код вируса (код вируса поначалу был статичен), составлял по этому коду уникальную маску (последовательность 10-15 байт) и вносил ее в базу данных антивирусной программы. Антивирусная программа сканировала файлы и, если находила данную последовательность байтов, делала заключение о том, что файл инфицирован. Данная последовательность (сигнатура) выбиралась таким образом, чтобы она была уникальной и не встречалась в обычном наборе данных.

Описанные подходы использовались большинством антивирусных программ вплоть до середины 90-х годов, когда появились первые полиморфные вирусы, которые изменяли свое тело по непредсказуемым заранее алгоритмам. Тогда сигнатурный метод был дополнен так называемым эмулятором процессора, позволяющим находить шифрующиеся и полиморфные вирусы, не имеющие в явном виде постоянной сигнатуры.

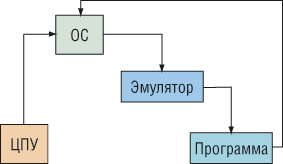

Принцип эмуляции процессора демонстрируется на рис. 1. Если обычно условная цепочка состоит из трех основных элементов: ЦПУ, ОС, Программа, то при эмуляции процессора в такую цепочку добавляется эмулятор. Эмулятор как бы воспроизводит работу программы в некотором виртуальном пространстве и реконструирует ее оригинальное содержимое. Эмулятор всегда способен прервать выполнение программы, контролирует ее действия, не давая ничего испортить, и вызывает антивирусное сканирующее ядро.

Рис. 1. Схема работы эмулятора процессора

Второй механизм, появившийся в середине 90-х годов и использующийся всеми антивирусами, — это эвристический анализ. Дело в том, что аппарат эмуляции процессора, который позволяет получить выжимку действий, совершаемых анализируемой программой, не всегда дает возможность осуществлять поиск по этим действиям, но позволяет произвести некоторый анализ и выдвинуть гипотезу типа «вирус или не вирус?».

В данном случае принятие решения основывается на статистических подходах. А соответствующая программа называется эвристическим анализатором.

Для того чтобы размножаться, вирус должен совершать какие-либо конкретные действия: копирование в память, запись в сектора и т.д. Эвристический анализатор (он является частью антивирусного ядра) содержит список таких действий, просматривает выполняемый код программы, определяет, что она делает, и на основе этого принимает решение, является данная программа вирусом или нет.

При этом процент пропуска вируса, даже неизвестного антивирусной программе, очень мал. Данная технология сейчас широко используется во всех антивирусных программах.