Установка и настройка программы. 6 Лицензия на число клиентов. 49 Регламентное тестирование системы «Net-pro» 50 приложение задание узлов и сетей. 55

| Вид материала | Регламент |

- Установка и настройка программы WinGate Установка и настройка программы WinRoute Настройка, 444.53kb.

- Установка и запуск программы 6 Настройка соединения, авторизации и безопасности 6 Подключение, 1851.46kb.

- Возможно дистрибутив программы Windows 98 Установка и настройка необходимого программного, 132.4kb.

- Установка и запуск программы 5 настройка параметров программы 7 настройка цветовой, 440.52kb.

- Отчет по циклу лабораторных работ «Локальные вычислительные сети», 62.03kb.

- «Россельхозбанк», 42.31kb.

- Характеристика специальности 210406 «сети связи и системы коммутации», 37.03kb.

- Содействия Трудоустройству, 471.6kb.

- Настройка служб сети Пышкин, 123.54kb.

- Настройка adsl через сетевой адаптер (lan) Установка модема и установка сплитера, 103.51kb.

Настройка программы.

Для настройки программы «Net-PRO VPN Server» выполните следующие действия:

- Настройте псевдонимы узлов и сетей (см. п. 3.11.1), если они необходимы.

- Настройте сетевые интерфейсы (см. п. 3.11.2).

- Настройте SSL контексты (см. п. 3.11.3), если используется аутентификация по протоколу SSL.

- Настройте правила аутентификации (см. п. 3.11.4).

- Настройте параметры пользователей (см. п. 3.11.5) и групп пользователей (см. п. 3.11.6), если они необходимы.

- Настройте правила доступа к ресурсам (см. п. 3.11.7).

- Настройте параметры смежных SOCKS серверов (см. п. 3.11.8), если они необходимы

- Настройте правила маршрутизации SOCKS запросов (см. п. 3.11.9), если они необходимы.

- Настройте правила сигнализации (см.п.3.11.10)IDH_SIGNALLING_SETUP.

- Настройте параметры журнала событий (см. п. 3.11.11), если он необходим.

- Настройте коммуникационные параметры (см. п. 3.11.12), если это необходимо.

- Откройте окна мониторинга (см. п. 3.11.14) для наблюдения за трафиком на этапе отладки.

- Проверьте правильность работы сервера, осуществляя к нему доступ как клиент.

- Настройте сервер для работы в качестве службы (см. п. 3.11.13), если это необходимо. Проверьте правильность работы сервера в новом качестве, осуществляя к нему доступ как клиент.

-

Настройка псевдонимов узлов/сетей.

Псевдонимы сетей используются для задания шаблонов сетей (см. Приложение 1) в настройках VPN-сервера (см. пп. 3.11.2, 3.11.4, 3.11.7 и 3.11.9), а псевдонимы узлов - для задания шаблонов узлов и разрешения имен ресурсов (см. п. 3.2).

Для настройки псевдонимов узлов или сетей выполните следующие действия:

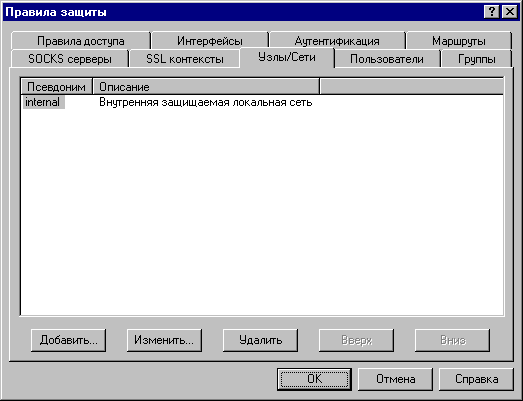

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

Выберите страницу «Узлы/Сети» (см. Рис.6).

Рис.6. Страница «Узлы/Сети»

- На странице «Узлы/Сети» последовательно задайте один или несколько псевдонимов узлов или сетей:

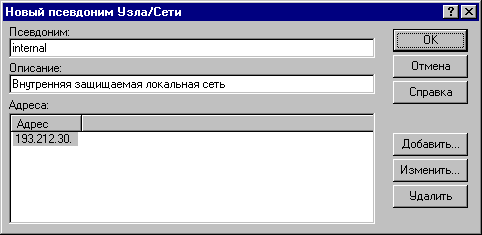

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новый псевдоним Узла/Сети» (см. Рис.7).

Рис. 7. Окно «Новый псевдоним Узла/Сети»

- В поле «Псевдоним» задайте псевдоним узла или сети.

- В поле «Описание» задайте строку описания данного узла или сети (данное поле является необязательным).

- В списке «Адреса» задайте IP адреса и/или шаблоны сетей, с которыми будет ассоциироваться данный псевдоним. В случае, если псевдоним будет использоваться в запросах клиентов в качестве доменного имени какого-либо ресурса, то в списке «Адреса» необходимо задать IP адрес этого ресурса. Если псевдоним используется для обобщенного определения группы узлов или сетей в настройках программы, то в списке «Адреса» можно задавать произвольное число IP адресов и/или шаблонов сетей. Для того, чтобы задать IP адрес или шаблон сети, необходимо нажать кнопку «Добавить», расположенную справа от списка «Адреса», в появившемся диалоговом окне «Новый адрес» (см. Рис.8) задать IP адрес или шаблон сети и нажать кнопку «OK». Чтобы изменить IP адрес или шаблон сети, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

Рис.8. Окно «Новый адрес»

- Для сохранения параметров, заданных в окне «Новый псевдоним Узла/Сети», нажмите кнопку «OK».

- Проделайте аналогичные действия для других псевдонимов, если они необходимы.

- Чтобы изменить параметры какого-либо псевдонима, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки псевдонимов узлов или сетей перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка сетевых интерфейсов.

Данный раздел описывает процедуру настройки сетевых интерфейсов (внутренних и внешних), которые используются программой для обслуживания запросов клиентов.

Для настройки сетевых интерфейсов выполните следующие действия:

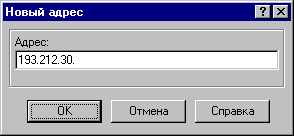

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

- В диалоговом окне «Правила защиты» выберите страницу «Интерфейсы» (см. Рис.9).

Рис. 9.Страница «Интерфейсы»

- На странице «Интерфейсы» последовательно задайте параметры всех интерфейсов (внутренних и внешних), которые будут использоваться программой:

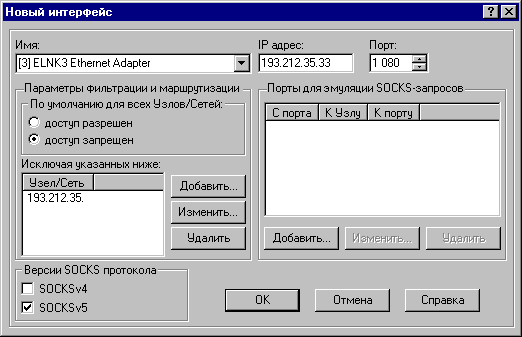

- нажмите кнопку «Добавить». Появится диалоговое окно «Новый интерфейс» (см. Рис.10).

Рис.10. Окно «Новый интерфейс»

- В поле «Имя» выберите имя интерфейса из списка установленных на данном компьютере (формируется программой автоматически) или задайте произвольное.

- В поле «IP адрес» задайте IP адрес интерфейса. Если имя интерфейса выбрано из списка, то его IP адрес устанавливается автоматически.

- В поле «Порт» задайте номер порта, который будет «прослушиваться» программой по данному интерфейсу для установления соединений с клиентами (по умолчанию номер порта равен 1080). Если запросы клиентов на данном интерфейсе не ожидаются (т.е. интерфейс будет использоваться только для организации исходящих соединений), то необходимо задать номер порта, равный нулю.

- Задайте параметры фильтрации и маршрутизации. Для этого необходимо использовать переключатель «По умолчанию для всех Узлов/Сетей» и список «Исключая указанных ниже».

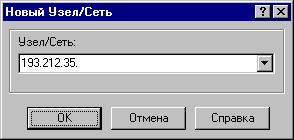

Если данный интерфейс является внешним (например, подключен к Интернет), то переключателю «По умолчанию для всех Узлов/Сетей» необходимо присвоить значение «доступ разрешен», а в списке «Исключая указанных ниже» задать шаблон для внутренней сети (или нескольких внутренних сетей). Для этого необходимо нажать кнопку «Добавить», расположенную справа от списка, в появившемся диалоговом окне «Новый Узел/Сеть» (см. Рис.11) указать шаблон в соответствии с правилами задания шаблона сети (см. Приложение 1) и нажать кнопку «OK» (например, шаблон 193.212.35. соответствует внутренней сети класса C с адресом 193.212.35.0 и маской 255.255.255.0). Аналогичным образом укажите шаблоны для остальных внутренних сетей. Чтобы изменить шаблон какой-либо внутренней сети, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

Если данный интерфейс является внутренним (защищаемая локальная сеть), то переключателю «По умолчанию для всех Узлов/Сетей » необходимо присвоить значение «доступ запрещен», а в списке «Исключая указанных ниже» задать шаблон для данной внутренней сети (см. выше).

Рис.11. Окно «Новый Узел/Сеть»

- Задайте порты для эмуляции SOCKS-запросов (port-mapping) IDH_PORT_MAPPING к определенным узлам сети (см.п.3.4). Для этого необходимо нажать кнопку «Добавить», расположенную ниже списка «Порты для эмуляции SOCKS-запросов»; в появившемся диалоговом окне «Новый порт»IDH_NEW_MAPPED_PORT задайте значение свободного порта, который будет соответствовать определенному узлу сети, адрес и порт этого узла и нажать кнопку «OK». Проделайте аналогичные действия для остальных узлов сети. Чтобы изменить параметры какого-либо порта, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- Задайте версии SOCKS протокола, которые будут поддерживаться данным интерфейсом, устанавливая флажок «SOCKSv4» для версии 4 и «SOCKSv5» для версии 5 протокола SOCKS, соответственно.

- Для сохранения параметров, заданных в окне «Новый интерфейс», нажмите кнопку «OK».

- Проделайте аналогичные действия для остальных интерфейсов.

- Чтобы изменить параметры какого-либо интерфейса , дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки сетевых интерфейсов перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка SSL контекстов.

Под SSL контекстом понимается набор значений параметров протокола SSL, включающий:

- секретный ключ;

- сертификат открытого ключа;

- открытый ключ (либо список открытых ключей) Сертификационных Авторитетов;

- режим аутентификации;

- тайм-аут SSL сессии;

- криптографические алгоритмы.

SSL контексты определяют параметры SSL сессий, устанавливаемых при взаимодействии VPN-сервера с клиентами или со смежными SOCKS серверами, если в качестве метода аутентификации используется протокол SSL. Имена сформированных SSL контекстов задаются, соответственно, в правилах аутентификации клиентов (см. п. 3.11.4) и в параметрах смежных SOCKS серверов (см. п. 3.11.8).

В программе «Net-PRO VPN Server» может быть сформировано несколько SSL контекстов, если для взаимодействия по протоколу SSL с разными клиентами или смежными SOCKS серверами необходимо использовать различные наборы параметров.

Для настройки SSL контекстов выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

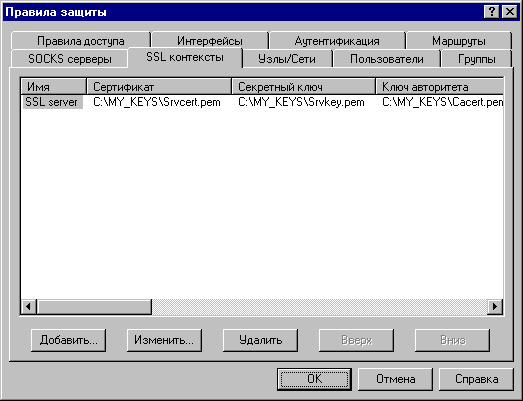

- Выберите страницу «SSL контексты» (см.Рис.12).

Рис.12. Страница «SSL контексты»

- На странице «SSL контексты» последовательно задайте один или несколько SSL контекстов:

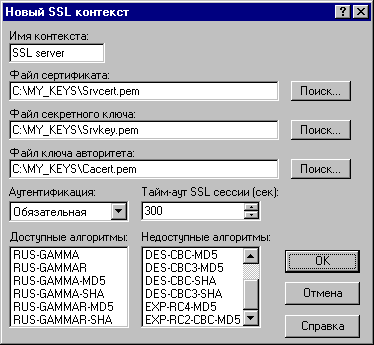

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новый SSL контекст» (см. Рис.13).

Рис.13. Окно «Новый SSL контекст»

- В поле «Имя контекста» задайте имя SSL контекста, которое будет использоваться в настройках программы для его идентификации.

- В поле «Файл сертификата» задайте имя файла сертификата VPN-сервера. Для этого нажмите кнопку «Поиск...», расположенную справа от данного поля, и в появившемся диалоговом окне «Файл сертификата» выберите требуемый файл. Появится диалоговое окно «Параметры сертификата». Если параметры сертификата, отображаемые в этом окне верны, нажмите кнопку «OK».

- В поле «Файл секретного ключа» задайте имя файла с секретным ключом VPN-сервера. Для этого нажмите кнопку «Поиск...», расположенную справа от данного поля, и в появившемся диалоговом окне «Файл секретного ключа» выберите требуемый файл.

- В поле «Файл ключа авторитета» задайте имя файла открытого ключа Сертификационного Авторитета (или несколько имен СА, разделенных точкой с запятой). Для этого нажмите кнопку «Поиск...», расположенную справа от данного поля, и в появившемся диалоговом окне «Файл ключа авторитета» выберите требуемый файл. Появится диалоговое окно «Параметры ключа авторитета». Если параметры ключа СА, отображаемые в этом окне верны, нажмите кнопку «OK». Проделайте аналогичные действия для других ключей СА, если это необходимо.

- В поле «Тайм-аут SSL сессии» задайте тайм-аут SSL сессии в секундах. Тайм-аут SSL сессии определяет время «жизни» SSL сессии, по истечении которого по данному IP адресу автоматически будет установлена новая SSL сессия с новыми криптографическими параметрами.

- В поле «Аутентификация» задайте режим аутентификации в соответствии со следующими правилами.

Если данный SSL контекст будет использоваться в настройках параметров смежного SOCKS сервера (см. п. 3.11.8), то в поле «Аутентификация» установите значение «Обязательная».

Если SSL контекст будет использоваться в правилах аутентификации клиентов (см. п. 3.11.4), то установите следующее значение:

«Обязательная» - если наличие сертификатов у клиентов VPN- сервера является обязательным;

«Необязательная» - если наличие сертификатов у клиентов необязательно;

«Нет» - если сертификаты клиентов не требуются.

- В списке «Доступные алгоритмы» задайте криптографические алгоритмы, которые разрешено использовать в протоколе SSL. Для этого «перенесите» мышью требуемые алгоритмы из списка «Недоступные алгоритмы» в список «Доступные алгоритмы», а лишние алгоритмы из списка «Доступные алгоритмы» - в список «Недоступные алгоритмы» (для этой операции можно также использовать клавиши управления курсором и клавишу «F6»). При установлении SSL сессии предпочтение отдается алгоритму, находящемуся на вершине списка. Порядок алгоритмов в списке устанавливается с помощью мыши. Список идентификаторов алгоритмов, используемых в программе, приведен в Приложении 3.

- Для сохранения параметров, заданных в окне «Новый SSL контекст», нажмите кнопку «OK».

- Проделайте аналогичные действия для других SSL контекстов, если таковые требуются.

- Чтобы изменить параметры какого-либо SSL контекста, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки SSL контекстов перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка правил аутентификации.

Данный раздел описывает процедуру настройки правил аутентификации, которые используются VPN-сервером при обслуживании запросов клиентов (включая запросы смежных SOCKS-серверов).

При определении метода аутентификации какого-либо клиента, из списка выбирается первое правило аутентификации, которому удовлетворяют параметры клиента (параметрами клиента в данном случае являются его IP адрес и номер порта).

Правила аутентификации клиентов построены по принципу «все, что не разрешено - запрещено», поэтому, если параметры клиента не удовлетворяют ни одному из заданных правил, доступ этому клиенту будет запрещен (если ни одно правило не задано, доступ всем клиентам будет запрещен).

В программе используются следующие методы аутентификации:

- «SSL» - аутентификация с помощью SSL;

- «Имя/Пароль» - парольная аутентификация (RFC 1929);

- «Без аутентификации» - аутентификации нет.

Для настройки правил аутентификации выполните следующие действия:

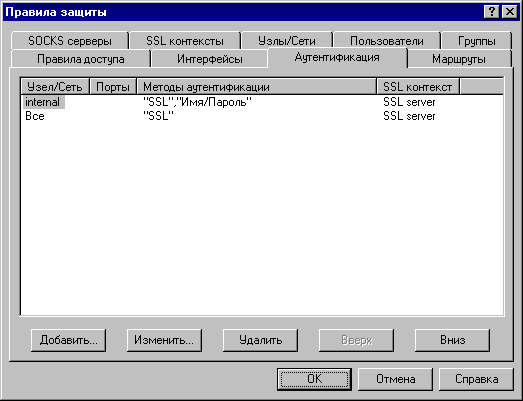

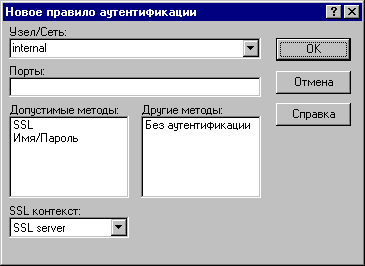

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

- В диалоговом окне «Правила защиты» выберите страницу «Аутентификация» (см. Рис.14).

Рис.14. Страница «Аутентификация»

- На странице «Аутентификация» последовательно задайте одно или более правил аутентификации:

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новое правило аутентификации» (см. Рис.15).

Рис.15. Окно «Новое правило аутентификации»

- В поле «Узел/Сеть» задайте шаблон узла/сети (см. Приложение 1) клиента. Если это поле не задано, то данное правило аутентификации будет действовать для всех IP адресов клиентов.

- В поле «Порты» задайте шаблон порта (см. Приложение 2) клиента. Если это поле не задано, то данное правило аутентификации будет действовать для всех портов клиентов.

- В списке «Допустимые методы» задайте методы аутентификации клиентов. Для этого «перенесите» мышью требуемые методы аутентификации из списка «Другие методы» в список «Допустимые методы», а лишние методы из списка «Допустимые методы» - в список «Другие методы» (для этой операции можно также использовать клавиши управления курсором и клавишу «F6»). Порядок методов аутентификации в списке устанавливается с помощью мыши.

- Если одним из допустимых методов является «SSL», в поле «SSL контекст» задайте имя SSL контекста (см. п.3.11.3).

- Для сохранения параметров, заданных в окне «Новое правило аутентификации», нажмите кнопку «OK».

- Проделайте аналогичные действия для других правил аутентификации, если они необходимы.

- Порядок правил аутентификации в списке устанавливается с помощью кнопок «Вверх» и «Вниз» на странице «Аутентификация».

- Чтобы изменить параметры какого-либо правила, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки правил аутентификации перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка параметров пользователей.

Параметры пользователей используются в программе «Net-PRO VPN Server» для настройки правил доступа к ресурсам (см. п. 3.11.7). Пользователи ресурсов одновременно являются клиентами VPN-сервера.

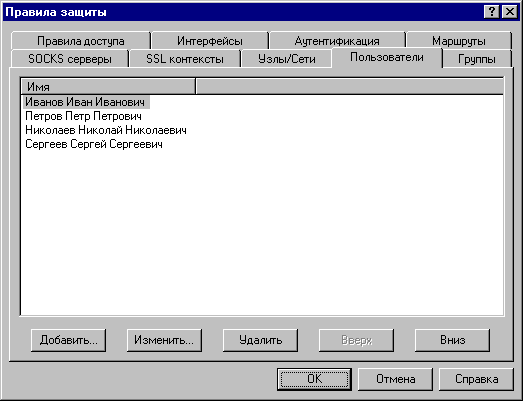

Для настройки параметров пользователей выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

- Выберите страницу «Пользователи» (см. Рис.16).

Рис.16. Страница «Пользователи»

- На странице «Пользователи» последовательно задайте параметры для одного или нескольких пользователей:

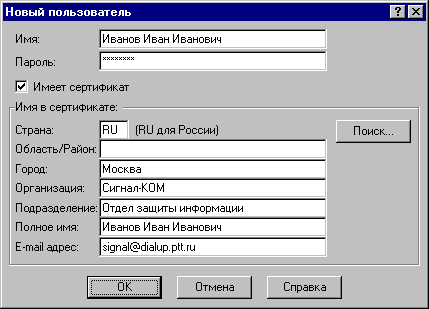

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новый пользователь» (см. Рис.17).

Рис. 17 Окно «Новый пользователь»

- В поле «Имя» задайте имя пользователя, которое будет использоваться в настройках программы (см. пп.3.11.6, 3.11.7) и/или при использовании метода аутентификации «Имя/Пароль».

- В поле «Пароль» задайте пароль пользователя, если для аутентификации пользователя на VPN-сервере будет использоваться метод «Имя/Пароль».

- Установите флажок «Имеет сертификат», если пользователь имеет сертификат и для его аутентификации будет использоваться метод «SSL»; в правиле аутентификации (см. п. 3.11.4) такого пользователя должен быть задан SSL контекст с режимом аутентификации «Обязательная» или «Необязательная».

- Если Вы установили флажок «Имеет сертификат», необходимо задать одно или несколько полей из сертификата пользователя, которые будут проверяться VPN-сервером при установлении SSL сессии. Эти поля («Страна», «Область/Район», «Город» и др.) могут задаваться «вручную» или копироваться из файла сертификата данного пользователя (если таковой имеется). Для того чтобы задать поля сертификата из файла, нажмите кнопку «Поиск» и в появившемся диалоговом окне «Файл сертификата» выберите требуемый файл. Появится диалоговое окно «Параметры сертификата». Если параметры сертификата, отображаемые в этом окне, верны, нажмите кнопку «OK».

- Для сохранения параметров, заданных в окне «Новый пользователь», нажмите кнопку «OK».

- Проделайте аналогичные действия для других пользователей, если они необходимы.

- Чтобы изменить параметры какого-либо пользователя, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить» на странице «Пользователь».

- После настройки параметров пользователей перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка параметров групп пользователей.

Параметры групп пользователей используются в программе «Net-PRO VPN Server» для настройки правил доступа к ресурсам (см. п. 3.11.7). Пользователи ресурсов одновременно являются клиентами VPN-сервера.

Для настройки параметров групп пользователей выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

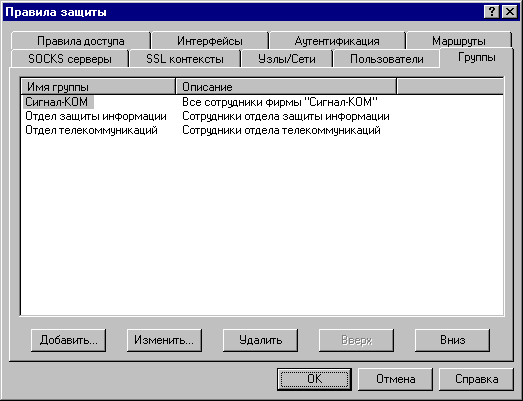

- Выберите страницу «Группы» (см. Рис.18).

Рис. 18. Страница «Группы»

- На странице «Группы» последовательно задайте параметры для одной или нескольких групп пользователей:

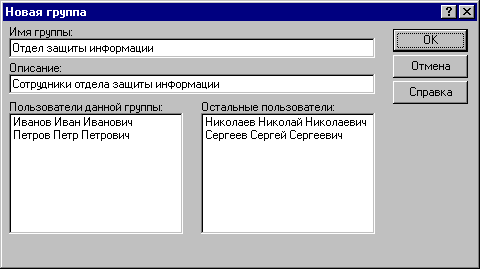

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новая группа» (см. Рис.19).

Рис.19. Окно «Новая группа»

- В поле «Имя группы» задайте имя группы.

- В поле «Описание» задайте строку описания данной группы (данное поле является необязательным).

- Задайте пользователей данной группы. Для этого «перенесите» мышью требуемых пользователей из списка «Остальные пользователи» в список «Пользователи данной группы», а лишних пользователей из списка «Пользователи данной группы» - в список «Остальные пользователи» (для этой операции можно также использовать клавиши управления курсором и клавишу «F6»). Для того, чтобы манипулировать именами пользователей, необходимо предварительно задать параметры этих пользователей (см. п. 3.11.5).

- Для сохранения параметров, заданных в окне «Новая группа», нажмите кнопку «OK».

- Проделайте аналогичные действия для других групп, если они необходимы.

- Чтобы изменить параметры какой-либо группы, дважды щелкните на ней мышью или, отметив ее, нажмите кнопку «Изменить» на странице «Группы».

- После настройки параметров групп пользователей перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка правил доступа к ресурсам.

Данный раздел описывает процедуру настройки правил доступа к ресурсам, которые используются VPN-сервером при обслуживании запросов клиентов.

При определении правила доступа клиента к какому-либо ресурсу из списка выбирается первое правило, которому удовлетворяют параметры клиента и параметры запрашиваемого клиентом ресурса.

Параметрами клиента являются его IP адрес, номер порта, метод его аутентификации VPN-сервером, идентификационные параметры, полученные в процессе аутентификации, и тип команды, запрашиваемой клиентом SOCKS.

Параметрами ресурса являются его адрес и номер порта.

Правила доступа построены по принципу «все, что не разрешено - запрещено», поэтому, если параметры клиента и ресурса не удовлетворяют ни одному из заданных правил, доступ этому клиенту будет запрещен (если ни одно правило не задано, доступ всем клиентам будет запрещен).

Для настройки правил доступа выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

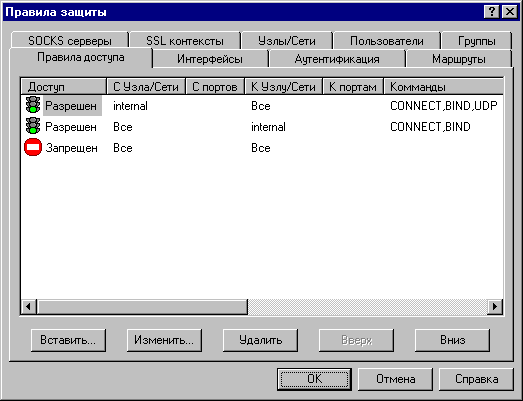

- В диалоговом окне «Правила защиты» выберите страницу «Правила доступа» (см. Рис.20).

Рис.20. Страница «Правила доступа»

- На странице «Правила доступа» последовательно задайте одно или более правил доступа:

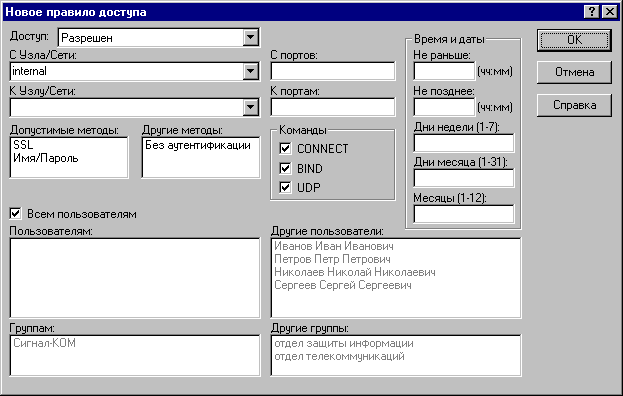

- Нажмите кнопку «Вставить». Появится диалоговое окно «Новое правило доступа» (см. Рис.21).

Рис.21. Окно «Новое правило доступа»

- В поле «Доступ» задайте одно из двух значений: «Разрешен» или «Запрещен».

- В поле «С Узла/Сети» задайте шаблон узла/сети (см. Приложение 1) клиента; если это поле не задано, то данное правило доступа будет действовать для всех IP адресов клиентов.

- В поле «С портов» задайте шаблон порта (см. Приложение 2) клиента; если это поле не задано, то данное правило доступа будет действовать для всех портов клиентов.

- В поле «К Узлу/Сети» задайте шаблон узла/сети ресурса; если это поле не задано, то данное правило доступа будет действовать для всех ресурсов.

- В поле «К портам» задайте шаблон порта ресурса; если это поле не задано, то данное правило доступа будет действовать для всех портов ресурса.

- В списке «Допустимые методы» задайте методы аутентификации клиентов, аналогично настройке правил аутентификации клиентов (см. п. 3.11.4).

- Используя флажки «CONNECT», «BIND» и «UDP», задайте типы команд, на которые распространяется данное правило.

- В группе «Время и даты» задайте параметры фильтрации запросов клиентов по времени и датам, если это необходимо. В поле «Не раньше» в формате «чч.мм» (часы и минуты) задается время, начиная с которого выполняется данное правило. В поле «Не позднее» в формате «чч.мм» (часы и минуты) задается время, до истечения которого выполняется данное правило. В поле «Дни недели» задаются дни недели (числами от 1 до 7), в поле «Дни месяца» задаются дни месяца (числами от 1 до 31) и в поле «Месяцы» задаются месяцы года (числами от 1 до 12), в которые выполняется данное правило. Для задания дней недели, дней месяца и месяцев года можно использовать отдельные числа или диапазон чисел, которые, в свою очередь, можно перечислять, отделяя запятыми. Диапазон чисел задается двумя числами, разделенными символом «-» («минус» или «тире»), причем, оба числа включаются в диапазон. Если ни одно из полей не задано, то фильтрация по времени и датам не выполняется.

- Задайте пользователей и/или группы пользователей, на которых будет распространяться данное правило доступа. Для этого «перенесите» мышью имена требуемых пользователей из списка «Другие пользователи» в список «Пользователям», а лишних пользователей из списка «Пользователям» - в список «Другие пользователи» (для этой операции можно также использовать клавиши управления курсором и клавишу «F6»). Аналогичные действия выполняются с группами пользователей. Для того, чтобы манипулировать именами пользователей (см. п. 3.11.5) или групп пользователей (см. п. 3.11.6), необходимо предварительно создать соответствующие записи. Для того, чтобы правило доступа действовало для всех пользователей, необходимо установить флажок «Всем пользователям», при этом списки «Пользователям» и «Группам» учитываться не будут.

- Для сохранения параметров, заданных в окне «Новое правило доступа», нажмите кнопку «OK».

- Проделайте аналогичные действия для других правил доступа, если они необходимы.

- Порядок правил доступа в списке устанавливается с помощью кнопок «Вверх» и «Вниз».

- Чтобы изменить параметры какого-либо правила, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки правил доступа перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка параметров смежных SOCKS серверов.

Параметры смежных SOCKS серверов (см. п. 2) используются в правилах маршрутизации SOCKS запросов (см. п. 3.11.9).

Для настройки параметров SOCKS серверов, смежных с VPN-сервером, выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

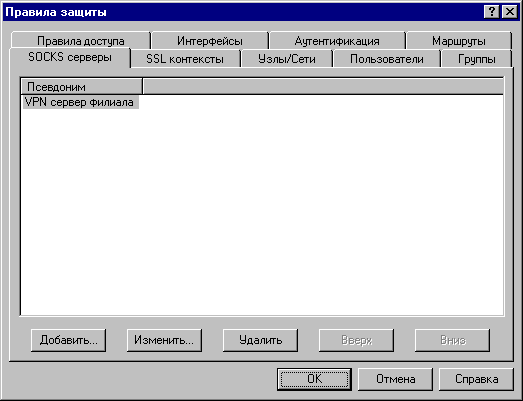

- Выберите страницу «SOCKS серверы» (см. Рис.22).

Рис.22. Страница «SOCKS серверы»

- На странице «SOCKS серверы» последовательно задайте параметры одного или нескольких SOCKS серверов:

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новый SOCKS сервер» (см. Рис.23).

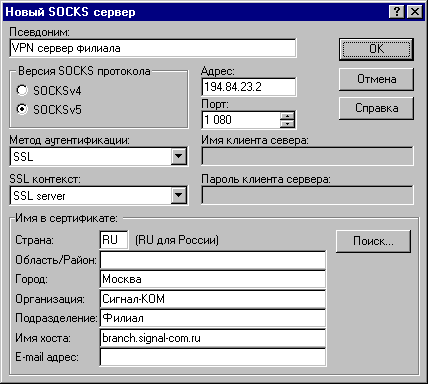

Рис.23. Окно «Новый SOCKS сервер»

- В поле «Псевдоним» задайте псевдоним смежного SOCKS сервера, который будет использоваться при настройке правил маршрутизации SOCKS запросов (см. п.3.11.9).

- Установите значение переключателя «Версия SOCKS протокола» в соответствии с версией SOCKS протокола, поддерживаемой указанным SOCKS сервером.

- В поле «Адрес» задайте IP адрес SOCKS сервера.

- В поле «Порт» задайте номер порта SOCKS сервера (по умолчанию номер порта равен 1080).

- В поле «Метод аутентификации» задайте метод аутентификации (см. п.3.11.4), который смежный SOCKS сервер должен использовать для аутентификации VPN-сервера. Если значение переключателя «Версия SOCKS протокола» равно «SOCKSv4», данное поле будет недоступно.

- Если используется метод аутентификации «Имя/Пароль», то в поле «Имя клиента сервера» задайте имя, под которым VPN-сервер будет представляться данному SOCKS серверу. Если значение переключателя «Версия SOCKS протокола» равно «SOCKSv4», то заполнение данного поля необязательно.

- Если используется метод аутентификации «Имя/Пароль», то в поле «Пароль клиента сервера» необходимо задать пароль, с которым VPN-сервер будет представляться данному SOCKS серверу.

- Если используется метод аутентификации «SSL», то в поле «SSL контекст» необходимо задать имя SSL контекста (см. п.3.11.3).

- Если используется метод аутентификации «SSL», то необходимо задать одно или несколько полей, которые будут проверяться VPN-сервером в сертификате SOCKS сервера при установлении SSL сессии. Эти поля («Страна», «Область/Район», «Город» и др.) могут задаваться «вручную» или копироваться из файла сертификата данного SOCKS сервера (если таковой имеется). Для того, чтобы задать поля сертификата из файла, нажмите кнопку «Поиск» и в появившемся диалоговом окне «Файл сертификата» выберите требуемый файл. Появится диалоговое окно «Параметры сертификата». Если параметры сертификата, отображаемые в этом окне, верны, нажмите кнопку «OK».

- Для сохранения параметров, заданных в окне «Новый SOCKS сервер», нажмите кнопку «OK».

- Проделайте аналогичные действия для других SOCKS серверов, если таковые имеются.

- Чтобы изменить параметры какого-либо SOCKS сервера, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки параметров SOCKS серверов перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка маршрутов.

Данный раздел описывает процедуру настройки правил маршрутизации SOCKS запросов (маршрутов), которые используются VPN-сервером для определения способа соединения с ресурсом, заданным в запросе клиента: прямое или через смежный SOCKS сервер (см. п. 3.11.8).

При определении маршрута из списка выбирается первый маршрут, которому удовлетворяют параметры запрашиваемого клиентом ресурса. Параметрами ресурса являются его адрес и номер порта.

Если параметры ресурса не удовлетворяют ни одному из заданных маршрутов, то программа устанавливает прямое соединение с запрашиваемым ресурсом.

Для настройки маршрутов выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

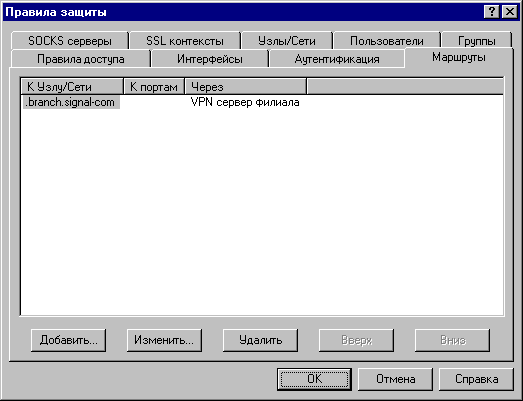

- В диалоговом окне «Правила защиты» выберите страницу «Маршруты» (см. Рис.24).

Рис. 24. Страница «Маршруты»

- На странице «Маршруты» последовательно задайте один или несколько маршрутов:

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новый маршрут» (см. Рис.25).

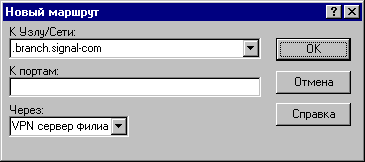

Рис.25. Окно «Новый маршрут»

- В поле «К Узлу/Сети» задайте шаблон узла/сети (см. Приложение 1) ресурса; если это поле не задано, то данный маршрут будет использоваться для всех ресурсов.

- В поле «К портам» задайте шаблон порта (см. Приложение 2) ресурса; если это поле не задано, то данный маршрут будет использоваться для всех портов ресурса.

- Если доступ к ресурсу должен осуществляться через смежный SOCKS сервер, то в поле «Через» задайте псевдоним этого сервера из списка, при этом параметры данного SOCKS сервера должны быть предварительно заданы (см. п. 3.11.8); если значение поля «Через» не задано, то устанавливается прямое соединение с ресурсом.

- Для сохранения параметров, заданных в окне «Новый маршрут», нажмите кнопку «OK».

- Проделайте аналогичные действия для других маршрутов, если они необходимы.

- Порядок просмотра маршрутов в списке устанавливается с помощью кнопок «Вверх» и «Вниз».

- Чтобы изменить параметры какого-либо маршрута, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки маршрутов перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка правил сигнализации.

В программе «Net-PRO VPN Server» реализованы встроенные программируемые средства сигнализации о нарушении правил фильтрации.

В качестве реакции на определенное событие можно выбрать одно или несколько из следующих действий:

- звуковое оповещение;

- запись в системный журнал событий (см.п.3.9.4);

- выдача окна с соответствующим сообщением на экран;

- останов сервера.

По умолчанию в списке правил сигнализации присутствуют следующие контролируемые события: (см.Рис.26)

Рис.26. Страница «Сигнализация»

- неверный формат UDP датаграммы;

- недопустимый адрес получателя в запросе;

- тип адреса в запросе не поддерживается;

- неверный номер версии в запросе;

- адрес источника не соответствует адресу в запросе;

- неверный номер команды в запросе;

- неверная версия парольной аутентификации;

- неверное имя или пароль клиента;

- метод сервера не соответствует предложенным;

- неверное имя в сертификате сервера;

- клиентские методы не соответствуют заданным;

- данная версия SOCKS-протокола запрещена;

- недопустимый адрес источника (IP-spoofing);

- клиент не является источником датаграммы;

- сервер не является источником датаграммы;

- доступ к ресурсу запрещен;

- отсутствует ключ или сертификат авторитета;

- невозможно дешифровать подпись в сертификате;

- невозможно декодировать открытый ключ авторитета;

- невозможно распаковать подпись в сертификате;

- неизвестный алгоритм подписи;

- плохая подпись;

- срок действия сертификата еще не настал;

- срок действия сертификата уже истек;

- ошибка в формате даты начала срока действия сертификата;

- ошибка в формате даты конца срока действия сертификата;

- самозаверенный сертификат;

- число соединений превысило заданное;

- число обслуживаемых клиентов превысило лицензионное.

Каждому из заданных событий соответствует определенный код ошибки (см.Приложение 4)IDH_ERROR_CODES. Заданные по умолчанию события нельзя удалять, но можно менять параметры реакции на эти события.

Для событий можно задать контрольное время суток (по умолчанию - круглосуточно), порог срабатывания сигнализации (по умолчанию - на каждое событие) и защитные действия (по умолчанию - звуковое оповещение и окно с сообщением). Вы можете добавлять новые события из списка ошибокIDH_ERROR_CODES.

Если задано оповещение в виде окна с сообщением, то звуковое оповещение продолжается до тех пор, пока активизировано окно с сообщением. Для того, чтобы прекратить звуковое оповещение необходимо нажать на окне с сообщением кнопку «OK». Если во время оповещения произошло еще одно событие из заданного списка, то окно с предыдущим сообщением закрывается, и открывается окно с новым сообщением. Если оповещение в виде окна с сообщением не задано, то звуковое оповещение продолжается в течении нескольких секунд.

Если в качестве реакции на событие задан останов сервера и оповещение в виде окна с сообщением, то в окне с сообщением будет следующий запрос «Сервер остановлен. Возобновить работу?». Если требуется возобновить работу SOCKS сервера, то необходимо нажать кнопку «Yes», в противном случае - кнопку «No».

Перед настройкой правил сигнализации необходимо выгрузить системную службу (см.п.3.11.13)IDH_SERVICE_SETUP «Net-PRO VPN Server», если она была загружена (при загруженной службе страница «Сигнализация» в окне «Правила защиты» не отображается, см. ниже).

Для настройки правил сигнализации выполните следующие действия:

- Выберите пункт «Правила защиты» меню «Настройка». Появится диалоговое окно «Правила защиты».

- В диалоговом окне «Правила защиты» выберите страницу «Сигнализация» (см.Рис.26)IDH_EVENT_LIST.

- На странице «Сигнализация» последовательно задайте одно или несколько контролируемых событий:

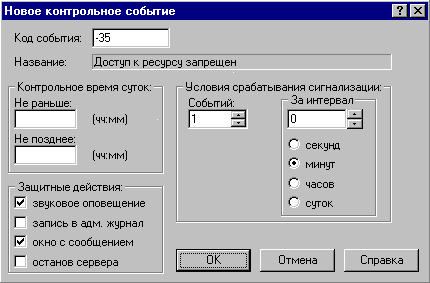

- Нажмите кнопку «Добавить». Появится диалоговое окно «Новое контрольное событие» (см.Рис.27)IDH_NEW_EVENT.

Рис.27. Окно «Новое контрольное событие»

- В поле «Код события» задайте соответствующий код ошибкиIDH_ERROR_CODES.

- В полях «Не раньше» и «Не позднее» задайте контролируемое время суток в формате «чч:мм», где «чч» - часы, а «мм» - минуты; если эти поля не заданы, то событие контролируется круглосуточно.

- В поле «Событий» задайте пороговое число событий для срабатывания сигнализации (по умолчанию - 1).

- В поле «За интервал» задайте время подсчета числа событий с момента возникновения первого события; если в поле «Событий» задано значение 1, то данное поле игнорируется.

- В переключателе, находящемся ниже поля «За интервал» задайте единицы интервала подсчета событий: секунды, минуты, часы или сутки; если в поле «Событий» задано значение 1, то данное поле игнорируется.

- Установите флажок «звуковое оповещение», если необходимо звуковое оповещение о событии. По умолчанию данный флажок установлен.

- Установите флажок «запись в адм. журнал», если необходимо писать соответствующие сообщения о событии в системный журнал (см.п.3.9.4). По умолчанию данный флажок не установлен.

- Установите флажок «окно с сообщением», если необходимо оповещение о событии с помощью окна с сообщением. По умолчанию данный флажок установлен.

- Установите флажок «останов сервера», если необходимо осуществлять останов сервера после наступления данного события. По умолчанию данный флажок не установлен.

- Для сохранения параметров, заданных в окне «Новое контрольное событие», нажмите кнопку «OK».

- Проделайте аналогичные действия для других событий, если они необходимы.

- Чтобы изменить параметры какого-либо события, дважды щелкните на нем мышью или, отметив его, нажмите кнопку «Изменить».

- После настройки правил сигнализации перейдите на другую страницу окна «Правила защиты» или нажмите кнопку «OK».

-

Настройка параметров журнала событий.

В программе предусмотрено ведение журнала событий, фиксирующего запросы клиентов и результаты их обработки VPN-сервером.

Журнал событий пишется в файлы с именами, имеющими следующий формат:

NSYYMMDD.LOG , где

YY - последние цифры года создания файла;

MM - месяц создания файла;

DD - день создания файла.

Новый файл журнала событий может открываться ежедневно, еженедельно, ежемесячно или когда размер файла превысит заданный.

Каждая текстовая строка в файле журнала событий соответствует одному запросу клиента. Параметры, задаваемые в этой строке, разделяются запятыми («,»). Если какой-либо параметр в строке не определен или не используется, он задается знаком минус («-»).

В строке журнала событий последовательно выводятся следующие параметры:

- дата установления соединения с клиентом в формате «дд-мм-гг»;

- время установления соединения с клиентом в формате «чч:мм:сс»;

- адрес клиента;

- номер порта клиента;

- версия SOCKS протокола, используемая клиентом;

- цифровой идентификатор метода (только для SOCKSv5), используемого для аутентификации клиента (см. п. 3.11.4): 0 - без аутентификации, 2 - парольная аутентификация (RFC 1929), 134 - SSL аутентификация;

- имя в сертификате клиента (только для SSL аутентификации);

- имя клиента (если используется SOCKSv4 или SOCKSv5 и парольная аутентификация);

- код доступа клиента: 0 - доступ запрещен, 1 - доступ разрешен, данные между клиентом и VPN-сервером передаются в открытом виде, 2 - доступ разрешен, данные между клиентом и VPN-сервером передаются в зашифрованном виде;

- код команды в запросе клиента: 1 - «CONNECT», 2- «BIND», 3 - «UDP»;

- адрес или имя ресурса в запросе клиента;

- номер порта ресурса в запросе клиента;

- адрес узла, с которым VPN-сервер устанавливает выходное соединение;

- номер порта узла, с которым VPN-сервер устанавливает выходное соединение;

- версия SOCKS протокола, используемая VPN-сервером для взаимодействия со смежным SOCKS сервером (если соединение с ресурсом осуществляется через смежный SOCKS сервер);

- цифровой идентификатор метода (только для SOCKSv5), используемого смежным SOCKS сервером для аутентификации VPN-сервера;

- имя в сертификате смежного SOCKS сервера (только для SSL аутентификации);

- код доступа к ресурсу: 0 - доступ запрещен, 1 - доступ разрешен, данные между VPN-сервером и ресурсом или смежным SOCKS сервером передаются в открытом виде, 2 - доступ разрешен, данные между VPN-сервером и смежным SOCKS сервером передаются в зашифрованном виде;

- время, затраченное сервером на обслуживание запроса клиента, в миллисекундах;

- количество байт, принятых от клиента;

- количество байт, переданных ресурсу (или другому SOCKS серверу);

- количество байт, принятых от ресурса (или смежного SOCKS сервера);

- количество байт, переданных клиенту;

- код завершения операции: 0 - операция завершилась успешно, в остальных случаях - код ошибки.

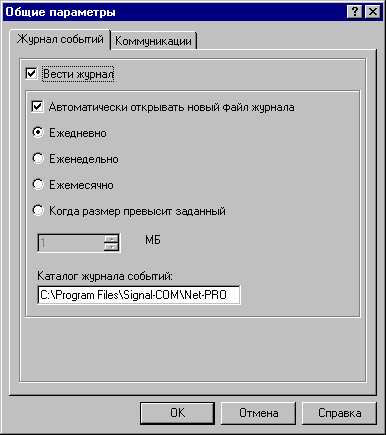

Для настройки параметров журнала событий выполните следующие действия:

- Выберите пункт «Общие параметры» меню «Настройка». Появится диалоговое окно «Общие параметры».

- В диалоговом окне «Общие параметры» выберите страницу «Журнал событий» (см. Рис.28).

Рис.28. Окно «Журнал событий»

- Установите флажок «Вести журнал», если необходимо ведение журнала. По умолчанию данный флажок не установлен.

- Установите флажок «Автоматически открывать новый файл журнала», если необходимо открывать новые файлы журнала с периодичностью, заданной переключателем. Если флажок не установлен, журнал событий пишется в один файл. По умолчанию данный флажок установлен.

- Установите переключатель периодичности открытия новых файлов журнала в одно из значений:

- «Ежедневно» - новый файл журнала будет создаваться ежедневно;

- «Еженедельно» - новый файл журнала будет создаваться еженедельно;

- «Ежемесячно» - новый файл журнала будет создаваться ежемесячно;

- «Когда размер превысит заданный» - новый файл журнала будет создаваться, когда размер файла превысит размер, указанный в поле, расположенном ниже данного переключателя (в мегабайтах).

По умолчанию задано значение «Ежедневно».

- В поле «Каталог журнала событий» задайте каталог, где будут создаваться новые файлы журнала событий. По умолчанию задан каталог, где установлена программа.

- После настройки параметров журнала событий перейдите на другую страницу окна «Общие параметры» или нажмите кнопку «OK».

-

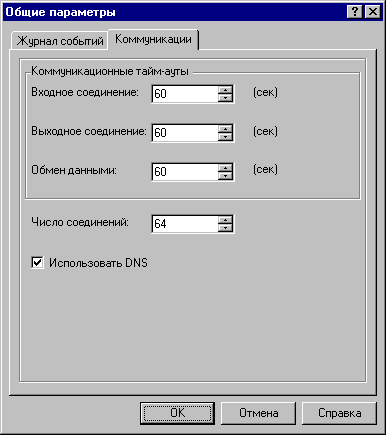

Настройка коммуникационных параметров.

Данная группа параметров определяет условия установления, поддержания и закрытия соединений VPN-сервера с клиентами, смежными SOCKS серверами и ресурсами. К этим параметрам относятся: коммуникационные тайм-ауты, число одновременно обслуживаемых соединений и режим использования DNS серверов.

Для настройки коммуникационных параметров выполните следующие действия:

- Выберите пункт «Общие параметры» меню «Настройка». Появится диалоговое окно «Общие параметры».

- В диалоговом окне «Общие параметры» выберите страницу «Коммуникации» (см. Рис.29).

Рис. 29. Окно «Коммуникации»

- В поле «Входное соединение» задайте максимальное время «молчания» клиента (в секундах) на этапе установления SOCKS соединения. По умолчанию задано значение, равное 60.

- В поле «Выходное соединение» задайте максимальное время «молчания» смежного SOCKS сервера (в секундах) на этапе установления SOCKS соединения. По умолчанию задано значение, равное 60.

- В поле «Обмен данными» задайте максимальное время «молчания» клиента или ресурса при ретрансляции данных. По умолчанию задано значение, равное 60.

- В поле «Число соединений» задайте максимальное число одновременно обслуживаемых запросов клиентов. По умолчанию задано значение, равное 256.

- Установите флажок «Использовать DNS», если VPN-серверу для разрешения имен ресурсов (см. п. 3.2) необходимо обращаться к внутреннему или внешним DNS серверам. Если данный флажок не установлен, то для разрешения имен будет использоваться только список узлов/сетей (см. п. 3.11.1). По умолчанию данный флажок установлен.

- После настройки коммуникационных параметров перейдите на другую страницу окна «Общие параметры» или нажмите кнопку «OK».

-

Регистрация и управление работой службы.

Программа «Net-PRO VPN Server» может работать как системная служба. Функционально служба «Net-PRO VPN Server» не отличается от GUI-приложения.

Исполняемый модуль службы находится в файле NPSERVS.EXE. Загрузка службы отличается от загрузки приложений. Прежде чем начать работу, служба должна быть зарегистрирована в системе.

Операции по регистрации и управлению работой службы «Net-PRO VPN Server» рекомендуется осуществлять через интерфейс GUI-приложения (модуль NPSERVER.EXE).

Если настройка параметров в программе NPSERVER.EXE осуществляется во время работы службы «Net-PRO VPN Server», то новые значения этих параметров будут действительны для службы только после ее выгрузки и повторной загрузки.

Правильность настройки параметров «Net-PRO VPN Server» рекомендуется проверять в программе NPSERVER.EXE до загрузки службы, используя окна мониторинга (см. п. 3.11.14).

После загрузки службы «Net-PRO VPN Server» приложение NPSERVER.EXE прекращает свою работу как серверная программа, передает управление службе и может использоваться только для настройки параметров.

После выгрузки службы программа NPSERVER.EXE вновь берет функции серверной программы на себя.

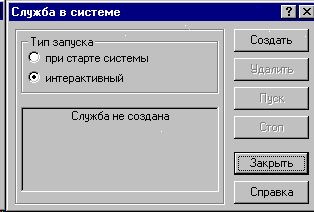

Для того, чтобы зарегистрировать службу «Net-PRO VPN Server», выполните следующие действия:

- Выберите пункт «Служба в системе» меню «Настройка». Появится диалоговое окно «Служба в системе» (см. Рис.30).

Рис. 30. Окно «Служба в системе»

- Присвойте переключателю «Тип запуска» значение:

- «при старте системы» - если служба должна загружаться системой при старте Windows NT («Automatic»);

- «интерактивный» - если служба не должна загружается системой при старте Windows NT («Manual»).

- Нажмите кнопку «Создать». Если служба зарегистрирована, то появится строка «Служба не запущена».

Для того, чтобы запустить службу «Net-PRO VPN Server», выполните следующие действия:

- Выберите пункт «Служба в системе» меню «Настройка». Появится диалоговое окно «Служба в системе».

- Нажмите кнопку «Пуск». Если служба загружена, то появится строка «Служба работает».

Для того, чтобы выгрузить службу «Net-PRO VPN Server», выполните следующие действия:

- Выберите пункт «Служба в системе» меню «Настройка». Появится диалоговое окно «Служба в системе».

- Нажмите кнопку «Стоп». Если служба выгружена, то появится строка «Служба не запущена».

Для того, чтобы удалить службу «Net-PRO VPN Server» из списка служб Windows NT, выполните следующие действия:

- Выберите пункт «Служба в системе» меню «Настройка». Появится диалоговое окно «Служба в системе».

- Нажмите кнопку «Удалить». Если служба удалена, то появится строка «Служба не создана».

Мониторинг.

В программе «Net-PRO VPN Server» предусмотрена возможность мониторинга событий и отображения информации, передаваемой/принимаемой программой. Функции мониторинга предназначены для контроля правильности работы программы после задания или редактирования параметров настройки.

Для мониторинга в программе используются следующие окна:

- «Монитор событий» - предназначено для вывода данных о параметрах запросов клиентов, результатах их обработки, сообщений об ошибках и др.

- «Клиенты» - предназначено для просмотра информации, передаваемой между VPN-сервером и клиентами.

- «Ресурсы» - предназначено для просмотра информации, передаваемой между VPN-сервером и ресурсами.

Для того, чтобы открыть какое-либо окно мониторинга, выберите соответствующий пункт в меню «Вид».

Информация отображается в окнах мониторинга последовательно в реальном режиме времени.

Работа окон мониторинга существенно снижает производительность программы «Net-PRO VPN Server», поэтому открывать их целесообразно лишь в случае проверки правильности работы программы после задания или редактирования параметров настройки, а также при обнаружении сбоев в процессе работы программы. В штатном режиме окна мониторинга должны быть закрыты.

В программе «Net-PRO VPN Server» может быть одновременно открыто только одно окно мониторинга каждого типа.

-

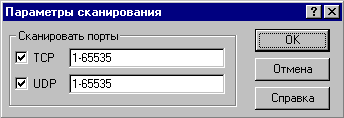

Сканирование портов.

В программе «Net-PRO VPN Server» предусмотрена возможность сканирования TCP и UDP портов, открытых на локальном компьютере (исключая порты, заданные в настройке интерфейсов, см.п.3.11.2IDH_INTERFACES_SETUP). Сканирование портов необходимо выполнить после операций, описанных в разделе «Рекомендации для ОС Windows NT»IDH_NT_MEASURESIDH_95_MEASURES. На локальном компьютере должны быть открыты только порты, заданные в настройке интерфейсов!

Для того, чтобы просканировать открытые порты, выполните следующие действия:

- Выберите пункт «Открытые порты» меню «Вид». Появится диалоговое окно «Параметры сканирования» (см.Рис.31)IDH_SCAN_SETUP.

Рис.31. Окно «Параметры сканирования»

- Включите флажки «TCP» и «UDP».

- Задайте диапазоны (через тире) сканируемых TCP и UDP портов (по умолчанию - от 1 до 65535).

- Нажмите кнопку «OK». Появится диалоговое окно «Сканирование портов»IDH_SCANNING_WND, в котором отображается состояние процесса сканирования. Сканирование может занять от нескольких минут до получаса.

- После завершения процесса сканирования портов появится окно с сообщением «Открытые порты не обнаружены» (все в порядке) или «Обнаружены открытые порты. Возможно нарушение защиты!» (необходимо еще раз внимательно выполнить действия, описанные в разделе «Рекомендации для ОС Windows NT»).

- Если в процессе сканирования были обнаружены открытые порты, то появится диалоговое окно «Результаты сканирования»IDH_PORT_LIST, где отображаются списки обнаруженных TCP и UDP портов.

Для того, чтобы повторно просмотреть результаты сканирования портов, не возобновляя процесс сканирования, выполните следующие действия:

- Выберите пункт «Открытые порты» меню «Вид». Появится диалоговое окно «Параметры сканирования».

- Отключите флажки «TCP» и «UDP».

- Нажмите кнопку «OK». Появится диалоговое окно «Результаты сканирования».