100 Мифы и заблуждения информационной безопасности Лукацкий

| Вид материала | Документы |

СодержаниеМиф №31 "Принтеры не надо защищать"02.04.2009 11:26 |

- Аннотация, 418.67kb.

- Е. А. Свирский Рассматриваются вопросы работы курсов повышения квалификации по информационной, 67.93kb.

- Система менеджмента информационной безопасности, 205.89kb.

- Теоретические основы информационной безопасности автоматизированных систем, 26.65kb.

- Содержание курса. Урок, 902.96kb.

- Обеспечение информационной безопасности организации как метод антикризисного управления, 54.18kb.

- Мифы Древней Греции Мифы Древней Индии Мифы древних славян Мифы североамериканских, 33.93kb.

- «Комплексные системы информационной безопасности», 260.23kb.

- Вопросы по информационной безопасности, 268.68kb.

- Рекомендации по обеспечению информационной безопасности Заключение, 358.69kb.

Миф №31 "Принтеры не надо защищать"02.04.2009 11:26

В рамках рубрики "Мнение эксперта" мы продолжаем публикацию книги А.В.Лукацкого ссылка скрыта

Алексей Лукацкий - менеджер по развитию

бизнеса Cisco Systems

На любом предприятии есть принтеры, позволяющие нам печатать как важные для бизнеса документы, так и всякую ненужную шелуху. И никто никогда не думает о том, что принтер - такое же устройство, как сервер, ПК или лэптоп и тоже требует защиты. Причем мы должны защищать не только принтер от несанкционированного доступа к его функциям и сохранившимся в памяти документам, но и саму компанию от принтера, который может стать источником распространения вредоносных программ или участником бот-сети. Бред, - скажете вы и будете неправы.

Начнем с того, что в 2000-м и в 2006-м году Hewlett Packard ссылка скрыта вирус FunLove вместе с драйвером для своих принтеров. Не столь критичная проблема, но все равно неприятно. Другие примеры с HP касались более серьезных проблем. Например, на сайте ссылка скрыта можно найти информацию об уязвимости в некоторых моделях лазерных принтерах HP LaserJet, позволяющей злоумышленнику получить доступ к файлам компьютера, к которому и подключен уязвимый принтер. У данной проблемы есть только одно ограничение - настройки ПО принтера должны оставаться по умолчанию. Если такой факт имеет место быть, а обычно так и бывает, то любой желающий может за счет подключения к разделяемому принтеру (shared printer) получить доступ к файлам, которые хранятся на вашем компьютере.

Вообще HP в области принтеров, это примерно как Microsoft в области операционных систем, - огромная инсталлированная база и, как следствие, бóльший интерес со стороны хакерского сообщества. Например, 23 октября 2008 года компания Digital Defense ссылка скрыта, что во встроенном в принтеры HP Web-сервере, требуемом для удаленного управления, существует возможность доступа к различным файлам, хранящимся на уязвимом принтере. Это могут быть как файлы конфигурации, так и кэшированные напечатанные документы, содержащие в т.ч. и конфиденциальную информацию. HP ссылка скрыта на своем сайте рекомендации по борьбе с этой проблемой, но многие ли службы информационной безопасности или ИТ считают принтер угрозой и занимаются регулярным обновление их ПО?

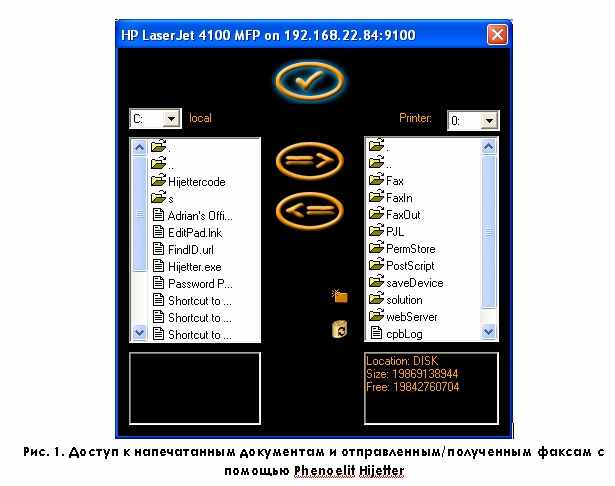

Что вообще можно сделать, захватив принтер? Немало. Начнем с перехвата печатаемой или напечатанной информации. Средств контроля такой утечки информации практически не существует. Да и вряд ли служба ИБ может предположить, что утечка происходит не через случайно оставленные на принтере бумаги, а через уязвимости в нем. Главная опасность такой проблемы - ее сложное выявление и потенциальное «навешивание всех собак» на ни в чем неповинного сотрудника. Если речь идет не столько о принтере, сколько о многофункциональом устройстве, включающем помимо принтера еще и факс, сканер и копир, то злоумышленник может получить доступ, например, еще и к журналу принятых факсов. Вторая возможность, которая появляется у злоумышленника - доступ к файлам компьютера, к которому подключен уязвимый компьютер. Третья неопасная, но явно неприятная возможность - замена пароля на принтере и изменение иных его настроек, что может привести к невозможности печати на нем. Наконец, я могу просто регулярно удалять все задания на печать или пересылать их на другой принтер в организации. Проблема в том, что многие из этих задач уже автоматизированы злоумышленниками и облечены в красивую графическую оболочку. Например, утилита Phenoelit Hijetter.

Что еще можно сделать с принтером? Достаточно «интересная» особенность уязвимых принтеров заключается в том, что я могу посылать на них спам в нужных мне количествах. Вы представляете себе ситуацию, когда у вас из принтера валит поток предложений пройти курсы американского английского, купить Виагру или увеличить размер половых органов? При этом понимание, как и почему это происходит, приходит к соответствующим специалистам не сразу. А уж побороть эту проблему быстро не получится - несколько пачек бумаги израсходовать спамер-шутник точно успеет. Парадокс в том, что это можно сделать не только внутри предприятия, но и через Интернет - с помощью уязвимости вашего ссылка скрыта (новость на ссылка скрыта). Только представьте, зашли вы утром в Интернет, а на ваш принтер сразу полез спам. Кто будет назван виновником? Вы, т.к. в логах принтера будет зафиксировано именно ваше имя.

К другим примерам нападок на принтер можно отнести (в зависимости от производителя и модели принтера эти сценарии могут и не сработать):

· Выведение его из строя DoS-атакой в виде посылки бесполезного трафика или использования классических уязвимостей TCP/IP-стека.

· Загрузка новой прошивки и прерывание этого процесса на полпути.

· Подвисание принтера за счет захвата и регулярного обновления соединения с ним.

· Замена сообщения на LCD-дисплее принтера. Представьте, что ваш начальник пришел забрать документ на принтере, а тот ему сигнализирует «Повысь мне зарплату!».

В зависимости от того, под управлением какой операционной системы работает, с принтером можно сделать очень и очень многое. Например, зная, что принтеры HP работают на Embedded Linux, названной ссылка скрыта, вы можете попробовать известные проблемы Linux. И если предположить, что разработчики ПО принтера относились к его безопасности также, как и обычные специалисты, то можно найти различные интересные недокументированные возможности. Например, установку на принтере троянского коня в виде Java-приложения, который будет рассылать спам или генерить DDoS-атаки или просто станет участником бот-сети. Шутка? - скажете вы и будете неправы. Например, на принтерах HP такой фокус уже проделывался в 2003-м году и не факт, что сейчас это невозможно.

Все эти проблемы происходят по двум причинам. Первая - «встроенные ОС» обычно гораздо менее защищенные, чем их старшие сестры. Разработчики часто оставляют в них лазейки для целей тестирования и забывают про них; в таких Embedded OS часто игнорируются стандарты, а сами системы часто наследуют давно устраненные проблемы стандартных ОС. И, конечно же, они достаточно сложны, чтобы вероятность появления в них ошибок повышалась. Но основная проблема с безопасностью принтеров в том, что специалисты по ИБ просто недооценивают всю сложность проблемы и ее опасность. Достаточно в Google ввести следующий поисковый фрагмент «inurl:hp/device/this.LCDispatcher» и вы получите список принтеров HP, «видимых» из Интернет, настройки которых вы можете изучать и которыми вы можете управлять, подобрав пароль. Сделать это несложно, вспомнив миф про парольную защиту. К тому же, недооценка данной тематики приводит к тому, что часто пароли, заданные по умолчанию, просто не меняются и вам даже не придется использовать специальные утилиты вроде snmpget или PFT, помогающие «узнать» пароль администратора. Другим примером поискового запроса служит intitle:"web image monitor" для поиска доступных по сети принтеров компании Ricoh.

Что же делать с этими интеллектуальными печатающими машинками? Вариантов немного. Производители принтеров и языков общения с ними (например, PJL - Printer Job Language) сделали все, чтобы облегчить злоумышленникам жизнь, а специалистами по безопасности усложнить ее. Общая рекомендация - не используйте пароли по умолчанию и смените их сразу после покупки принтера. Настройте SNMP так, чтобы усложнить использование этого протокола для получения дополнительной информации об устройстве или манипулирования им. Настройки списки контроля доступа на принтере, чтобы к нему могли подключаться только заранее определенные адреса. Если нет серьезной потребности в Web-сервере на принтере, то отключите его. По возможности поместите принтер за фильтрующим устройством (это может быть IPS или межсетевой экран), которое будет дополнительно смотреть, кто и как пытается получить к нему доступ. Регулярно обновляйте ПО принтера и следуйте рекомендациям его производителя (если он думает об информационной безопасности своей продукции). И если эта проблема стоит для вас достаточно остро, то может быть стоит посмотреть в сторону принтеров или многофункциональных устройств, оснащенных встроенной системой защиты? Например, у Sharp в принтерах ссылка скрыта функция «цифрового шредера» и виртуального межсетевого экрана, защищающих проходящую через принтеры, сканеры и копиры Sharp данные. А Ricoh вообще ссылка скрыта многоуровневую архитектуру защиты документов. Так что выбирать есть из чего. Главное - понять и оценить риски, исходящие от незащищенных принтеров!