Новости Информационной

| Вид материала | Бюллетень |

СодержаниеНовый троянец маскируется под генератор ключей для продуктов "Лаборатории Касперского" PDF – орудие №1 для Интернет-атак Вредоносный код Некоторые советы Обнаружена новая угроза для систем ДБО |

- Новости Информационной, 955.99kb.

- Новости Информационной, 1386.56kb.

- Новости Информационной, 1315.55kb.

- Новости Информационной, 1058.97kb.

- Новости Информационной, 1195.66kb.

- Новости Информационной, 1268.45kb.

- Новости Информационной, 1001.26kb.

- Новости Информационной, 1203.15kb.

- Новости Информационной, 1112.81kb.

- Новости Информационной, 1251.07kb.

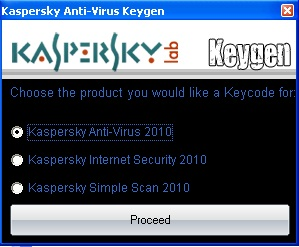

Новый троянец маскируется под генератор ключей для продуктов "Лаборатории Касперского"

ссылка скрыта

Эксперты «Лаборатории Касперского» обнаружили троянца, который выдает себя за генератор ключей для персональных продуктов компании. Запустив зараженный программный файл kaspersky.exe, пользователь выбирает из представленного списка продукт для взлома. После этой процедуры зловред якобы начинает генерировать требуемый ключ.

На самом деле фальшивый генератор тайком устанавливает и запускает две вредоносные программы – сообщают ссылка скрыта. Одна из них крадет пароли к онлайн-играм и регистрационные данные от установленного на компьютере легального ПО. Вторая действует как кейлоггер, отслеживая введенную через клавиатуру информацию, а также открывает киберпреступникам доступ к зараженному ПК.

Таким образом, запустив на компьютере этот «генератор ключей», пользователь заражает систему сразу несколькими вредоносными программами и фактически передает его в руки злоумышленников.

"Лаборатория Касперского" рекомендует воздерживаться от запуска сомнительных программ, а также напоминает, что только лицензионные продукты компании обеспечивают полноценную защиту от информационных угроз.

www.anti-malware.ru

18.01.11 00:00

PDF – орудие №1 для Интернет-атак

Когда киберпреступники начали рассылку вирусов и троянов по электронной почте, правильным решением было не доверять непроверенным документам Microsoft, но документы в формате Portable Document Formats (PDF) всегда были безопасны.

Но времена меняются. Сегодня PDF – орудие для вэб-атак номер один. Согласно публикации об угрозах компании Symantec, обозревающей период с апреля по июнь 2010 г., вредоносные действия с использованием PDF составили 36 процентов от общего количества вредоносных действий.

Файлы PDF создали много проблем и в 2009 г., но за пределами общества по обеспечению безопасности атаки прошли незамеченными.

Согласно Анупу Гошу, главному исследователю компании-производителя программного обеспечения и средств обеспечения безопасности Invincea, проблема состоит в том, как созданы файлы PDF. Не только данные представлены в формате документа, но и код также может быть вставлен в файл.

"И когда документ открыт", – объяснил Гош, – "вы не только воспроизводите данные, но и потенциально исполняете код, заложенный в документе".

Этот код может использовать в свои целях уязвимые места в программах для отображения PDF или в самой спецификации PDF. Устранить проблемы в программах довольно несложно, как сказал Гош, но со спецификациями дело обстоит сложнее.

Вредоносный код

Большинство атак направлены против Adobe Reader с использованием языка Java . "Атаки работают так: когда вы загружаете документ PDF, он запускает код Java, который использует уязвимые места в Adobe Reader", – говорит Гош. "А когда уязвимое место найдено, троян или другой исполняемый файл уже загружается на компьютер".

Одна из самых серьёзных атак – троян, который носит название Zeus, крадущий информацию о банковских счетах. Он пассивен до тех пор, пока пользователь не зайдет на свой банковский счёт; он изощренный – он будет ждать, пока тот не введет все пароли и коды проверки подлинности. Далее он втихую переправит деньги с банковского счета на счёт преступника.

Предположительно 99% всех компьютеров, вне зависимости от операционной системы, используют софт Adobe для чтения файлов PDF по умолчанию. Пока что вредоносный код подействует только на операционной системе, для которой он написан – чаще всего это Microsoft. Но Гош предупредил о потенциальных атаках, направленных на несколько платформ, включая продукты Apple.

Некоторые советы

Всё больше людей скачивают электронные книги и журналы в формате PDF. Так как же они могут наслаждаться чтением и в то же время обеспечить безопасность своей системе?

В первую очередь, сами электронные книги пока что не подвержены атакам, поэтому вы можете скачивать, не боясь.

Во-вторых, скачивайте файлы PDF только из надёжных источников. Хотя Гош сказал, что файлы PDF используются для spearphishing’а – когда фишинговая электронная почта персонализирована для получателя и обычно бывает получена с известного адреса. (Последняя известная spearphishing-кампания предлагала полезные советы в формате PDF от знаменитого игрока в гольф).

И, в последнюю очередь, попробуйте использовать другие программы для чтения файлов PDF – такие, как Foxit или PDF-Xchange.

www.xakep.ru

19.01.11 00:00

Обнаружена новая угроза для систем ДБО

Компания ESET объявила о том, что специалисты созданного ею “Центра вирусных исследований и аналитики” обнаружили новую угрозу. Данные сведения были получены сотрудниками Центра при проведении экспертизы в рамках расследования компанией Group-IB инцидента, связанного с мошенничеством в системах дистанционного банковского обслуживания (ДБО).

Сообщается, что в процессе расследования инцидента, произошедшего в одном из российских банков, была выявлена вредоносная программа Win32/Sheldor.NAD (по классификации ESET), которая представляет собой модифицированную версию программного обеспечения для удаленного администрирования компьютера TeamViewer 5.0.

При этом был модифицирован один из модулей легальной программы, который используется в процессе сетевого взаимодействия с серверами TeamViewer. Модификация позволяла отправлять аутентификационные данные актуального сеанса TeamViewer на сервер злоумышленников, у которых появлялась возможность в любой момент получить доступ к активной сессии пользователя на зараженном ПК. Это означает, что мошенники получали не только доступ к конфиденциальным данным пользователя, но и могли выполнять ряд действий на инфицированном компьютере, в том числе осуществлять транзакции в системах ДБО.

Как информирует компания ESET, поскольку большинство компонентов модифицированной версии TeamViewer имели легальную цифровую подпись и являлись легальными компонентами, за исключением одного модуля, количество антивирусных продуктов, зафиксировавших угрозу на момент ее обнаружения, было невелико. Отмечается также, что модифицированная версия TeamViewer устанавливалась в систему пользователя при помощи специально разработанной троянской программы-инсталлятора, которая создавала необходимые ключи реестра для работы Win32/Sheldor.NAD: копировала компоненты TeamViewer в системную папку %WINDIR% и добавляла их в автозапуск.

Как отмечают специалисты компании Group-IB, за последние два месяца зафиксирован рост на 30% инцидентов, связанных с мошенничеством в системах ДБО.

www.pcweek.ru

20.01.11 00:00