«Аналіз загроз об’єкту захисту. Політика безпеки»

| Вид материала | Документы |

СодержаниеМета політики безпеки Область застосування Політика безпеки даного обєкту |

- «Аналіз загроз об’єкту захисту. Політика безпеки. Технічний захист», 587.41kb.

- Визначення та аналіз загроз персоналу, 70.67kb.

- Розділ swot-аналіз, 67.64kb.

- Нормативний документ системи технічного захисту інформації вимоги до захисту інформації, 355.9kb.

- Реферат Звіт з курсової роботи, 645.02kb.

- Розділ зовнішня політика І політика безпеки, 886.45kb.

- Нормативний документ системи технічного захисту інформації методичні вказівки щодо, 190.87kb.

- Назва модуля: Проектний аналіз Код модуля: епі 6042 С01, 19.6kb.

- Філософія, політика, суспільство, 1405.51kb.

- Регіональна програма забезпечення захисту та безпеки туристів на 2008- 2012 роки Загальні, 262.41kb.

1 2

МІНІСТЕРСТВО ОСВІТИ І НАУКИ УКРАЇНИ

НАЦІОНАЛЬНИЙ УНІВЕРСИТЕТ «ЛЬВІВСЬКА ПОЛІТЕХНІКА»

ІКТА

кафедра ЗІ

Розрахункова робота

на тему: «Аналіз загроз об’єкту захисту.Політика безпеки»

Варіант №3

Виконав: ст. гр. УІ-21

Єремейчук Ю.В.

Прийняв: Ромака В.П.

Львів – 2010

Зміст

І.1.Технічні завдання

2. Опис функціонування підприємства

3. Опис функціональних обов’язків працівників

4. Опис об’єкту захисту

ІІ. Аналіз безпеки об’єкту захисту

1. Паркан:

а) проникнення;

б) підслуховування;

в) відео зйомка;

2. Будинок :

а) проникнення;

б) підслуховування;

в) відео зйомка;

3. Електрика:

а) витік інформації;

б) підслуховування;

в) пошкодження інформації;

4. Водопостачання:

а) витік інформації;

5. Заземлення:

а) пошкодження інформації;

6. Опалення:

а) підслуховування;

7. Кімната:

а) проникнення;

б) підслуховування;

в) відео зйомка;

ІІІ. Аналіз загроз технічних пристроїв

І. Персональні комп’ютери

1. витік інформації

2. виведення з ладу

ІІ. Сервер

1. витік інформації

2. виведення з ладу

ІІІ. Міні АТС

1. витік інформації

2. виведення з ладу

IV. Телефон

1. витік інформації

V. Кабелі телефонного зв’язку

1. витік інформації

2. виведення з ладу

IV. розташування технічних пристроїв

V. загрози від працівників

VІ.1.Технічні завдання

VII. Політика безпеки

Головним напрямом метрологічної діяльності у сфері наукових досліджень і розробок є науково-методична діяльність, спрямована на поширення метрологічних методів на нові об’єкти досліджень, а саме:

– контролювати стан метрологічного забезпечення науково-дослідних і експериментально-конструкторських розробок в підрозділах інституту;

– отримувати від керівників відділів і служб матеріали і відомості, необхідні для виконання поставлених перед інститутом завдань;

– вносити керівництву інституту рекомендації про скасування наказів та розпоряджень, які суперечать чинному законодавству з питань метрології і метрологічного забезпечення;

– направляти в наукові-дослідні і експериментально-конструкторські підрозділи обов’язкові для виконання приписи щодо припинення порушень метрологічних вимог та усунення виявлених недоліків, а також приписи про заборону використання засобів вимірювальної техніки, що не пройшли або в яких минув термін чергової повірки чи калібрування.

2. Опис функціонування підприємства

Основними функціями підприємства є:

– забезпечення єдності вимірювань та підвищення рівня метрологічного забезпечення науково-технічної продукції інституту;

– аналіз тематичного плану робіт інституту і розроблення на його основі відповідної програми метрологічного забезпечення вимірювання;

– впровадження оптимальних методів і засобів вимірювань у відповідності з особливостями об’єкта досліджень;

– розроблення і атестація в установленому порядку методик виконання вимірювань;

– організація і проведення метрологічної експертизи технічних завдань, звітів про науково-дослідні роботи, проектів стандартів та нормативних документів;

– проведення робіт з метрологічного забезпечення підготовки до виробництва експериментальних і дослідних зразків науково-технічної продукції;

– здійснення метрологічного нагляду за розробленням, виготовленням, станом, застосуванням і ремонтом засобів вимірювальної техніки, за метрологічним забезпеченням експериментальних методів досліджень;

– виконання робіт по впровадженню міжнародних, державних і галузевих стандартів та інших нормативних документів, що регламентують метрологічні норми і правила;

– визначення основних напрямів розвитку метрологічного забезпечення експериментальних методів наукових досліджень, виготовлення і випробування науково-технічної продукції, стандартних зразків складу та властивостей речовин і матеріалів, стандартних довідкових даних;

– участь у роботах з атестації вимірювальних, калібрувальних лабораторій у відповідності до чинних нормативних вимог;

– участь у підготовці засобів вимірювальної техніки та випробувального обладнання для робіт з підтвердження відповідності продукції;

3. Опис функціональних обов’язків працівників

Завдання та обов'язки. Виконує під керівництвом більш кваліфікованого працівника різного роду вимірювання під час проведення експериментів і випробувань продукції, яку випускає підприємство, в разі перевірки технологічного устаткування на відповідність до встановлених норм точності, спеціальні вимірювання під час технологічних процесів, а також розрахунки економічної ефективності впровадження нових засобів вимірювання. Бере участь у розробленні засобів вимірювання спеціального призначення, у проведенні відомчої перевірки робочих еталонів, метрологічної атестації і перевірки засобів вимірювання, які не стандартизуються. Проводить метрологічний контроль за правильністю монтажу, встановленням, використанням і станом засобів вимірювання в підрозділах підприємства. Здійснює своєчасне подання вихідних зразків засобів вимірювання на державну перевірку і в ремонт, організує одержання і доставку перевірених засобів вимірювання, оформляє результати перевірки і складає відповідну технічну документацію. Виконує роботу з ведення фонду стандартів та інших нормативних документів, які регламентують точність вимірювання, методи і засоби перевірки. Здійснює розрахунки потреби підрозділів підприємства у засобах вимірювання, бере участь у складанні заявок на їх придбання. Веде оперативний облік засобів вимірювання, їх рух, систематизує та опрацьовує дані, необхідні для підготовки звітів про виконання планів метрологічного забезпечення виробництва.

4. Опис об’єкту захисту

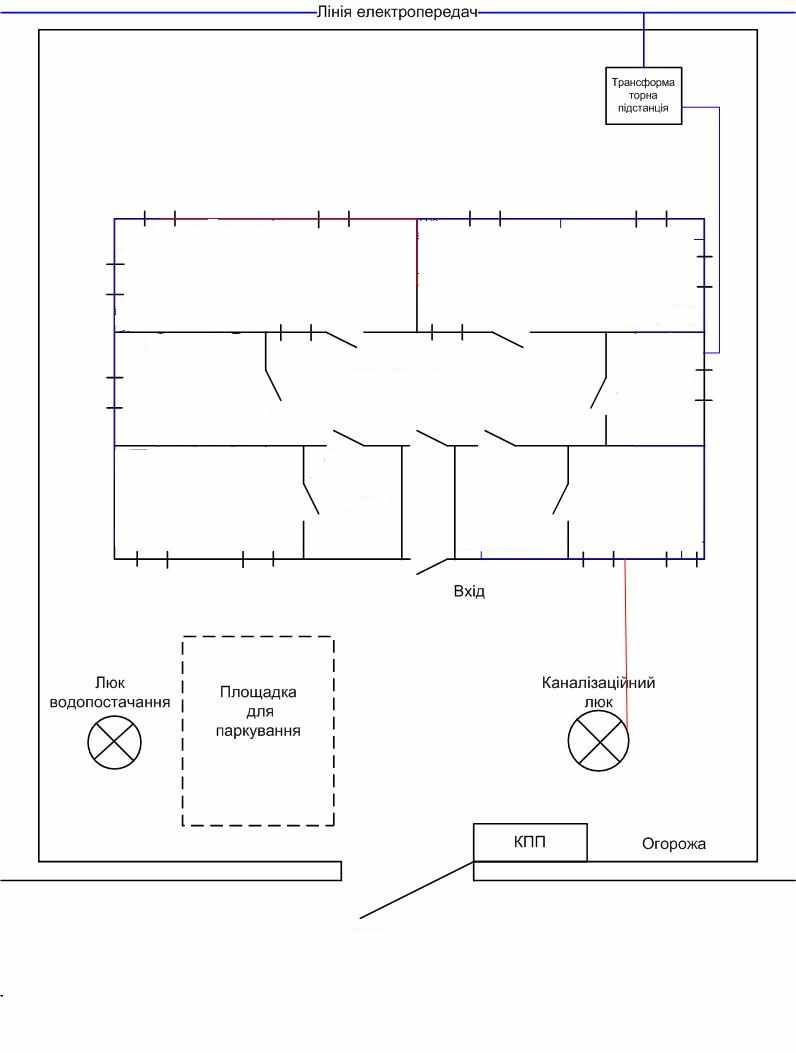

Я буду проводити аналіз загроз такого об’єкту:

|

Ця територія складається з: огорожі, КПП, подвіря (на якому є каналізаційний люк, люк водопостачання, трансформаторної підстанції) і самого будинку. Будинок має 10 кімнат, 12 вікон і 10 дверей.

ІІ. Аналіз безпеки об’єкту захисту

І. Паркан

1. Передня частина:

а) проникнення:

К1=5 (висока ступінь доступності) – оскільки ворота відкриті і на КПП нікого немає

К2=4 (привабливий рівень) – оскільки як ми попадемо на територію і зразу будемо мати доступ до водопроводу

К3=2 (переборні наслідки) – оскільки майже не буде впливати на діяльність об’єкту

-

К1

К2

К3

Ксер

5

4

2

0,32

Ксер=5*4*2/125=0,32

б) підслуховування:

К1=5 (висока ступінь доступності)) – оскільки ворота відкриті і на КПП нікого немає

К2=1 (не привабливий рівень) – оскільки на вулиці немає що підслуховувати

К3=1 (відсутність наслідків) – оскільки підслуховування території не несе цінності

-

К1

К2

К3

Ксер

5

1

1

0,04

Ксер=5*1*1/125=0,04

в) відеонагляд:

К1=5 (висока ступінь доступності)) – оскільки ворота відкриті і на КПП нікого немає

К2=1 (не привабливий рівень) – оскільки на вулиці немає цікавих об’єктів для відеонагляду

К3=1 (відсутність наслідків) – оскільки зйомка території не несе цінності

-

К1

К2

К3

Ксер

5

1

1

0,04

Ксер=5*1*1/125=0,04

2. Ліва частина паркану

а) проникнення:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=5 (особливо привабливий рівень) – оскільки як ми попадемо на територію і зразу будемо мати доступ до труби водовідведення, трансформатора і до заземлення

К3=3 (частково переборні наслідки) – оскільки коли зловмисник попаде на територію він зможе вимкнути світло і т.д

-

К1

К2

К3

Ксер

4

5

3

0,48

Ксер=4*5*3/125=0,48

б) підслуховування:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1 (не привабливий рівень) – оскільки на вулиці немає що підслуховувати

К3=1 (відсутність наслідків) – оскільки підслуховування території не несе цінності

-

К1

К2

К3

Ксер

4

1

1

0,03

Ксер=4*1*1/125=0,032

в) відеонагляд:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1 (не привабливий рівень) – оскільки на вулиці немає цікавих об’єктів для відеонагляду

К3=1 (відсутність наслідків) – оскільки зйомка території не несе цінності

-

К1

К2

К3

Ксер

4

1

1

0,03

Ксер=4*1*1/125=0,032

3. Права частина паркану

а) проникнення:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1(непривабливий рівень) – оскільки з правої частини ніяких цікавих об’єктів немає

К3=1 (відсутність наслідків) – оскільки немає об’єктів на які можна було б вплинути

-

К1

К2

К3

Ксер

4

1

2

0,03

Ксер=4*1*2/125=0,032

б) підслуховування:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1 (не привабливий рівень) – оскільки на вулиці немає що підслуховувати

К3=1 (відсутність наслідків) – оскільки підслуховування території не несе цінності

-

К1

К2

К3

Ксер

4

1

1

0,03

Ксер=4*1*1/125=0,032

в) відеонагляд:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1 (не привабливий рівень) – оскільки на вулиці немає цікавих об’єктів для відеонагляду

К3=1 (відсутність наслідків) – оскільки зйомка території не несе цінності

-

К1

К2

К3

Ксер

4

1

1

0,03

Ксер=4*1*1/125=0,032

4. Задня частина паркану:

а) проникнення:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=2 (слабо привабливий рівень) – оскільки ззаду немає цінних об’єктів

К3=1 (відсутність наслідків) – оскільки коли зловмисник попаде на територію він зможе вимкнути світло і т.д

-

К1

К2

К3

Ксер

4

2

1

0,06

Ксер=4*2*1/125=0,064

б) підслуховування:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1 (не привабливий рівень) – оскільки на вулиці немає що підслуховувати

К3=1 (відсутність наслідків) – оскільки підслуховування території не несе цінності

-

К1

К2

К3

Ксер

4

1

1

0,03

Ксер=4*1*1/125=0,032

в) відеонагляд:

К1=4 (перша середня ступінь доступності) – оскільки не кожна людина може перелізти паркан

К2=1 (не привабливий рівень) – оскільки на вулиці немає цікавих об’єктів для відеонагляду

К3=1 (відсутність наслідків) – оскільки зйомка території не несе цінності

-

К1

К2

К3

Ксер

4

1

1

0,03

Ксер=4*1*1/125=0,032

ІІ. Будинок:

1. Передня частина будинку:

а) проникнення:

К1=4 (перша середня ступінь доступності) – оскільки в будівлю можна попасти тільки одним способом через двері

К2=4 (привабливий рівень) – оскільки ми попадаємо в будинок і маємо доступ до всіх кімнат

К3=3 (частково переборні наслідки) – оскільки майже не буде впливати на діяльність об’єкту

-

К1

К2

К3

Ксер

4

4

3

0,384

Ксер=4*4*3/125=0,384

б) підслуховування:

К1=2 (низький ступінь доступності) – оскільки можна підслухати тільки через двері

К2=2 (слабо привабливий рівень) – оскільки буде підозріло коли хтось буде стояти біля вхідних дверей і підслуховувати

К3=2 (переборні наслідки) –

-

К1

К2

К3

Ксер

2

2

2

0,064

Ксер=2*2*2/125=0,064

в) відеонагляд:

К1=1 (відсутність доступу) – оскільки через двері не можна вести відеонагляд

К2=1 (відсутність наслідків) – оскільки немає через що знімати

К3=1 (відсутність наслідків) – оскільки через двері не можна вести відеонагляд

-

К1

К2

К3

Ксер

1

1

1

0,008

Ксер=1*1*1/125=0,008

2. Ліва частина будинку

а) проникнення:

К1=4 (перша середня ступінь) – оскільки з лівої сторони є два вікна через які можна проникнути

К2=3 (помірно привабливий рівень) – оскільки вікна практично незахищені

К3=4 (практично непереборні наслідки) – оскільки ми получаємо доступ до однієї найбільшлї кімнати.

-

К1

К2

К3

Ксер

4

3

4

0,384

Ксер=4*3*4/125=0,384

б) підслуховування:

К1=4 (перша середня ступінь доступу) – оскільки підслухати через вікно не є великою проблемою

К2=4 (привабливий рівень) – оскільки для підслуховування немає перепон

К3=3 (частково переборні) –

-

К1

К2

К3

Ксер

4

4

3

0,384

Ксер=4*4*3/125=0,384

в) відеонагляд

К1=4 (перша середня ступінь доступу) – оскільки маємо два вікна які незахищені

К2=4 (привабливий рівень) – оскільки маємо два вікна які незахищені

К3=3 (частково переборні наслідки) – оскільки і можуть буди погані наслідки

-

К1

К2

К3

Ксер

4

4

3

0,38

Ксер=4*4*3/125=0,384

3. Права частина будинку

а) проникнення:

К1=4 (перша середня ступінь) – оскільки з правої сторони є два вікна через які можна проникнути

К2=3 (помірно привабливий рівень) – оскільки вікна практично незахищені

К3=4 (практично непереборні наслідки) – оскільки ми получаємо доступ до двох найбільших кімнат

-

К1

К2

К3

Ксер

4

3

4

0,38

Ксер=4*3*4/125=0,384

б) підслуховування:

К1=4 (перша середня ступінь доступу) – оскільки підслухати через вікно не є великою проблемою

К2=4 (привабливий рівень) – оскільки для підслуховування немає перепон

К3=3 (частково переборні) –

-

К1

К2

К3

Ксер

4

4

3

0,38

Ксер=4*4*3/125=0,384

в) відеонагляд

К1=4 (перша середня ступінь доступу) – оскільки маємо два вікна які незахищені

К2=4 (привабливий рівень) – оскільки маємо два вікна які незахищені

К3=3 (частково переборні наслідки) – оскільки і можуть буди погані наслідки

-

К1

К2

К3

Ксер

4

4

3

0,38

Ксер=4*4*3/125=0,384

4. Задня частина будинку

а) проникнення

К1=4 (перша середня ступінь) – оскільки є чотири вікна через які можна проникнути

К2=3 (помірно привабливий рівень) – оскільки вікна практично незахищені

К3=4 (практично непереборні наслідки) – оскільки ми получаємо доступ до двох найбільших кімнат

-

К1

К2

К3

Ксер

4

3

4

0,38

Ксер=4*3*4/125=0,384

б) підслуховування:

К1=4 (перша середня ступінь доступу) – оскільки підслухати через вікно не є великою проблемою і вікна знаходяться ззаду

К2=4 (привабливий рівень) – оскільки для підслуховування немає перепон

К3=3 (частково переборні) –

-

К1

К2

К3

Ксер

4

4

3

0,38

Ксер=4*4*3/125=0,384

в) відеонагляд

К1=4 (перша середня ступінь доступу) – оскільки маємо чотири вікна які незахищені

К2=4 (привабливий рівень) – оскільки маємо два вікна які незахищені

К3=3 (частково переборні наслідки) – оскільки і можуть буди погані наслідки

-

К1

К2

К3

Ксер

4

4

3

0,38

Ксер=4*4*3/125=0,384

ІІІ. Електрика:

1. Трансформатор:

а) пошкодження інформації

К1=4(перша середня ступінь доступу) – оскільки трансформатор знаходиться на вулиці

К2=3(помірно привабливі) – трансформатор видно з КПП

К3=3(частково переборні) – оскільки можна зробити коротке замикання чи ще щось і комп’ютери будуть виведені зладу

-

К1

К2

К3

Ксер

4

3

3

0,28

Ксер=4*3*3/125=0,288

3. Електрична проводка в будівлі

а) підслуховування

К1=2(низький ступінь доступності) – оскільки проводка в будівлі знаходиться під штукатуркою, і підслухати можна буде тільки через розетки

К2=2(слабо привабливий рівень) –

К3=2(переборні наслідки) – оскільки можливість підслухати є і це може негативно вплинути на майбутнє фірми

-

К1

К2

К3

Ксер

2

2

2

0,06

Ксер=2*2*2/125=0,0,64

б) пошкодження інформації

К1=2(друга середня ступінь доступу) – оскільки проводка знаходиться під штукатуркою, а розетки не на видному місці і тому щось зробити з мережею важко

К2=2(помірно привабливий) – оскільки проводка знаходиться під штукатуркою, а розетки не на видному місці і тому щось зробити з мережею важко

К3=3(частково переборні наслідки) – оскільки можна зробити коротке замикання чи ще щось і комп’ютери будуть виведені зладу і компанія отримає дуже великі збитки

-

К1

К2

К3

Ксер

3

3

3

0,21

Ксер=3*3*3/125=0,216

IV. Водопостачання

1. викачка інформації;

К1=4 (перша середня ступінь) – оскільки водовідвід знаходиться на вулиці

К2=3(помірно привабливі) – каналізаційний люк видно з КПП

К3=3(частково переборні наслідки) – оскільки в каналізації можна знайти відходи і визначити що виробляють в будівлі і це може негативно вплинути на майбутнє компанії

-

К1

К2

К3

Ксер

4

3

3

0,28

Ксер=4*3*3/125=0,288

VI. Опалення

1. підслуховування

К1=3(друга середня ступінь доступності) – оскільки труби проложені в стінах а назовні тільки батареї

К2=3(помірно привабливі) – оскільки будемо мати доступ до електромережі

К3=3(частково переборні наслідки) –

-

К1

К2

К3

Ксер

3

3

3

0,216

Ксер=3*3*3/125=0,216

VII. Кімната:

1. Кімната №1

а) проникнення;

К1=4 (перша середня ступінь доступності) – оскільки в кімнату можна попасти через кімнату 8 і 3 і через вікно

К2=3 (привабливий рівень) – оскільки будемо мати доступ до кімнати 3

К3=2 (переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

4

3

2

0,192

Ксер=4*3*2/125=0,192

б) підслуховування;

К1=3 (друга середня ступінь доступності) – оскільки підслухати можна тільки через вікно

К2=3 (привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 2

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

3

3

0,216

Ксер=3*3*3/125=0,216

в) відео зйомка

К1=3 (друга середня ступінь доступності) – оскільки спостерігати можна тільки через вікно

К2=2 (слабо привабливий рівень) –

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

2

3

0,144

Ксер=3*2*3/125=0,144

2. Кімната №2

а) проникнення;

К1=4 (перша середня ступінь доступності) – оскільки в кімнату можна попасти через кімнату 8 і 3 і через вікно

К2=3 (привабливий рівень) – оскільки будемо мати доступ до кімнати 3

К3=2 (переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

4

3

2

0,192

Ксер=4*3*2/125=0,192

б) підслуховування;

К1=3 (друга середня ступінь доступності) – оскільки підслухати можна тільки через вікно

К2=3 (привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 1,3

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

3

3

0,216

Ксер=3*3*3/125=0,216

в) відео зйомка

К1=3 (друга середня ступінь доступності) – оскільки спостерігати можна тільки через вікно

К2=2 (слабо привабливий привабливий рівень) –

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

2

3

0,144

Ксер=3*2*3/125=0,144

3. Кімната №3

а) проникнення;

К1=2 (низький ступінь доступності) – оскільки в кімнату можна попасти через кімнату 8

К2=3 (привабливий рівень) – оскільки будемо мати доступ до кімнати 1,2

К3=2 (переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

2

3

2

0,096

Ксер=2*3*2/125=0,096

б) підслуховування;

К1=1 (відсутній ступінь доступності) – оскільки підслухати можна через двері а це буде виглядати дуже підозріло

К2=2 (привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 2

К3=1 (відсутність наслідки) – оскільки

-

К1

К2

К3

Ксер

1

2

1

0,016

Ксер=1*2*1/125=0,016

в) відео зйомка

К1=1 (відсутній ступінь доступності ) – оскільки немає через що робити відео спостереження

К2=1 (непривабливий рівень) – оскільки там небуде за чим спостерігати

К3=1 (відсутність наслідки) –

-

К1

К2

К3

Ксер

1

1

1

0,008

Ксер=1*1*1/125=0,008

4. Кімната №4

а) проникнення;

К1=4 (перша середня ступінь доступності) – оскільки в кімнату через вікно яке знаходиться ззаду будинку

К2=3 (привабливий рівень) – оскільки будемо мати доступ до кімнати 8

К3=2 (переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

4

3

2

0,192

Ксер=4*3*2/125=0,192

б) підслуховування;

К1=3 (друга середня ступінь доступності) – оскільки підслухати можна тільки через вікно

К2=3 (привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 8

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

3

3

0,216

Ксер=3*3*3/125=0,216

в) відео зйомка

К1=3 (друга середня ступінь доступності) – оскільки спостерігати можна тільки через вікно

К2=2 (слабо привабливий рівень) –

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

2

3

0,144

Ксер=3*2*3/125=0,144

5. Кімната №5

а) проникнення;

К1=5 (перша середня ступінь доступності) – оскільки в кімнату через вікно яке знаходиться ззаду будинку і через двері

К2=4 (привабливий рівень) – оскільки будемо мати доступ до кімнати 8

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

5

4

2

0,48

Ксер=5*4*3/125=0,48

б) підслуховування;

К1=3 (друга середня ступінь доступності) – оскільки підслухати можна тільки через вікно

К2=3 (помірно привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 8

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

3

3

0,216

Ксер=3*3*3/125=0,216

в) відео зйомка

К1=3 (друга середня ступінь доступності) – оскільки спостерігати можна тільки через вікно

К2=2 (слабо привабливий рівень) – оскільки

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

3

2

3

0,144

Ксер=3*2*3/125=0,144

6. Кімната №6

а) проникнення;

К1=2 (низький ступінь доступності) – оскільки в щитову можна потрапити тільки проходячи через іншу кімнати

К2=5 (привабливий рівень) – оскільки будемо мати доступ щитка

К3=5 (переборні наслідки) – оскільки ми будемо мати доступ до щитка

-

К1

К2

К3

Ксер

2

5

5

0,4

Ксер=2*5*5/125=0,4

б) підслуховування;

К1=2 (низька ступінь доступності) – оскільки підслухати можна через розетку а це буде дуже підозріло

К2=3 (привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 8

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

2

3

3

0,144

Ксер=2*3*3/125=0,144

в) відео зйомка

К1=1 (відсутній ступінь доступності ) – оскільки немає через що робити відео спостереження

К2=1 (непривабливий рівень) – оскільки там небуде за чим спостерігати

К3=1 (відсутність наслідки) –

-

К1

К2

К3

Ксер

1

1

1

0,008

Ксер=1*1*1/125=0,008

7. Кімната №7

а) проникнення;

К1=2 (низький ступінь доступності) – оскільки в кімнату зі санвузлом можна потрапити тільки проходячи через іншу кімнати

К2=5 (привабливий рівень) – оскільки будемо мати доступ до санвузла

К3=5 (переборні наслідки) – оскільки ми будемо мати доступ до санвузла

-

К1

К2

К3

Ксер

2

5

5

0,4

Ксер=2*5*5/125=0,4

б) підслуховування;

К1=2 (низька ступінь доступності) – оскільки підслухати можна через розетку а це буде дуже підозріло

К2=3 (привабливий рівень) – оскільки зможемо підслухати що говориться в найближчих кімнатах

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

2

3

3

0,144

Ксер=2*3*3/125=0,144

в) відео зйомка

К1=1 (відсутній ступінь доступності ) – оскільки немає через що робити відео спостереження

К2=1 (непривабливий рівень) – оскільки там небуде за чим спостерігати

К3=1 (відсутність наслідки) –

-

К1

К2

К3

Ксер

1

1

1

0,008

Ксер=1*1*1/125=0,008

8. Кімната №8

а) проникнення;

К1=4 (перша середня ступінь доступності) – оскільки в кімнату 8 можна потрапити через вдері не проходячи інших кімнат

К2=5 (привабливий рівень) – оскільки будемо мати доступ до майже всіх кімнат

К3=5 (переборні наслідки) – оскільки ми будемо мати доступ до майже всіх кімнат

-

К1

К2

К3

Ксер

4

5

5

0,8

Ксер=4*5*5/125=0,8

б) підслуховування;

К1=2 (низька ступінь доступності) – оскільки підслухати можна через розетку а це буде дуже підозріло

К2=3 (привабливий рівень) – оскільки будемо мати доступ до розеток і через розетки можна буде підслухати про що говориться в кімнаті 8

К3=3 (частково переборні наслідки) – оскільки

-

К1

К2

К3

Ксер

2

3

3

0,144

Ксер=2*3*3/125=0,144

в) відео зйомка

К1=1 (відсутній ступінь доступності ) – оскільки немає через що робити відео спостереження

К2=1 (непривабливий рівень) – оскільки там небуде за чим спостерігати

К3=1 (відсутність наслідки) –

-

К1

К2

К3

Ксер

1

1

1

0,008

Ксер=1*1*1/125=0,008

| | Паркан | Будівля | Електрика | Водопостачання | Заземлення | Опалення | Кімнати |

| Проникнення | 0,224 | 0,29 | | | | | 0,322 |

| Підслуховування | 0,034 | 0,116 | 0,064 | | | 0,216 | 0,162 |

| Відеонагляд | 0,034 | 0,192 | | | | | 0,076 |

| Викачка інформації | | | 0,144 | 0,288 | | | |

| Пошкодження інформації | | | 0,24 | | 0,288 | | |

Ранжування вразливостей

1. Електрика

а) підслуховування

К1=3 – оскільки електрична мережа на вулиці є незахищеною

К2=3– оскільки електрична мережа на вулиці є незахищеною але її видно з КПП

К3=5 – оскільки електрична мережа є єдина на цілий об’єкт

-

К1

К2

К3

Ксер

3

3

5

0,36

Ксер=3*3*5/125=0,36

б) викачка інформації

К1=3 – оскільки електрична мережа на вулиці є незахищеною

К2=3– оскільки електрична мережа на вулиці є незахищеною але її видно з КПП

К3=5 – оскільки електрична мережа є єдина на цілий об’єкт

-

К1

К2

К3

Ксер

3

3

5

0,36

Ксер=3*3*5/125=0,36

в) пошкодження інформації

К1=3 – оскільки електрична мережа на вулиці є незахищеною

К2=3– оскільки електрична мережа на вулиці є незахищеною але її видно з КПП

К3=5 – оскільки електрична мережа є єдина на цілий об’єкт

-

К1

К2

К3

Ксер

3

3

5

0,36

Ксер=3*3*5/125=0,36

2. Опалення

а) підслуховування

К1=4 – оскільки через систему опалення можна підслухати що говориться у всіх інших кімнатах

К2=3– оскільки система опалення знаходиться в приміщенні і

К3=5 – оскільки система опалення є єдина на цілий об’єкт

-

К1

К2

К3

Ксер

4

3

5

0,48

Ксер=4*3*5/125=0,48

ІІІ. Аналіз загроз технічних пристроїв

І. Персональні комп’ютери

1. витік інформації

К1=5 (висока ступінь доступності) – оскільки комп’ютери знаходяться на відкритій місцевості то доступ до них мають усі.

К2=4 (привабливий рівень) – оскільки на комп’ютерах може міститися інформація цікава для зловмисника.

К3=3 (частково переборні наслідки) – оскільки на комп’ютерах може міститися інформація яка цінна для підприємства

-

К1

К2

К3

Ксер

5

4

3

0,48

Ксер=5*4*3/125=0,48

2. виведення з ладу

К1=5 (висока ступінь доступності) – оскільки комп’ютери знаходяться на відкритій місцевості то доступ до них мають усі.

К2=4 (привабливий рівень) – оскільки на комп’ютерах може міститися інформація важлива для організації а виведення комп’ютерів з ладу призведе до збитків в даній організації .

К3=3 (частково переборні наслідки) – оскільки на комп’ютерах може міститися інформація важлива для організації а виведення комп’ютерів з ладу призведе до збитків в даній організації .

-

К1

К2

К3

Ксер

5

4

3

0,48

Ксер=5*4*3/125=0,48

ІІ. Сервер

1. витік інформації

К1=5 (висока ступінь доступності) – оскільки сервер знаходяться на відкритій місцевості то доступ до них мають усі.

К2=4 (привабливий рівень) – оскільки на сервері міститься дуже цінна інформація

К3=4 (практично непереборні наслідки) – оскільки на сервері міститься інформація про дану організацію і всі її діяння

-

К1

К2

К3

Ксер

5

4

4

0,64

Ксер=5*4*4/125=0,64

2. виведення з ладу

К1=5 (висока ступінь доступності) – оскільки сервер знаходяться на відкритій місцевості то доступ до них мають усі.

К2=4 (привабливий рівень) – оскільки на сервері міститься дуже цінна інформація а виведення його з ладу призведе до дуже великих збитків даній організації

К3=4 (практично непереборні наслідки)– оскільки на сервері міститься інформація про дану організацію і всі її діяння

-

К1

К2

К3

Ксер

5

4

4

0,64

Ксер=5*4*4/125=0,64

IV. Телефон

1. витік інформації

К1=5 (висока ступінь доступності) – оскільки телефон знаходяться на відкритій місцевості то доступ до них мають усі.

К2=3 (помірно привабливий рівень) – оскільки по телефону може говоритися корисна інформація для зловмисника

К3=3 (частково переборні наслідки)– оскільки по телефону може говоритися корисна інформація для зловмисника і це призведе до збитків

-

К1

К2

К3

Ксер

5

3

3

0,36

Ксер=5*3*3/125=0,36

V. Кабелі телефонного зв’язку

1. витік інформації

К1=4 (перша середня ступінь доступності) – оскільки кабелі знаходяться на у стіні то до нх не всі мають доступ.

К2=3 (помірно привабливий рівень) – оскільки по телефону може говоритися корисна інформація для зловмисника

К3=3 (частково переборні наслідки)– оскільки по телефону може говоритися корисна інформація для зловмисника і це призведе до збитків

-

К1

К2

К3

Ксер

4

3

3

0,288

Ксер=4*3*3/125=0,288

2. виведення з ладу

К1=4 (перша середня ступінь доступності) – оскільки кабелі знаходяться на у стіні то до нх не всі мають доступ.

К2=3 (помірно привабливий рівень – .

К3=2 (переборні наслідки) – оскільки виведення телефонів це не так суттєво без телефонного з’язку організація може нормально функціонувати

-

К1

К2

К3

Ксер

4

3

2

0,192

Ксер=4*3*2/125=0,192

| | Персональні комп’ютери | Сервер | Міні АТС | Телефон | Кабелі телефонного зв’язку |

| витік інформації | 0,48 | 0,64 | 0,36 | 0,36 | 0,288 |

| виведення з ладу | 0,48 | 0,64 | 0,8 | | 0,192 |

Ранжування вразливостей

І. Персональні комп’ютери

1. витік інформації

2. виведення з ладу

ІІ. Сервер

1. витік інформації

2. виведення з ладу

IV. Телефон

1. витік інформації

V. Кабелі телефонного зв’язку

1. витік інформації

2. виведення з ладу

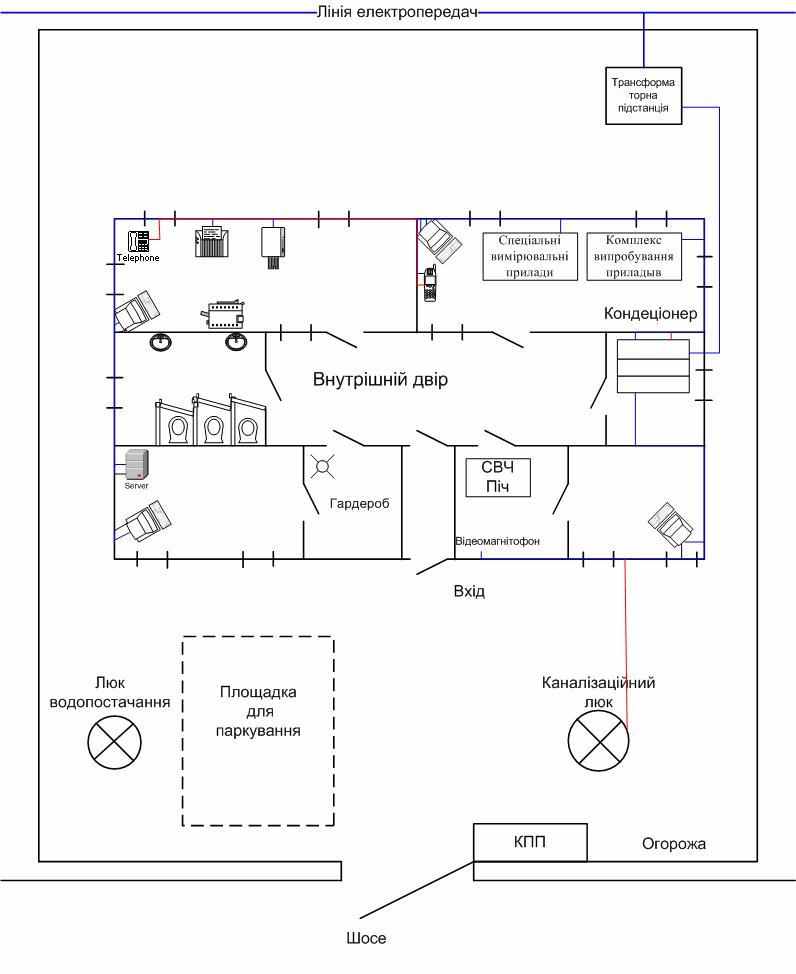

IV. розташування технічних пристроїв

М

ої пристрої розташовані так, як показано на схемі:

ої пристрої розташовані так, як показано на схемі:Я розташував комп’ютери в чотирьох різних кімнатах по кутах, моніторами в середину, щоб не можна було підглянути з вікна. Телефон, принтер, сканер і комп’ютер я розмістив в одній великій кфмнаті кімнаті для зручності роботи. В другі великій кімнаті я розмістив спеціальні вимірювальні прилади, комплекс випробування приладів, радіотелефон і комп’ютер також для зручності роботи. Сервер і головний комп’ютер я розмістив в кімнату яка є най безпечнішою, томущо вони є еайбільш вразливі для різних загроз.

V. загрози від працівників

Загрозами від працівників є:

- Знищення інформації

- Копіювання інформації і передача конкурентам

- Пошкодження інформації

VII. Політика безпеки