Теоретическое задание (тест) Согласно описанию эталонной модели взаимодействия открытых систем osi, в функции какого ее уровня входит шифрование? Вфункции уровня приложений

| Вид материала | Документы |

СодержаниеЭнигма enigma |

- Сетевой уровень как средство построения больших сетей, 1776.72kb.

- Тема: osi профиль открытых систем, 41.89kb.

- План: Семиуровневая модель взаимодействия открытых систем (osi) Передача сообщения, 88.52kb.

- Лекция Семиуровневая модель osi, 218.37kb.

- Протоколы физического и канального уровней в распределенных информационных системах, 1551.12kb.

- Сетевая модель osi, 76.31kb.

- C максим Мамаев, 2241.79kb.

- Лекция Стандарты физического и канального уровня для локальных сетей. Физический уровень, 219.5kb.

- Лекция Функции сетевого уровня, 216.18kb.

- 10. 12. 2006 Вопросник, 38.06kb.

ТЕОРЕТИЧЕСКОЕ ЗАДАНИЕ (ТЕСТ)

- Согласно описанию эталонной модели взаимодействия открытых систем OSI, в функции какого ее уровня входит шифрование?

- В функции уровня приложений

- В функции уровня представлений

- В функции сетевого уровня

- В функции канального уровня

- В функции уровня приложений

- Как называется процесс предоставления определенных полномочий лицу или группе лиц на выполнение некоторых действий в системе?

- Авторизация

- Аутентификация

- Идентификация

- Мандатный контроль доступа (MandatoryAccessControl)

- Авторизация

- Что подразумевается под термином аутентичность информации?

- Целостность информации

- Конфиденциальность

- Невозможность отказа от авторства

- Доступность информации

- Подлинность авторства

- Целостность информации

- Криптосистема обладает следующими чертами: предусматривает использование одного и того же закрытого ключа для шифрования и дешифрования данных, характеризуется высокой скоростью работы, но сложностью безопасной передачи самого этого закрытого ключа. Назовите тип криптосистемы.

- Асимметричная криптосистема

- Симметричная криптосистема

- Криптосистема, использующая инфраструктуру открытых ключей (PKI)

- Избыточная криптосистема

- Асимметричная криптосистема

- Укажите компоненты инфраструктуры открытых ключей (PublicKeyInfrastructure (PKI))

- Центр сертификации (CertificationAuthority)

- Цифровые сертификаты (Digital Certificates)

- Протокол Kerberos

- Реестр сертификатов ключей подписей (репозиторий)

- Центр сертификации (CertificationAuthority)

- Алгоритмы хэш-функций строятся таким образом, чтобы минимизировать вероятность того, что два различных сообщения будут иметь одинаковыйхэш. Тем не менее, получение таких сообщений возможно. Как называется парадокс, с учетом которого оказывается, что количество переборов для получения двух разных сообщений с одинаковым хэшем гораздо меньше, чем существует возможных вариантов хэшей.

- Парадокс Зенона (Zeno'sparadox)

- Парадокс RSA (RSA paradox)

- Парадокс дня рождения (birthdayparadox)

- Парадокс прямого перебора (brute-forceparadox)

- Парадокс Зенона (Zeno'sparadox)

- Какие из вредоносных компьютерных программ могут использовать средства так называемой социальной инженерии, провоцируя запуск программы самим пользователем?

- Файловые вирусы

- Компьютерные черви

- Троянские программы

- Макровирусы

- Файловые вирусы

- Одна из разновидностей сетевых атак SYN-атака(SYNфлуд) – это пример …

- DoS-атаки (отказ в обслуживании)

- Переполнениябуфера (buffer overflow)

- Подменыилиспуфинга (spoofing)

- Перехватасоединения (hijacking)

- Повторнойпередачи (replay)

- DoS-атаки (отказ в обслуживании)

- Для шифрования потока данных в IPSec используется симметричный алгоритм, например, такой как 3DES. Каким образом две станции согласуют между собой общий (т.е один и тот же) ключ для шифрования?

- Он явно вводится администратором на каждой из станций (pre-sharedkey)

- Он вычисляется на основе открытого ключа цифрового сертификата, установленного на каждой станции

- Он вычисляется на основе пароля пользователя

- Он динамически согласуется станциями с использованием алгоритма Диффи-Хеллмана

- Ключ предоставляет станциям контроллер домена сети по зашифрованному каналу

- Он явно вводится администратором на каждой из станций (pre-sharedkey)

- Криптографические протоколы SSL и TLS обеспечивают следующие сервисы безопасности:

- Аутентификацию и целостность

- Аутентификацию и конфиденциальность

- Аутентификацию, целостность и конфиденциальность

- Аутентификацию и целостность

- Аутентификация личности в компьютерных системах может быть реализована при помощи:

- Пароля

- Смарт-карты

- Паспорта

- Биометрическойсистемы

- Пароля

- Кто является автором известнейшей криптографической системы PGP(PrettyGoodPrivasy):

- ДенФармер

- ФилиппЦиммерман

- МартинХеллман

- ДжеймсМэсси

- ЛеонардМаксАдлеман

- ДенФармер

- HTTPS (HypertextTransferProtocolSecure) — это известное расширение протоколаHTTP, поддерживающее шифрование. Какой TCP-порт используется для работы данного протокола?

- 80 TCP-порт

- 8080 TCP-порт

- 25 TCP-порт

- 443 TCP-порт

- 80 TCP-порт

- HTTPS (Hypertext Transfer Protocol Secure) — расширение протокола HTTP, поддерживающее шифрование. Данные, передаваемые по протоколу HTTPS, «упаковываются» в криптографический протоколы, тем самым обеспечивается защита этих данных. Какие протоколы используются для этих целей?

- IP

- SSL

- TLS

- ARP

- ICMP

- IP

- Безопасность информации – это …

- Способность средства вычислительной техники обеспечивать неизменность информации в условиях преднамеренного искажения

- Состояние защищенности информации, обрабатываемой средствами вычислительной техники, от внутренних или внешних угроз.

- Предотвращение или существенное затруднение несанкционированного доступа.

- Абстрактное описание комплекса мер защиты информации от несанкционированного доступа.

- Способность средства вычислительной техники обеспечивать неизменность информации в условиях преднамеренного искажения

- Назовите преимущества использования асимметричных шифров по сравнению с симметричными.

- Отсутствие необходимости предварительной передачи секретного ключа по надёжному каналу

- Нет необходимости обновлять ключ после каждого факта передачи

- Несимметричные алгоритмы используют более длинные ключи, чем симметричные.

- В симметричной криптографии ключ держится в секрете для обеих сторон, а в асимметричной криптосистеме только один секретный.

- Отсутствие необходимости предварительной передачи секретного ключа по надёжному каналу

- В чем преимущество симметричных систем шифрования над асимметричными?

- скорость шифрования

- меньшая требуемая длина ключа для сопоставимой стойкости

- простота обмена ключами

- простота реализации

- скорость шифрования

- Какой будет результат шифрования слова "КОТ" шифром Цезаря с ключом 2?

- ЛПУ

- ЙНР

- МРФ

- ИМР

- ЛПУ

- По принципу Керкгоффса криптографическая стойкость шифра целиком определяется ...

- его сложностью

- временем шифрования

- секретностью ключа

- длиной ключа

- его сложностью

- Перечислите степени секретности сведений, составляющих государственную тайну, и соответствующие этим степеням грифы секретности для носителей указанных сведений:

- Особой важности

- Строгой важности

- Особой секретности

- Строгой секретности

- Совершенно секретно

- Умеренно секретно

- Секретно

- Несекретно

- Для служебного пользования

- Особой важности

- Криптографическая стойкость (или криптостойкость) — способность криптографического алгоритма противостоять возможным атакам на него. Аналитиками утверждается, что этот шифр является одновременно абсолютно криптографически стойким и к тому же единственным шифром, который удовлетворяет этому условию. Назовите этот шифр:

- DES

- RSA

- Elgamal

- ШифрВернама

- ГОСТ Р34.11-94

- DES

- Единственным верным способом испытания стойкости шифра является:

- Атака методом «грубой силы»

- Атака на основе открытых текстов

- перешифровка

- Криптоанализ

- Гаммирование

- Атака методом «грубой силы»

- Укажите форматы файлов, поддерживающих шифрование:

- GIF

- ZIP

- JPEG

- RAR

- MP3

- GIF

- Как называется программное или аппаратное устройство, выполняющее обратимое преобразование цифрового потока без изменения скорости передачи с целью получения свойств случайной последовательности.

- Шифратор

- Криптекс

- Скремблер

- Сумматор

- Генератор «белого шума»

- Шифратор

- Для каких целей при работе в сети Интернет на компьютере могут использоваться куки (HTTP cookie):

- Аутентификация пользователя

- хранения персональных предпочтений и настроек пользователя

- почтового спама

- отслеживания состояния сессии доступа пользователя

- организации всплывающих окон

- Аутентификация пользователя

- В криптографииэто устройство, известное также как шифр Древней Спарты, представляет собой прибор, используемый для осуществления перестановочного шифрования. Состоит из цилиндра и узкой полоски пергамента, обматывавшейся вокруг него по спирали, на которой писалось сообщение. Античныегреки и спартанцы в частности, использовали этот шифр для связи во время военных кампаний. Назовите это устройство:

- Соробан

- Скитала

- Криптекс

- Энигма

- Абак

- Соробан

- Какой из приведенных ниже типов шифра обладает наиболее слабойкриптостойкостью?

- Симметричный шифр

- Асимметричный шифр

- Подстановочный шифр

- Симметричный шифр

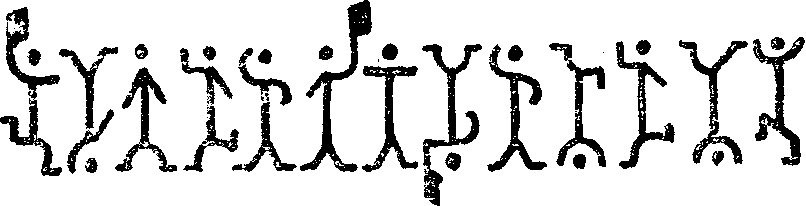

- Какой тип шифра использовался преступником в рассказе английского писателя Артура КонанаДойля «Пляшущие человечки»?

- Подстановочный шифр

- Симметричный шифр

- Асимметричный шифр

- Шифр Эль-Гамаля

- Подстановочный шифр

- Используя шифр Виженеразашифруйте словоMOUSEиспользуя ключBILLI:

- NWFDM

- NWFDM

- Используя шифр замены и взяв в качестве ключа слово РЕСПУБЛИКА, расшифруйте дату ЕС.РУ.ЕАЛЕи определите, чем она знаменита:

- День шифровальщика

- Первый полет человека в космос

- День Победы в Великой Отечественной войне

- Международный день защиты детей

- День конституции

- День шифровальщика

- Обнаружение ошибок в технике связи — действие, направленное на контроль целостности данных при записи/воспроизведении информации или при её передаче по линиям связи. Исправление ошибок (коррекция ошибок) — процедура восстановления информации после чтения её из устройства хранения или канала связи.Для обнаружения ошибок используют коды обнаружения ошибок, для исправления — корректирующие коды. Какие из приведенных ниже кодов являются корректирующими?

- Циклический код

- Циклический избыточный код (CRC - cyclic redundancy check)

- Код Хемминга

- Циклический код

- Полный перебор (или метод «грубой силы» bruteforce) — метод решения задачи путем перебора всех возможных вариантов. От каких параметров зависит ожидаемое время раскрытия пароля, при использовании метода «грубой силы»?

- Число символов в алфавите, используемом для набора символов пароля

- Количество попыток ввода пароля

- Длина пароля в символах

- Время ввода пароля в секундах

- Число символов в алфавите, используемом для набора символов пароля

- Для получения сеансовых (сессионных) ключей шифрования в асимметричной криптосистеме используется:

- Алгоритм Эль-Гамаля

- Алгоритм Диффи-Хеллмана

- Алгоритм RSA

- Метод гаммирования

- Метод перестановок

- Алгоритм Эль-Гамаля

- Как называется шифрование, когда для зашифровки и дешифровки информации используется один и тот-же ключ?

- Линейное

- Аддитивное

- Симметричное

- Асимметричное

- Ступенчатое

- Линейное

- Что понимается под несанкционированным доступом к информации?

- Ознакомление с информацией, ее обработка и хранение

- Регламентация права доступа к информации

- Доступ к информации, не нарушающий правила разграничения доступа

- Доступ к информации, нарушающий правила разграничения доступа

- Ознакомление с информацией, ее обработка и хранение

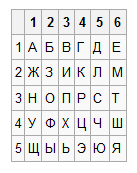

- При помощи квадрата Полибия для русского алфавита (см. рисунок) расшифруйте данное сообщение РЖЦЩЧМСВ.

КАРУСЕЛЬ

КАРУСЕЛЬ

- Укажите возможные причины несанкционированного доступа к информации:

- ошибки конфигурации (прав доступа, файрволов, и т.д.)

- слабая защищённость средств авторизации (хищение паролей, смарт-карт, физический доступ к плохо охраняемому оборудованию, доступ к незаблокированным рабочим местам сотрудников в отсутствие сотрудников)

- ошибки в программном обеспечении

- злоупотребление служебными полномочиями (воровство резервных копий, копирование информации на внешние носители при праве доступа к информации)

- Прослушивание каналов связи при использовании незащищённых соединений внутри ЛВС

- Использование клавиатурных шпионов, вирусов и троянов на компьютерах сотрудников для имперсонализации.

- ошибки конфигурации (прав доступа, файрволов, и т.д.)

- Какие из перечисленных ниже методов являются методами шифрования с открытым ключом?

- Алгоритм RSA

- Метод перестановки

- СистемаЭль-Гамаля

- Метод замены

- Алгоритм RSA

- Какой из приведенных методов не относится к криптографическим методам предотвращения угроз информационной безопасности?

- Кодирование

- Скремблирование

- Стенография

- ЭЦП (электронная цифровая подпись)

- Кодирование

- В Российской Федерации стандартом электронной цифровой подписи (ЭЦП) является:

- Алгоритм AES

- Алгоритм DES

- ГОСТ 28.147-89

- ГОСТ Р34.10-2001

- Алгоритм AES

- Что позволяет электронная цифровая подпись (ЭЦП)?

- Аутентифицировать лицо, подписавшее сообщение;

- Контролировать целостность сообщения;

- Защищать сообщение от подделок;

- Доказать авторство лица, подписавшего сообщение.

- Аутентифицировать лицо, подписавшее сообщение;

- Как называется наука о скрытой передаче информации путем сохранения в тайне самого факта передачи?

- Криптография

- Криптология

- Криптоанализ

- Стеганография

- Кодирование

- Криптография

- Признаком шифра является:

- Схема преобразования

- Блок информации и ключ

- Алгоритм шифрования и ключ

- Алфавит преобразования

- Ключевая фраза

- Схема преобразования

- Как называется процедура установления соответствия лица названному им идентификатору (т.е. определение легальности пользователя, подтверждение его подлинности).

- Идентификация

- Аутентификация

- Верификация

- Инициализация

- Регламентация

- Идентификация

- Как называется процедура фиксации в системном журнале событий, связанных с доступом к защищенным системным ресурсам?

- Идентификация

- Аутентификация

- Аудит

- Верификация

- Авторизация

- Идентификация

- В каком порядке выполняются следующие действия при шифровании по схеме Вижинера?

- текст разбивается на группы по несколько знаков (2)

- каждая буква шифруемого текста заменяется по подматрице буквами, находящимися на пересечении линий, соединяющих буквы шифруемого текста в первой строке матрицы и находящиеся под ними буквы ключа(3)

- под каждой буквой шифруемого текста записывают букву ключа, ключ при этом повторяется необходимое число раз (1)

- текст разбивается на группы по несколько знаков (2)

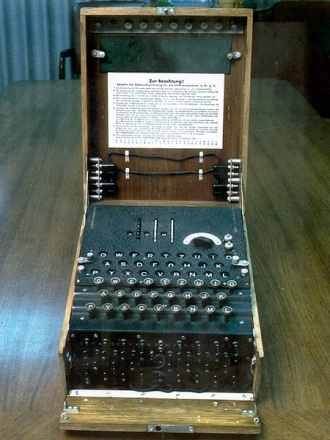

- Как называлась портативная шифровальная машина, использовавшаяся для шифрования и дешифрования секретных сообщений в нацистской Германии во время Второй мировой войны. Эта машина получила дурную славу, потому что криптоаналитикиАнтигитлеровской коалиции(в центре дешифровки Блетчли-Парк) смогли расшифровать большое количество сообщений, зашифрованных с её помощью.

- ЭНИГМА ENIGMA

- ЭНИГМА ENIGMA

- Пользователь для доступа к личной информации установил пароль «Fg3%_T9». Какой из предложенных способов атаки на данный пароль имеет шансы на успех?

- Атака с использованием словаря

- Атака с использованием прямого перебора

- Атака методом социальной инженерии

- Атака с использованием словаря

- Данный вид интернет-мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей — логинам и паролям. Это достигается путём проведения массовых рассылокэлектронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков (Ситибанк, Альфа-банк), сервисов (Rambler, Mail.ru) или внутри социальных сетей(Facebook, Вконтакте, Одноклассники.ru). В письме часто содержится прямая ссылка на сайт, внешне неотличимый от настоящего, либо на сайт с редиректом. После того, как пользователь попадает на поддельную страницу, мошенники пытаются различными психологическими приёмами побудить пользователя ввести на поддельной странице свои логин и пароль, которые он использует для доступа к определенному сайту, что позволяет мошенникам получить доступ к аккаунтам и банковским счетам. Как называется данный вид интернет-мошенничества.

- Фрикинг

- Спаминг

- Фишинг

- Кви про кво

- Хакинг

- Фрикинг

- Выберите отличительные особенности, характерные для любого компьютерного вируса

- способность к размножению (саморепликация)

- выполнение не санкционированных пользователем действий

- Похищение данных, представляющих ценность или тайну

- Удаление с компьютера файлов пользователя

- Блокировка антивирусных сайтов, антивирусного ПО и административных функций ОС

- Инсталляция другого вредоносного ПО

- способность к размножению (саморепликация)