Концепция обеспечения защиты информации кредитно-финансового учреждения 1

| Вид материала | Документы |

Содержание2.2. Модель угроз безопасности информации А С 2.3. Принципы противодействия угрозам безопасности информации |

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Вопросы к зачету по курсу “Методы и средства защиты информации” для специальностей, 72.21kb.

- Ии повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность, 77.16kb.

- Программные средства защиты информации, 22.33kb.

- • хорошо развитый ассортимент технических средств защиты информации, производимых, 1601.44kb.

- Программа «Математические проблемы защиты информации», 132.24kb.

- «Основы криптографической защиты информации», 173.19kb.

- Концепция обеспечения безопасности информации в автоматизированной системе организации, 1148.18kb.

- Концепция обеспечения безопасности информации в автоматизированной системе организации, 1147.75kb.

- Организационно-правовое обеспечение защиты информации общее содержание организационно-правового, 421.45kb.

КОНЦЕПЦИЯ

обеспечения защиты информации

кредитно-финансового учреждения

2.1. Классификация угроз безопасности

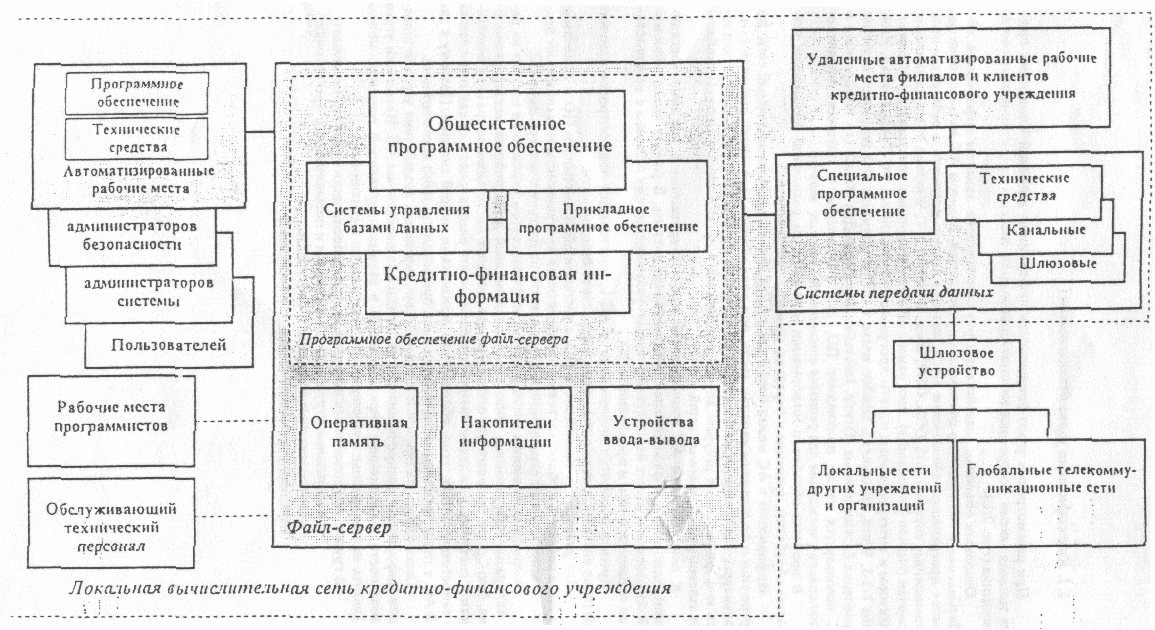

При рассмотрении угроз безопасности информации в данной Концепции принята типовая схема построения автоматизированной системы кредитно-финансового учреждения (Рис. 2.1.).

Основным объектом воздействия угроз безопасности является информация, обрабатываемая в АС кредитно-финансового учреждения. Базисом АС является общесистемное программное обеспечение (ПО), которое может включать в себя различные операционные системы (MS-DOS, OS/2, Unix, Windows NT, Windows 95), программные оболочки (Norton Commander), программы общего назначения, текстовые процессоры? редакторы и интегрированные пакеты программ (Norton Utilites, PC-Tools, Checkit,Exel, Lotus 1-2-3, Word, Лексикон). Особое место в общесистемном ПО занимают системы управления базами данных (Oracle, Informix, Hay Teck). Для обработки информации в АС используется также прикладное ПО, разрабатываемое в интересах кредитно-финансового учреждения для решения специализированных задач.

В процессе обработки информации используются различные технические устройства обработки, хранения и передачи данных, входящие в АС.

Информация в АС может поступать с АРМ локальной вычислительной сети по внутренним и по внешним каналам связи, при этом информация может вводится как с клавиатуры, так и с внешних носителей информации. Кроме того. АС может использовать информационные ресурсы других учреждений и организаций и ресурсы глобальных телекоммуникационных сетей.

К пользователям АС относятся все зарегистрированные в ней лица (организации), наделенные определенными полномочиями доступа. В рамках своих полномочий пользователь может осуществлять только разрешенные ему действия с использованием общесистемного и прикладного ПО.

Процесс обработки информации в АС осуществляется под контролем администраторов системы, а ее зашиты - администраторов безопасности.

Для разработки прикладного ПО, адаптации общесистемного ПО и поддержания АС в ра6отоспособном состоянии привлекаются программисты и технический персонал, которые имеют ограниченные возможности по доступу к информации АС.

Автоматизированная система кредитно-финансового учреждения состоит из ряда аппаратно-программных подсистем (операционный день, рабочее место руководителя, бухгалтера, экономиста, операциониста, рабочее место администратора безопасности и системы). Каждая из таких подсистем может рассматриваться как относительно самостоятельная система, обладающая признаками обшей системы. Поэтому к такой АС, с точки зрения зашиты информации, применим принцип декомпозиции.

Основываясь на принципе декомпозиции, механизм воздействия угроз безопасности информации распространяется на отдельные подсистемы АС. Источники угроз безопасности информации, циркулирующей в автоматизированной системе, можно разделить на три группы: антропогенные, техногенные и стихийные. В группу антропогенных источников угроз безопасности информации входят:

криминальные структуры, рецидивисты и потенциальные преступники;

недобросовестные партнеры и конкуренты;

персонал учреждения (банка, его филиалов);

Рис. 2.1. Типовая схема автоматизированной системы кредитно-финансового учреждения

С учетом анализа международного опыта зашиты информации и опыта проведения аналогичных работ в отечественных организациях злоумышленные действия персонала, работающего в учреждении, можно разделить с учетом социальных предпосылок, характерных для России, на четыре основные категории:

- Прерывание - прекращение нормальной обработки информации, например, вследствие разрушения вычислительных средств. Такая категория действий может вызвать весьма серьезные последствия, если даже информация при этом не подвергается никаким воздействиям.

- Кража - чтение или копирование информации, хищение носителей информации с целью получения данных, которые могут быть использованы против интересов владельца (собственника) информации.

- Модификация информации - внесение несанкционированных изменений в данные, направленных на причинение ущерба владельцу (собственнику) информации.

- Разрушение данных - необратимое изменение информации, приводящее к невозможности ее использования.

К техногенным источникам угроз относятся:

некачественные технические средства обработки информации;

некачественные программные средства обработки информации;

средства связи, охраны, сигнализации;

другие технические средства, применяемые в учреждении;

глобальные техногенные угрозы (опасные производства, сети энерго-, водоснабжения, канализации, транспорт и т. п.).

К стихийным источникам угроз относятся пожары, землетрясения, наводнения, ураганы и другие форс-мажорные обстоятельства. Сюда же относятся и различные непредвиденные обстоятельства и необъяснимые явления.

Источники угроз информационным ресурсам кредитно-финансового учреждения и варианты воздействий на объекты посягательств приведены в таблице 1.

Степень влияния перечисленных угроз на элементы АС кредитно-финансового учреждения различна. Так, стихийные источники угроз опасны для всех элементов, а антропогенные или техногенные могут возникнуть только в отношении материальных ценностей или самой информации. Из приведенной схемы угроз безопасности

Таблица 1

очевидно, что для обеспечения комплексной безопасности необходимо принятие как организационных, так и технических решений, например, формирование специальной службы и возложение на нес ответственности за организацию комплексной безопасности учреждения в целом.

Для снижения риска потери или искажения информации при функционировании АС выполнена оценка возможных угроз безопасности информации. Указанная оценка проводилась с учетом двух факторов: возможной частоты действия угроз и возможного ущерба, вызванного действием угрозы.

Для оценки степени воздействия угроз на безопасность информации применен метод экспертных оценок. Объективность в оценке угроз достигнута детальным анализом функционирования учреждений кредитно-финансовой сферы и использованием репрезентативной выборки оценок независимых экспертов с учетом международной практики оценки подобных угроз.

Так, например, западноевропейские фирмы-производители оборудования для банковских систем защиты придерживаются следующих критериев оценки угроз, согласно которым расставлены следующие приоритеты:

для сейфовых комнат, хранилищ ценностей и компьютерных банков данных информации - зашита от чрезвычайных обстоятельств (пожары, аварии, стихийные бедствия, терроризм и т. п.), защита от несанкционированного проникновения в помещения и кражи ценностей или информации;

для операционных залов - защита от несанкционированной записи или считывания информации, зашита от чрезвычайных обстоятельств.

Данный подход позволяет дифференцировано подойти к распределению материальных ресурсов, выделенных на обеспечение информационной безопасности

2.2. Модель угроз безопасности информации А С

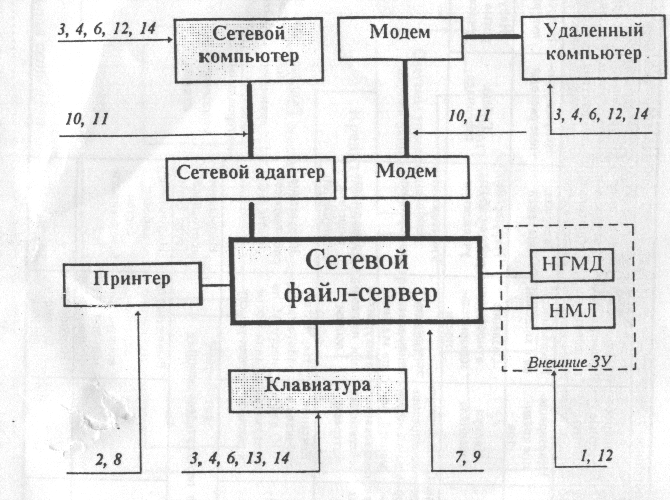

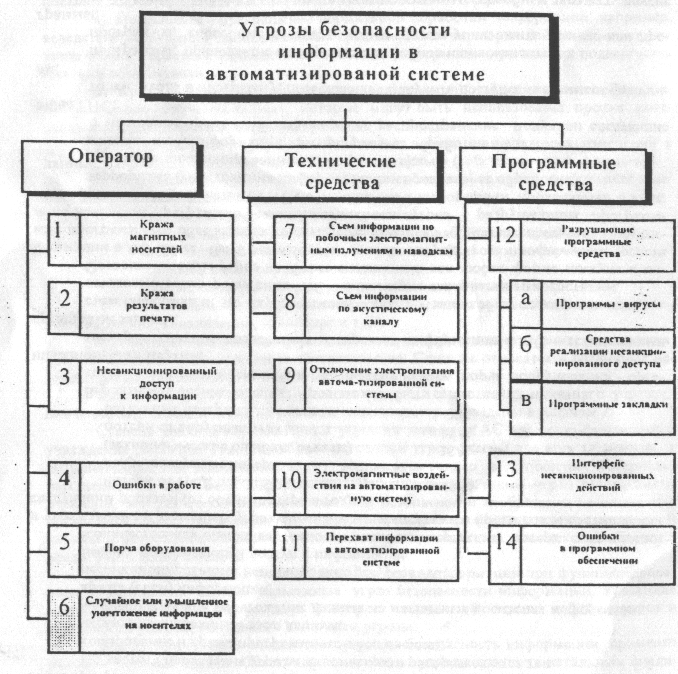

Основные виды угроз безопасности информации в АС приведены на рис. 2.2. Иллюстрация возникновения перечисленных угроз приведена на рис. 2.3. Анализ угроз безопасности информации доказывает необходимость комплексного решения проблемы защиты информации в АС с применением организационных, аппаратно-технических и программно-математических средств защиты.

Рис. 2.2. Основные виды угроз безопасности информации

в автоматизированных системах кредитно-финансовых учреждений

По частоте проявления угрозы безопасности распределяются так:

копирование и кража программного обеспечения;

несанкционированный ввод данных;

модификация или уничтожение данных на магнитных носителях информации;

кража (съем) информации;

несанкционированное использование ресурсов АС;

несанкционированный доступ к информации.

Рис. 2.3. Пути реализации угроз безопасности информации в

автоматизированной системе

(виды угроз соответствуют нумерации рис. 2.2)

Количественная оценка вероятности риска коммерческих потерь организаций и учреждений от различных угроз оцениваются экспертами в процентном соотношении следующим образом (от общих потерь в год):

потери от НСД - 48 %;

непредсказуемые потери (технологические ошибки, отказы) - 35 %;

потери от вирусных атак - 15 %;

остальные потери - 2 %.

Вероятность возникновения угроз может быть существенно снижена:

кража магнитных носителей и результатов печати, порча оборудования - организационными мерами;

электромагнитные воздействия и перехват информации в АС - техническими средствами защиты;

съем информации по акустическому каналу - защитой от подслушивания;

отключение электропитания АС - инженерно-техническими средствами.

Оставшиеся виды угроз наиболее опасны, так как любая форма доступа к информации в АС может быть реализована только посредством программных средств или программного обеспечения компьютера. Именно это обстоятельство предопределило появление программно-реализуемого класса угроз - разрушающих программных средств (РПС). Действия РПС по отношению к информации проявляются в виде:

терроризма (уничтожения информации или программ се обработки);

кражи (несанкционированного копирования);

модификации информации или программ ее обработки и т. п.

В настоящее время наиболее широкое распространение получили следующие виды РПС:

точки входа в программу, позволяющие получить доступ к системным функциям;

программы, приводящие к повреждению файлов или компьютера;

программы, способные раскрыть, изменить или уничтожить данные или программы;

распространяющиеся в системах и сетях программы, способные заражать другие программы;

саморазмножающиеся программы, перегружающие память и процессор компьютера;

программы, поражающие операционную систему, командный файл, область FAT, СОМ, ЕХЕ и CONFIG.SYS файлы. CMOS-память компьютеров.

Обнаружить присутствие РПС в системах обработки информации сложно, так как эти программные средства внешне практически не отличаются от штатных программ компьютерной системы и, как правило, выполняются с использованием методов маскировки их присутствия в системе.

Высокая степень скрытности действий РПС и практически неограниченные возможности по нанесению ущерба процессам хранения и обработки информации в АС ставят проблему борьбы с РПС в разряд наиболее важных.

Следствием реализации выявленных угроз безопасности информации в АС, в конечном счете, может стать ущемление прав собственника (владельца) информации или нанесение ему материального ущерба, наступившее в результате:

уничтожения информации из-за нарушения программных, аппаратных или программно-аппаратных средств се обработки или систем защиты, форс-мажорных обстоятельств, применения специальных технических (например, размагничивающих генераторов), программных (например, логических бомб) средств воздействия, осуществляемого конкурентами, персоналом кредитно-финансового учреждения или его филиалов, преступными элементами или поставщиками средств обработки информации в интересах третьих лиц;

модификации или искажения информации вследствие нарушения программных, аппаратных или программно-аппаратных средств се обработки или систем защиты, форс-мажорных обстоятельств, применения специальных программных (например. лазеек) средств воздействия, осуществляемого конкурентами, персоналом кредитно-финансового учреждения, поставщиками средств обработки информации в интересах третьих лиц;

хищения информации путем подключения к линиям связи или аппаратуре, снятия ПЭМИ, дистанционного фотографирования, кражи физических носителей информации, подкупа или шантажа персонала учреждения или его филиалов, прослушивания конфиденциальных переговоров, осуществляемого конкурентами, персоналом учреждения или преступными элементами, а также путем чтения остаточной информации из памяти АС, несанкционированного копирования информации, считывания данных других пользователей, мистификации (маскировки под запросы системы), маскировки под зарегистрированного пользователя, проводимых обслуживающим персоналом автоматизированной системы, кроме того, хищение информации с помощью программных ловушек;

махинаций с информацией путем применения программных, программно-аппаратных или аппаратных средств, осуществляемых в интересах третьих лиц поставщиками средств обработки информации или проводимых персоналом кредитно-финансового учреждения, а также путем подделки электронной подписи или отказа от нее

2.3. Принципы противодействия угрозам безопасности информации

Основным принципом противодействия угрозам безопасности информации, обрабатываемой в АС, является превентивность принимаемых мер зашиты, так как устранение последствий проявления угроз требует значительных финансовых, временных и материальных затрат.

Дифференциация мер защиты информации в зависимости от ее важности, частоты и вероятности возникновения угроз безопасности является следующим основным принципом противодействия угрозам.

К принципам противодействия угрозам также относится принцип достаточности мер защиты информации, позволяющий реализовать эффективную защиту без чрезмерного усложнения системы защиты информации.

Противодействие угрозам безопасности информации всегда носит недружественный характер по отношению к пользователям и обслуживающему персоналу АС за счет налагаемых ограничений организационного и технического характера. Поэтому одним из принципов противодействия угрозам является принцип максимальной дружественности системы обеспечения информационной безопасности. При этом следует учесть совместимость создаваемой системы противодействия угрозам безопасности информации с используемой операционной и программно-аппаратной структурой АС и сложившимися традициями кредитно-финансового учреждения.

Принцип системного подхода к построению системы противодействия угрозам безопасности позволяет заложить комплекс мероприятий по защите информации уже на стадии проектирования АС, обеспечив оптимальное сочетание организационных и технических мер зашиты информации. Важность реализации этого принципа основана на том, что дополнение функционирующей незащищенной АС средствами защиты информации сложнее и дороже, чем изначальное проектирование и построение защищенной АС.

Уверенность в достоверности кредктно-финансовой информации при воздействии антропогенных и техногенных угроз безопасности обеспечивается принципами операционной и технологической гарантированности.

Операционная гарантированность позволяет убедиться в том, что архитектура системы безопасности действительно реализует механизмы противодействия угрозам безопасности АС. Данный принцип предполагает деление аппаратных и системных функций по уровням привилегированности и контроля процессов обмена информацией, защиту различных процессов от взаимного влияния, наличие системы управления средствами защиты через администратора безопасности, минимизацию привилегий пользователей различного уровня, их аутентификацию и идентификацию, контроль целостности операционной среды и системы защиты информации.

Технологическая гарантированность охватывает весь жизненный цикл противодействия угрозам безопасности, начиная с проектирования собственно АС и средств зашиты информации и заканчивая эксплуатацией АС и системы защиты информации. Этот принцип подразумевает жесткое выполнение принятых требований и стандартов по защите информации, содержащих понятия аутентификации, идентификации, дискреционности и мандатности доступа, тестирования, резервирования программных средств и данных, восстановления работоспособности АС после аварий и воздействия угроз безопасности информации. Реализация этого принципа дает уверенность в том, что АС не будет приведена в состояние, не позволяющее обеспечить пользовательские интересы. На стадии эксплуатации АС этот принцип реализуется через деятельность администраторов системы.

Достоверность кредитно-финансовой информации также подтверждается принципом доказательности. Этот принцип основан на жестком соблюдении организационно-технических мер защиты информации внутри АС, включая привязку логического и физического рабочих мест друг к другу, и применением специальных аппаратно-программных средств идентификации, аутентификации и подтверждения подлинности информации, поступающей в АС от внешних источников. Реализация данного принципа позволяет применять цифровую электронную подпись только при работе с удаленными и внешними АРМ и терминалами, связанными с АС по каналам связи.

Из принципа декомпозиции механизма воздействия угроз безопасности информации вытекает принцип самозащиты и конфиденциальности системы защиты информации, заключающийся в применимости принципов противодействия угрозам к самой системе защиты и соблюдении конфиденциальности реализованных механизмов защиты информации в АС. Реализация данного принципа позволяет контролировать, целостность системы защиты информации, управлять безопасностью через администратора безопасности, восстанавливать систему защиты при ее компрометации и отказах оборудования.

Данные принципы положены в основу выбора направлений обеспечения безопасности автоматизированной системы кредитно-финансового учреждения, требований к программным, техническим средствам и организационным мерам защиты конфиденциальной кредитно-финансовой информации.