Внедрение облачных вычислений как метод предотвращения ddoS-атак

| Вид материала | Документы |

- Решение по итогам заседания рго от 09. 11. 10 Как перевести тему «облачных вычислений», 99.27kb.

- Облачные услуги различного уровня, ведущие мировые фирмы по ит-технологиями разрабатывают, 127.18kb.

- Темы курсовых работ по дисциплине «Безопасность и управление доступом в ис» Модель, 15.44kb.

- Парадигма облачных вычислений в настоящее время бурно развивается, 25.72kb.

- Предотвращение атак: революция или эволюция?, 98.18kb.

- Национальная облачная платформа: на cnews forum раскрыты детали проекта, 27.09kb.

- Религиозный экстремизм: сущность, причины, пути предотвращения содержание, 322.18kb.

- С. А. Белановский метод фокус-групп белановский С. А. Метод фокус-групп. М.: Издательство, 3449.34kb.

- Параллельные алгоритмы решения трехмерных упруго-пластических задач, 98.53kb.

- Правила составления социологической анкеты. Опрос экспертов как метод социологического, 15.89kb.

Кадыров Мемет Рустамович

Республиканское высшее учебное заведение «Крымский инженерно-педагогический университет» (КИПУ). г. Симферополь (Украина).

info@bymk.com.ua

Профессор, д.т.н., Андрей Иванович Труфанов

Иркутский государственный технический университет (Россия).

troufan@istu.edu

Умеров Рустем Амдиевич

Республиканское высшее учебное заведение «Крымский инженерно-педагогический университет» (КИПУ). г. Симферополь (Украина).

rustem.amdy.umerov@gmail.com

Внедрение облачных вычислений как метод предотвращения DDoS-атак

DDoS-атака - сокращение от Distributed Denial Of Service Attack. Особенностью данного вида компьютерного преступления является то, что злоумышленники не ставят своей целью незаконное проникновение в защищенную компьютерную систему с целью кражи или уничтожения информации. Цель данной атаки - парализовать работу атакуемого веб-узла. Первые сообщения о DDoS-атаках относятся к 1996 году. Но всерьез об этой проблеме заговорили в конце 1999 года, когда были выведены из строя веб-серверы таких корпораций, как Amazon, Yahoo, CNN, eBay, E-Trade и ряда других, немногим менее известных. Спустя год, в декабре 2000-го "рождественский сюрприз" повторился: серверы крупнейших корпораций были атакованы по технологии DDoS при полном бессилии сетевых администраторов. С тех пор сообщение о DDoS-атаке уже не являются сенсацией. Главной опасностью здесь является простота организации и то, что ресурсы хакеров являются практически неограниченными, так как атака является распределенной [1].

По мнению многих экспертов и специалистов, работающих в сфере предоставления хостинг-услуг защититься от ddos атак практически невозможно. В первую очередь причиной тому является то, что атаки являются распределенными, и проследить, а главное предотвратить такой вид терроризма в области IT является процессом трудоёмким и технически сложным.

На сегодняшний день существуют следующие виды DDoS-атак:

• UDP flood — отправка на адрес системы-мишени множества пакетов UDP (User Datagram Protocol). Этот метод использовался в ранних атаках и в настоящее время считается наименее опасным. Программы, использующие этот тип атаки легко обнаруживаются, так как при обмене главного контроллера и агентов используются нешифрованные протоколы TCP и UDP.

• TCP flood — отправка на адрес мишени множества TCP-пакетов, что также приводит к «связыванию» сетевых ресурсов.

• TCP SYN flood — посылка большого количества запросов на инициализацию TCP-соединений с узлом-мишенью, которому, в результате, приходится расходовать все свои ресурсы на то, чтобы отслеживать эти частично открытые соединения.

• Smurf-атака — пинг-запросы ICMP (Internet Control Message Protocol) по адресу направленной широковещательной рассылки с использованием в пакетах этого запроса фальшивый адрес источника в результате оказывается мишенью атаки.

• ICMP flood — атака, аналогичная Smurf, но без использования рассылки. [4]

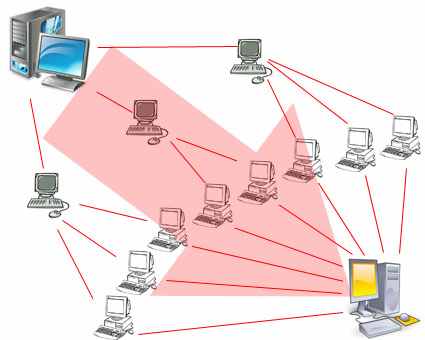

Схема DDoS-атак такая: на выбранный в качестве жертвы сервер обрушивается огромный поток ложных запросов со множества компьютеров с разных концов света одновременно. Это может быть как UDP flood так и более сложная Smurf-атака. В результате сервер тратит все свои ресурсы на обслуживание этих запросов и становится п

рактически недоступным для обычных пользователей. И что самое интересное и опасное, что пользователи, с компьютеров которых направляются ложные запросы, могут даже не догадываться о том, что их машина используется хакерами. И такие компьютера принято называть «зомби» или «зомбированные компьютеры». Известно множество путей «зомбирования» – от проникновения в незащищенные сети, до использования программ-троянцев. Особенно уязвимыми в этом плане являются локальные сети предприятий и учебных организаций, имеющие постоянное широкополосное подключение к Интернету. Связано это с наличием в них скоростных каналов связи и относительно слабой антивирусной защитой.

рактически недоступным для обычных пользователей. И что самое интересное и опасное, что пользователи, с компьютеров которых направляются ложные запросы, могут даже не догадываться о том, что их машина используется хакерами. И такие компьютера принято называть «зомби» или «зомбированные компьютеры». Известно множество путей «зомбирования» – от проникновения в незащищенные сети, до использования программ-троянцев. Особенно уязвимыми в этом плане являются локальные сети предприятий и учебных организаций, имеющие постоянное широкополосное подключение к Интернету. Связано это с наличием в них скоростных каналов связи и относительно слабой антивирусной защитой.Предлагается рассмотреть вариант внедрения облачных технологий, как один из методов защиты от DDoS-атак как в дата-центрах, предоставляющих хостинг услуги, так и в корпоративные компьютерных сетях.

Как это работает?

Суть концепции облачных вычислений заключается в предоставлении конечным пользователям удаленного динамического доступа к услугам, вычислительным ресурсам и приложениям (включая операционные системы и инфраструктуру) через интернет. Развитие сферы хостинга было обусловлено возникшей потребностью в программном обеспечении и цифровых услугах, которыми можно было бы управлять изнутри, но которые были бы при этом более экономичными и эффективными за счет экономии на масштабе [3].

Залогом успешной защиты от DDoS-атак можно считать:

- назначение собственного IP-адреса для всех физических серверов, образующих единое платформенное облако;

- маскировку IP-адресов каждого из серверов.

В результате DDoS-атака будет направлена не на один сервер, а лишь на малую часть единого информационного облака. Для того, чтобы уменьшить риск атаки на каждый отдельный узел такого облака предлагается своего рода система дренажа или фильтрации трафика, а также использование логических балансировщиков [2].

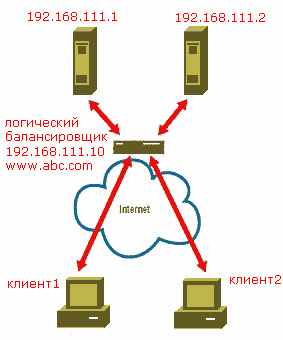

Суть работы такого логического балансировщика заключается в следующем.

Балансировщик предназначен для переадресации клиентских запросов на наименее загруженный или наиболее подходящий сервер из группы машин, на которых хранится единая облачная платформа. Клиент не подозревает о том, что обращается к целой группе серверов: все они представляются ему в виде некоего единого виртуального сервера. Предположим для примера, что мы обслуживаем один Web-сайт и имеем при этом два Web-сервера: site1.abc.com с IP-адресом 193.168.111.1 и site2.abc.com с IP-адресом 193.168.111.2. Э

ту конфигурацию иллюстрирует Рисунок 1. Представляя этот сайт пользователям Internet, система балансировки нагрузки использует имя виртуального компьютера (пусть это будет имя www.abc.com), а также виртуальный IP-адрес 193.168.111.10. Чтобы связать имя виртуальной системы и соответствующий виртуальный IP-адрес с двумя нашими Web-серверами, мы должны опубликовать имя системы и ее виртуальный IP-адрес на сервере DNS. Система балансировки нагрузок постоянно контролирует нагрузки и степень готовности каждого из Web-серверов. Когда на узел ссылка скрыта заглядывает посетитель, его запрос поступает не на один из Web-серверов, а в систему балансировки нагрузки. Эта система и принимает решение о том, на какой сервер направить запрос. При этом она руководствуется такими критериями, как загрузка каждого подопечного сервера, а также соблюдает условия и правила, сформулированные администратором. Затем система балансировки нагрузки направляет запрос клиента соответствующему серверу (как правило, она же направляет ответ сервера клиенту, но это зависит от конкретной реализации). [5]

ту конфигурацию иллюстрирует Рисунок 1. Представляя этот сайт пользователям Internet, система балансировки нагрузки использует имя виртуального компьютера (пусть это будет имя www.abc.com), а также виртуальный IP-адрес 193.168.111.10. Чтобы связать имя виртуальной системы и соответствующий виртуальный IP-адрес с двумя нашими Web-серверами, мы должны опубликовать имя системы и ее виртуальный IP-адрес на сервере DNS. Система балансировки нагрузок постоянно контролирует нагрузки и степень готовности каждого из Web-серверов. Когда на узел ссылка скрыта заглядывает посетитель, его запрос поступает не на один из Web-серверов, а в систему балансировки нагрузки. Эта система и принимает решение о том, на какой сервер направить запрос. При этом она руководствуется такими критериями, как загрузка каждого подопечного сервера, а также соблюдает условия и правила, сформулированные администратором. Затем система балансировки нагрузки направляет запрос клиента соответствующему серверу (как правило, она же направляет ответ сервера клиенту, но это зависит от конкретной реализации). [5]Говоря простым языком, противостоять DDoS-атакам можно оружием самого атакующего. DDoS-атак является распределенным процессом, таким образом и защититься от него можно путем распределения сотни тысяч процессов на различных серверах в дата-центрах.

Литература

- Автор: Владимир Малярчук. Источник: ссылка скрыта

- ссылка скрыта

- ссылка скрыта

- ссылка скрыта

- по статье ТАО ЧЖОУ ссылка скрыта, #03/2000