Абрамов В. А. Торокин А. А. Т61 Основы инженерно-технической защиты информации

| Вид материала | Книга |

СодержаниеГЛАВА 13. МЕТОДИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ИНЖЕНЕРНО-ТЕХНИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ 13.1. Системный подход к защите информации |

- Рекомендации по моделированию системы инженерно-технической защиты информации Алгоритм, 215.16kb.

- Вестник Брянского государственного технического университета. 2008. №1(17), 119.16kb.

- Рекомендации по определению мер инженерно-технической защиты информации, 273.48kb.

- Московская финансово-юридическая академия, 33.36kb.

- Лекция 21-11-08 Организационное обеспечение, 155.63kb.

- Метод оценки эффективности иерархической системы информационной и инженерно-технической, 93.19kb.

- Учебная программа курса «методы и средства защиты компьютерной информации» Модуль, 132.53kb.

- Ии повысили уровни защиты информации и вызвали необходимость в том, чтобы эффективность, 77.16kb.

- Основы защиты компьютерной информации, 51.61kb.

- Программа курса для специальности 075300 «Организация и технология защиты информации», 462.03kb.

ГЛАВА 13. МЕТОДИЧЕСКОЕ ОБЕСПЕЧЕНИЕ ИНЖЕНЕРНО-ТЕХНИЧЕСКОЙ ЗАЩИТЫ ИНФОРМАЦИИ

13.1. Системный подход к защите информации

В общем случае способы и средства технической защиты информации должны создать вокруг объекта защиты преграды, препятствующие реализации угроз безопасности информации как при непосредственном контакте злоумышленников с ее источниками, так и при ее утечке. Учитывая активность, непрерывность, скрытность разведки, большое количество потенциальных источников информации в организациях, многообразие побочных полей и электрических сигналов, возникающих при обработке, хранении и передаче информации и способных уносить ее за пределы объекта защиты, проблема защиты информации относится к числу сложных, так называемых слабоформализуемых проблем. Эти проблемы не имеют, как правило, формальных методов решения.

Слабоформализуемые проблемы и задачи наиболее часто приходится решать как коллективам, так и отдельным людям. Несмотря на огромные достижения науки число проблем и задач, которые удается свести к формализуемым и решить строго математически, существенно меньше, чем не имеющих такого решения.

В общем случае рассматриваемые проблемы и задачи характеризуются большим количеством и многообразием факторов, влияющих на результат решения, причем это влияние часто не удается однозначно выявить и строго описать. К ним, в первую очередь, относятся задачи, результаты решения которых зависят от людей. Только в отдельных простейших случаях удается однозначно и формально описать реакции человека на внешние воздействия. В большинстве других вариантов сделать это не удается.

Однако из этого утверждения не следует, что организация эффективной защиты информации зависит исключительно от искусства специалистов по защите информации. Человечеством накоплен достаточно большой опыт по решению слабоформализуемых проблем, который оформлен как системный подход к решению слабоформализуемых проблем и системный анализ объектов исследования.

Системный подход - это концепция решения сложных слабоформализуемых проблем, рассматривающая объект изучения (исследования) или проектирования в виде системы.

Основные принципы системного подхода состоят в следующем:

- любая система является подсистемой более сложной системы, которая влияет на структуру и функционирование рассматриваемой;

- любая система имеет иерархическую структуру, элементами и связями которой нельзя пренебрегать без достаточных оснований;

- при анализе системы необходим учет внешних и внутренних влияющих факторов, принятие решений на основе их небольшого числа без рассмотрения остальных может привести к нереальным результатам;

- накопление и объединение свойств элементов системы приводит к появлению качественно новых свойств, отсутствующих у ее элементов. Последний принцип утверждает, что система как целое приобретает дополнительные свойства, отсутствующие у ее частей, в отличие от традиционного, который предполагает, что свойства объекта или субъекта есть совокупность свойств его частей. Примером традиционного подхода могут служить используемые официальной медициной методы диагностики и лечения болезней человека по результатам исследования отдельных его органов. Человек к старости после прохождения многочисленных кабинетов узкоспециализированных врачей приобретает такой букет болезней, что если он будет строго выполнять все рекомендации врачей, то ему грозит отравление лекарствами гораздо раньше срока естественной смерти. В то же время результаты исследований доказывают, что человека нельзя делить на части без учета информационных, химических, электромагнитных, электрических связей между его органами и даже клетками и что лечить надо не отдельные болезни, а человека в целом. Пренебрежение принципом целостности в медицине привело к тому, что образовавшуюся нишу заполняют знахари, экстрасенсы, так называемые народные целители и другие «самородки», заряжающие энергией зубные пасты и газеты.

Эффективность реализации системного подхода на практике зависит от умения специалиста выявлять и объективно анализировать все многообразие факторов и связей достаточно сложного объекта исследования, каким является, например, организация как объект защиты. Необходимым условием такого умения является наличие у специалиста так называемого системного мышления, формируемого в результате соответствующего обучения и практики решения слабоформализуемых проблем. Системное мышление — важнейшее качество не только специалиста по защите информации, но любого организатора и руководителя.

Системный анализ предусматривает применение комплекса методов, методик и процедур, позволяющих выработать количественные рекомендации по решению любых, прежде всего, слабоформализуемых проблем. Математической основой для системного анализа является аппарат исследования операций.

С позиции системного подхода совокупность взаимосвязанных элементов, функционирование которых направлено на обеспечение безопасности информации, образует систему защиты информации. Такими элементами являются люди (руководство и сотрудники организации, прежде всего, службы безопасности), инженерные конструкции и технические средства, обеспечивающие защиту информации. Следует подчеркнуть, что речь идет не о простом наборе взаимосвязанных элементов, а объединенных целями и решаемыми задачами.

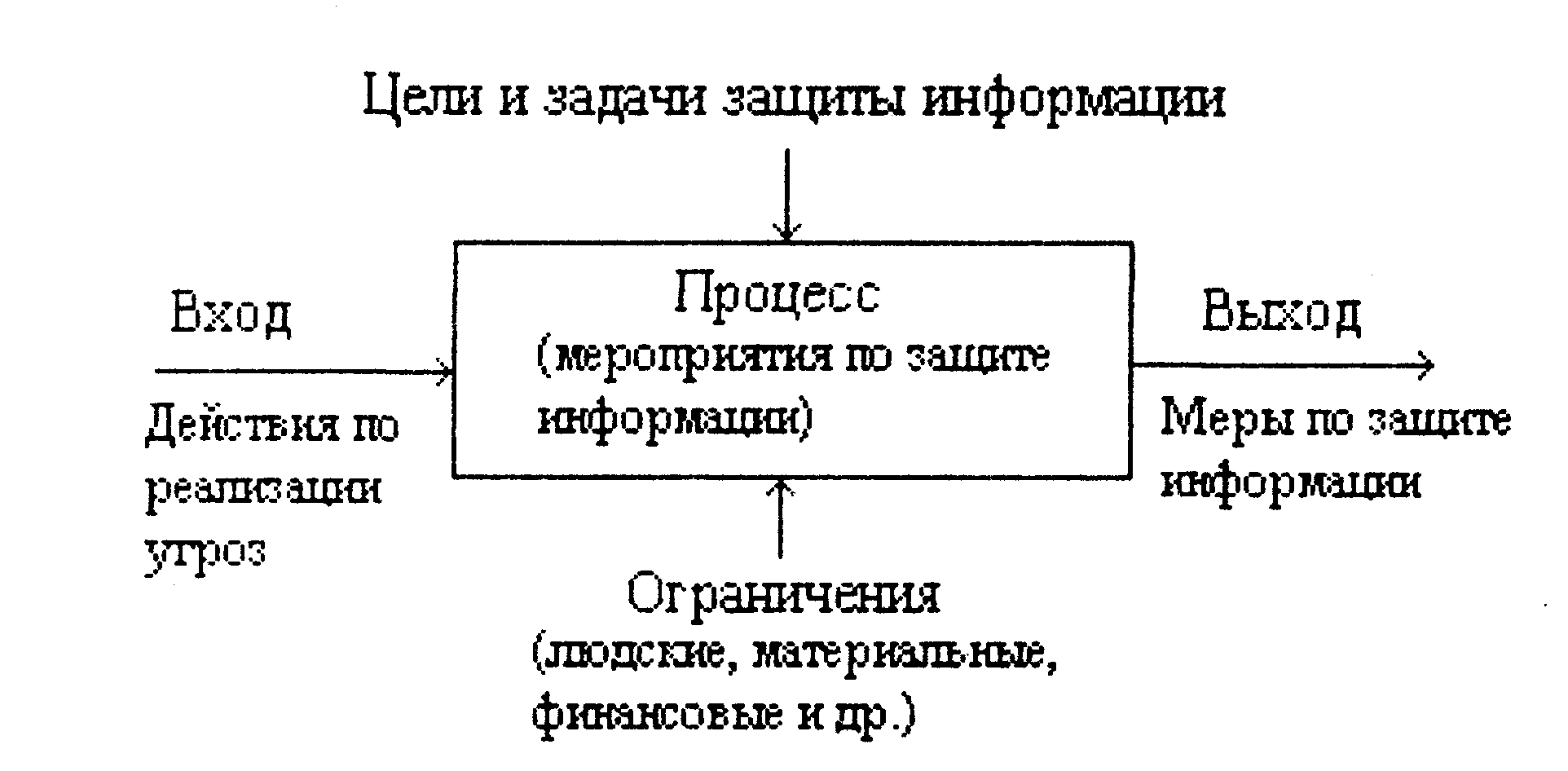

Система задается (описывается) следующими параметрами (характеристиками) (см. рис. 13.1) [77]:

- целями и задачами (конкретизированными в пространстве и во времени целями);

- входами и выходами системы;

- ограничениями, которые необходимо учитывать при построении (модернизации, оптимизации) системы;

- процессами внутри системы, обеспечивающими преобразование входов в выходы.

Решение проблемы защиты информации с точки зрения системного подхода можно сформулировать как трансформацию существующей системы в требуемую.

Целями системы защиты являются обеспечение требуемых уровней безопасности информации на фирме, в организации, на предприятии (в общем случае - на объекте защиты). Задачи конкретизируют цели применительно к видам и категориям защищаемой информации, а также элементам объекта защиты и отвечают на вопрос, что надо сделать для достижения целей. Кроме того, уровень защиты нельзя рассматривать в качестве абсолютной меры, безотносительно от ущерба, который может возникнуть от потери информации и использования ее злоумышленником во вред владельцу информации.

Рис. 13.1. Основные характеристики системы защиты

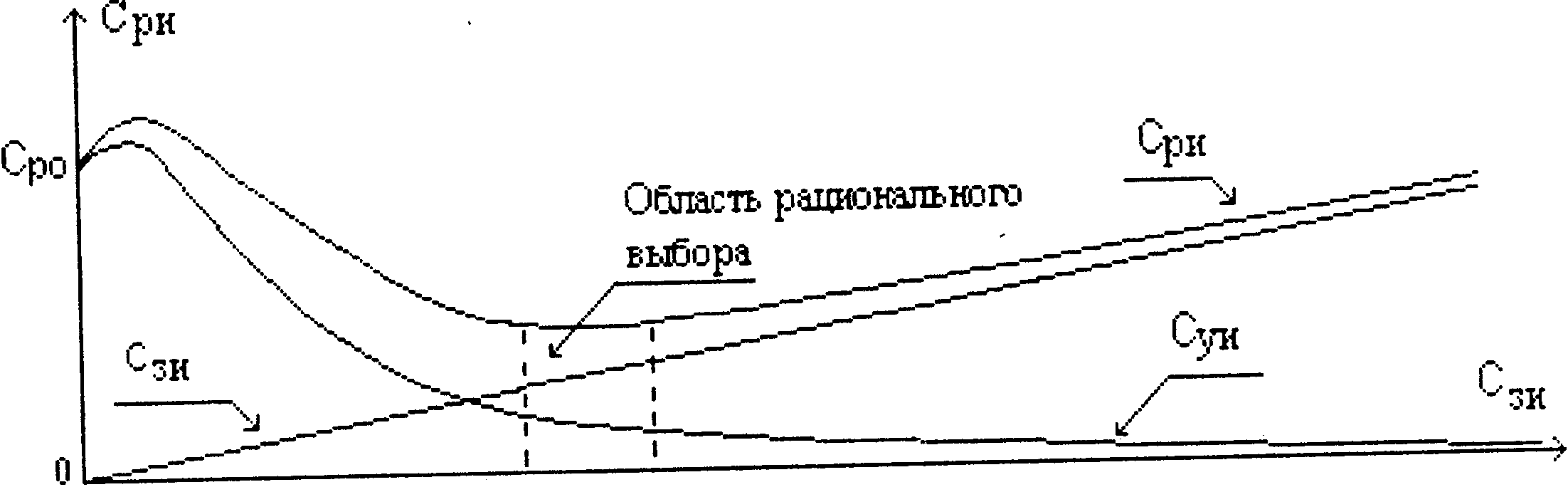

В качестве ориентира для оценки требуемого уровня защиты необходимо определить соотношение между ценой защищаемой информации и затратами на ее защиту. Уровень защиты рационален, когда обеспечивается требуемый уровень безопасности информации и минимизируются расходы на информацию. Эти расходы Сри складываются из:

- затрат на защиту информации Сзи;

- ущерба Суи за счет попадания информации к злоумышленнику и использования ее во вред владельцу.

Между этими слагаемыми существует достаточно сложная связь, так как ущерб из-за недостаточной безопасности информации уменьшается с увели- чением расходов на ее защиту.

Если первое слагаемое может быть точно определено, то оценка ущерба в условиях скрытности разведки и неопределенности прогноза использования злоумышленником полученной информации представляет достаточно сложную задачу. Ориентировочная оценка ущерба возможна при следующих допущениях.

Владелец информации ожидает получить от ее материализации определенную прибыль, которой он может лишиться в случае попадания ее конкуренту. Кроме того, последний, используя информацию, может нанести владельцу еще дополнительный ущерб за счет, например, изменения тактики, продажи или покупки ценных бумаг и т. д. Дополнительные неблагоприятные факторы чрезвычайно трудно поддаются учету. Поэтому в качестве граничной меры для оценки ущерба можно использовать величину потенциальной прибыли Спи, которую ожидает получить от информации ее владелец, т. е.

Суи≥Спи

В свою очередь величина ущерба зависит от уровня защиты, определяемой расходами на нее. Максимальный ущерб возможен при нулевых расходах на защиту, гипотетический нулевой обеспечивается при идеальной защите. Но идеальная защита требует бесконечно больших затрат.

При увеличении расходов вероятность попадания информации злоумышленнику, а, следовательно, и ущерб уменьшаются. Но одновременно увеличиваются расходы на защиту. Указанные зависимости иллюстрируются на рис. 13.2.

Рис. 13.2. Зависимость расходов на информацию от затрат на ее защиту

Из рисунка следует, что функция Сри=f(Суи, Сзи) имеет область, в которой Сри принимает максимальное и минимальное значения. Рост суммарных расходов на информацию с увеличением затрат на ее защиту имеет место в период создания или модернизации системы, когда происходит накопление мер и средств защиты, которые еще не оказывают существенного влияния на безопасность информации. Например, предотвращение утечки информации по отдельным каналам без снижения вероятности утечки по всем остальным не приводит к заметному повышению безопасности информации, хотя затраты на закрытие отдельных каналов могут быть весьма существенными. Образно говоря, для объекта защиты существует определенная «критическая масса» затрат на защиту информации, при превышении которой эти затраты обеспечивают эффективную отдачу.

При некоторых рациональных затратах на защиту информации выше критических наблюдается минимум суммарных расходов на информацию. При затратах ниже рациональных увеличивается потенциальный ущерб за счет повышения вероятности попадания конфиденциальной информации к злоумышленнику, при более высоких затратах - увеличиваются прямые расходы на защиту.

Ограничения системы представляют собой выделяемые на защиту информации людские, материальные, финансовые ресурсы, а также ограничения в виде требований к системе. Суммарные ресурсы удобно выражать в денежном эквиваленте. Независимо от выделяемых на защиту информации ресурсов они не должны превышать суммарной цены защищаемой информации. Это верхний порог ресурсов.

Ограничения в виде требований к системе предусматривают принятие таких мер по защите информации, которые не снижают эффективность функционирования системы при их выполнении. Например, можно настолько ужесточить организационные меры управления доступом к источникам информации, что наряду со снижением возможности ее хищения или утечки ухудшатся условия выполнения сотрудниками своих функциональных обязанностей.

Входами системы инженерно-технической защиты информации являются:

- воздействия злоумышленников при физическом проникновении к источникам конфиденциальной информации с целью ее хищения, изменения или уничтожения;

- различные физические поля электрические сигналы, создаваемые техническими средствами злоумышленников и которые воздействуют на средства обработки и хранения информации;

- стихийные силы, прежде всего, пожара, приводящие к уничтожению или изменению информации;

- физические поля и электрические сигналы с информацией, передаваемой по функциональным каналам связи;

- побочные электромагнитные и акустические поля, а также электрические сигналы, возникающие в процессе деятельности объектов защиты и несущие конфиденциальную информацию.

Выходами системы защиты являются меры по защите информации, соответствующие входным воздействиям.

Алгоритм процесса преобразования входных воздействий (угроз) в меры защиты определяет вариант системы защиты. Вариантов, удовлетворяющих целям и задачам, может быть много. Сравнение вариантов производится по количественной мере, называемой критерием эффективности системы. Критерий может быть в виде одного показателя, учитывающего основные характеристики системы или представлять собой набор частных показателей. Единый общий критерий эффективности называется глобальным.

В качестве частных показателей критерия эффективности системы защиты информации используются, в основном, те же, что и при оценке эффективности разведки. Это возможно потому, что цели и задачи, а, следовательно, значения показателей эффективности разведки и защиты информации близки по содержанию, но противоположны по результатам. То, что хорошо для безопасности информации, плохо для разведки, и наоборот.

Частными показателями эффективности системы защиты информации являются:

- вероятность обнаружения и распознавания органами разведки объектов защиты;

- погрешности измерения признаков объектов защиты;

- качество (разборчивость) речи на выходе приемника злоумышленника;

- достоверность (вероятность ошибки) дискретного элемента информации (буквы, цифры, элемента изображения). Очевидно, что система защиты тем эффективнее, чем меньше вероятность обнаружения и распознавания объекта защиты органом разведки (злоумышленником), чем ниже точность измерения им признаков объектов защиты, ниже разборчивость речи, выше вероятность ошибки приема органом разведки дискретных сообщений.

Однако при сравнении вариантов построения системы по нескольким частным показателям возникают проблемы, обусловленные возможным противоположным характером изменения значений разных показателей: одни показатели эффективности одного варианта могут превышать значения аналогичных показателей второго варианта, другие наоборот - имеют меньшие значения. Какой вариант предпочтительнее? Кроме того, важным показателем системы защиты являются затраты на обеспечение требуемых значений оперативных показателей. Поэтому результаты оценки эффективности защиты по совокупности частных показателей, как правило, неоднозначные.

Для выбора рационального (обеспечивающего достижение целей, решающего поставленные задачи при полном наборе входных воздействий с учетом ограничений) варианта путем сравнения показателей нескольких вариантов используется глобальный критерий в виде отношения эффективность/стоимость. Под эффективностью понимается степень выполнения системой задач, под стоимостью - затраты на защиту.

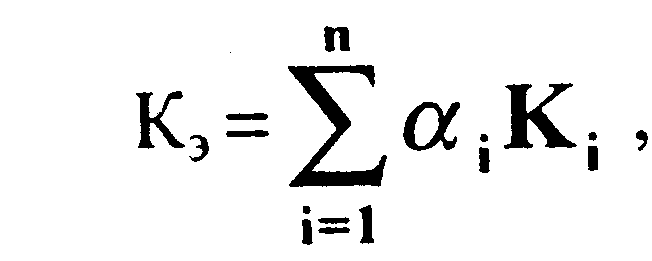

В качестве меры эффективности Кэ применяются различные композиции частных показателей, чаще их «взвешенная» сумма:

где αi- «вес» частного показателя эффективности К,.

«Вес» частного показателя определяется экспертами (руководством, специалистами организации, сотрудниками службы безопасности) в зависимости от характера защищаемой информации. Если защищается в основном семантическая информация, то больший «вес» имеют показатели оценки разборчивости речи и вероятности ошибки приема дискретных сообщений. В случае защиты объектов наблюдения выше «вес» показателей, характеризующих вероятности обнаружения и распознавания этих объектов.

Для оценки эффективности системы защиты информации по указанной формуле частные показатели должны иметь одинаковую направленность влияния на эффективность - при увеличении их значений повышается значение эффективности. С учетом этого требования в качестве меры обнаружения и распознавания объекта надо использовать вероятность не обнаружения и не распознания, а вместо меры качества подслушиваемой речи - ее неразборчивость. Остальные частные показатели соответствуют приведенным выше.

Выбор лучшего варианта производится по максимуму глобального критерия, так как он имеет в этом случае лучшее соотношение эффективности и стоимости.

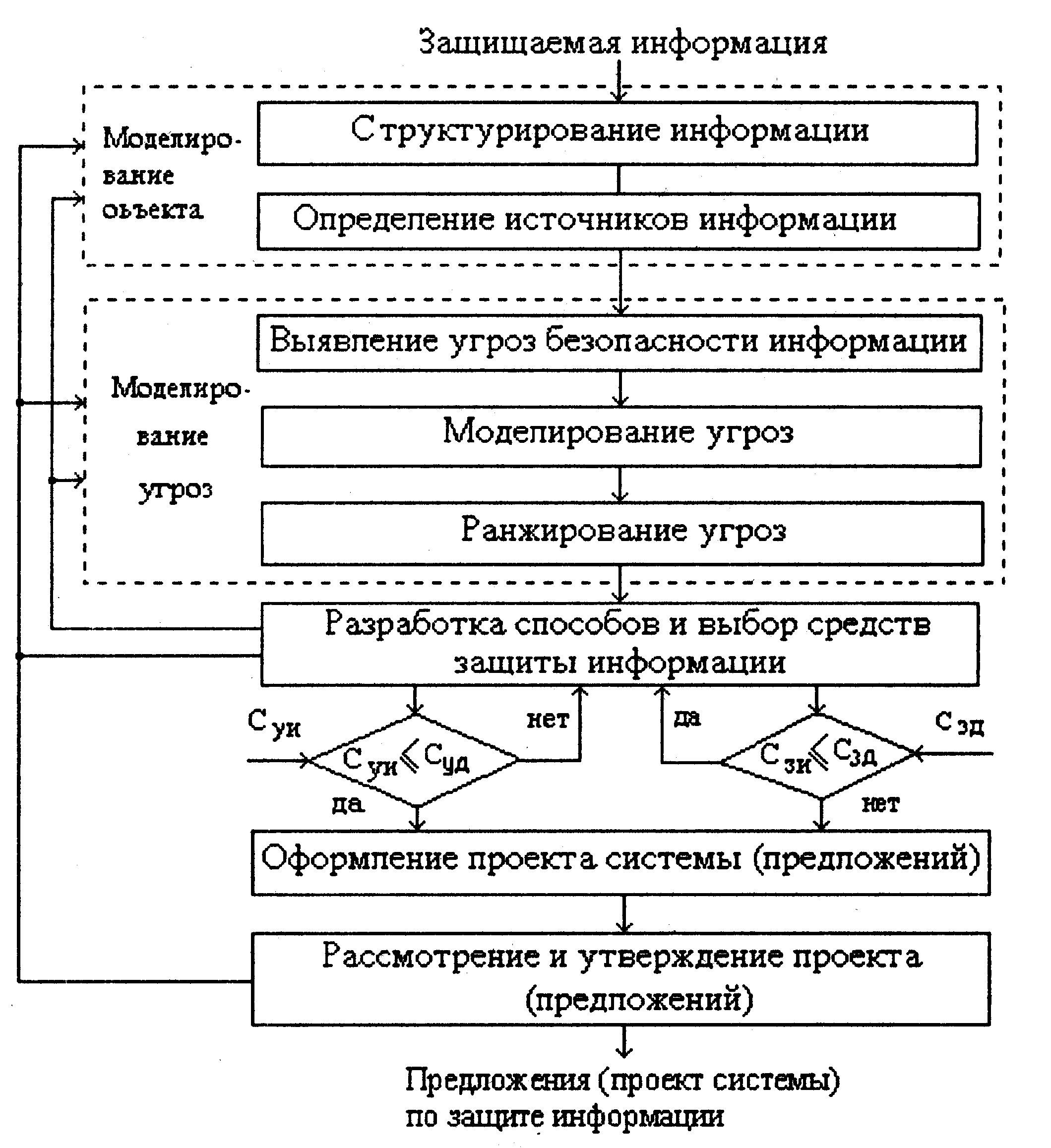

Проектирование требуемой системы защиты проводится путем системного анализа существующей и разработки вариантов требуемой. Алгоритм этого процесса включает следующие этапы:

- определение перечня защищаемой информации, целей, задач, ограничений и показателей эффективности системы защиты;

- моделирование существующей системы и выявление ее недостатков с позиции поставленных целей и задач;

- определение и моделирование угроз безопасности информации;

- разработка вариантов (алгоритмов функционирования) проектируемой системы;

- сравнение вариантов по глобальному критерию и частным показателям, выбор наилучших вариантов;

- обоснование выбранных вариантов системы в докладной записке или в проекте для руководства организации;

- доработка вариантов или проекта с учетом замечаний руководства.

Так как отсутствуют формальные способы синтеза системы защиты, то ее оптимизация при проектировании возможна путем постепенного приближения к рациональному варианту в результате нескольких итераций.

Алгоритм проектирования системы зашиты информации представлен на рис. 13.3.

В ходе проектирования создаются модели объектов защиты и угроз безопасности информации, в том числе модели каналов утечки информации, оцениваются угрозы, разрабатываются способы защиты информации, выбираются технические средства, определяются эффективность защиты и необходимые затраты. Разработка способов и средств защиты информации прекращается, когда достигается требуемый уровень ее безопасности, а затраты на защиту соответствуют ресурсам.

После рассмотрения руководством предлагаемых вариантов (лучше двух для предоставления выбора), учета предложений и замечаний, наилучший с точки зрения лица, принимающего решения, вариант (проект, предложения) финансируется и реализуется путем проведения необходимых закупок материалов и оборудования, проведения строительно-монтажных работ, наладки средств защиты и сдачи в эксплуатацию системы защиты.

Следует подчеркнуть, что специалист по защите информации должен при обосновании предлагаемых руководству организации вариантов защиты учитывать психологию лица (руководителя), принимающего решение о реализации предложений, и в большинстве случаях недостаточную информированность его об угрозах безопасности информации в организации.

Психологическим фактором, сдерживающим принятие решения руководителем о выделении достаточно больших ресурсов на защиту информации является то обстоятельство, что в условиях скрытности добывания информации угрозы ее безопасности не представляются достаточно серьезными, а приобретают некоторый абстрактный характер. Знание руководителем о существовании, в принципе, таких угроз, но без достаточно убедительных доводов специалиста о наличии угроз безопасности информации в конкретной организации, не гарантирует финансирование проекта в необходимом объеме. Кроме того, руководитель в силу собственного представления об угрозах, способах и средствах их нейтрализации может преувеличивать значимость одних мер защиты и преуменьшать другие. Однако это обстоятельство не должно уменьшать энтузиазм специалиста по защите информации, так как оно характерно для любого вида деятельности, а умение обосновывать сноп предложения является необходимым качеством любого специалиста.

Рис. 13.3. Алгоритм проектирования системы защиты информации

Корректировка мер по защите информации производится после рассмотрения проекта руководством организации, а также в ходе реализации проекта и эксплуатации системы защиты.

Концепция системного подхода к обеспечению защиты информации в США получила название «Opsec» (Operation Security). В соответствии с ней процесс организации защиты включает 7 этапов: от анализа объекта защиты на первом этапе до доведения персоналу фирмы мер по безопасности информации и осуществления контроля.

Для защиты информации на основе системного подхода и анализа необходимо, наряду с организационным и техническим, методическое обеспечение. В соответствии с алгоритмом проектирования системы оно должно обеспечивать:

- моделирование объекта защиты;

- выявление и моделирование угроз безопасности информации;

- разработку мер инженерно-технической защиты информации.