Курс лекций Составитель Соркина В. Е. Введение 12

| Вид материала | Курс лекций |

- Курс лекций. Спб, 639.95kb.

- Курс лекций. Спб, 1118.16kb.

- Курс лекций. Спб, 172.51kb.

- Курс лекций введение в профессию "социальный педагог", 4415.45kb.

- Курс лекций Часть 2 Составитель: кандидат экономических наук Г. Н. Кудрявцева Электроизолятор, 1210.68kb.

- Курс лекций Тамбов 2008 Составитель: Шаталова О. А., преподаватель спецдисциплин тогоу, 1556.11kb.

- Курс лекций Барнаул 2001 удк 621. 385 Хмелев В. Н., Обложкина А. Д. Материаловедение, 1417.04kb.

- Г. П. Щедровицкий Методология и философия организационно-управленческой деятельности:, 3029.36kb.

- Темы контрольных работ по дисциплине «Экономическая теория» спо специальность 080110., 17.75kb.

- Введение в курс. Курс лекций Начертательная геометрия в которой рассматриваются следующие, 848.58kb.

Распределенная система защиты

Защита с закрытым ключом

Наряду с Active Directory, в следующей версии ОС Windows 2000 Server появится распределенная модель защиты, основанная на протоколе авторизации MIT Kerberos. Протокол Kerberos используется для обеспечения распределенной системы зашиты в пределах дерева и работает как с открытыми, так и с закрытыми ключами, опираясь на механизм Access Control List (ACL) операционной системы Windows 2000. Active Directory является местом хранения системы защиты (включая учетные записи пользователей, группы и домены). Она замещает реестровую регистрационную базу Реестра и является компонентом системы Local Security Authority (LSA).

Единая регистрация в пределах дерева доменов Windows 2000 предоставляет пользователю доступ к ресурсам, расположенным в любом месте корпоративной сети. Простые в эксплуатации административные утилиты для управления безопасностью и учетными записями позволяют сократить затраты на эксплуатацию операционной системы. Windows 2000 также предоставляет базу для общей системы безопасности ПО семейства Microsoft BackOffice®, включая Microsoft Exchange, Microsoft SQL Server, Microsoft SNA Server и Microsoft Systems Management Server.

В добавление к парольной авторизации (авторизации с закрытым ключом) протокол MIT Kerberos V5 дополнен расширениями для авторизации с открытым ключом.

Защита с открытым ключом

Для тех субъектов (например, пользователей), которые не имеют разрешений Kerberos, Active Directory поддерживает использование сертификатов X.509 v3 Public Key Certificates. Как правило, это пользователи, находящиеся вне организации, которым нужно получить доступ к ресурсам. Например, аэрокосмическая фирма может нанять субподрядчиков, которым нужен доступ к спецификациям, планам и т. д. Active Directory допускает перенос сертификатов X.509 v3, выданных уполномоченным (trusted) лицом, в группы безопасности Windows NT. Таким образом, пользователь отличной от Windows NT операционной системы может получить доступ к необходимым ресурсам наравне с имеющим разрешение Kerberos.

Утилиты для администрирования

Администрирование в стиле «перетащить и оставить»

В Active Directory входит целый ряд интуитивно понятных и эффективных утилит для администрирования. С целью моделирования больших организаций объекты могут быть организованы в иерархию, а графический интерфейс пользователя предоставляет наиболее часто используемый инструмент администрирования — консоль управления с поддержкой технологии "перетащить и оставить". Консоль предоставляет объектный подход к администрированию, например, администратор может взять верхушку некоторого дерева и перетащить его в нужный домен. В диалоговом окне администратора попросят подтвердить данную операцию (разумеется, у администратора должны быть соответствующие полномочия: внутри переносимого дерева — на объединение его с другими, а в целевом домене — на подключение новых деревьев.

Сценарии и автоматизация

Необходимо, чтобы все, что можно сделать через интерфейс пользователя, можно было сделать и путем написания программы или сценария. Чтобы администратор мог создавать командные процедуры, Active Directory имеет полную поддержку сценариев и средств автоматизации. Можно добавлять, изменять, перемещать, копировать объекты, а также выполнять другие административные функции в рамках Active Directory путем создания сценариев при помощи таких языков, как Visual Basic, Java™ и т. п.

Обеспечение обратной совместимости

Для тех, кто пользуется Windows NT Server версии 3.51 и 4.0 обратная совместимость критически важна. В Active Directory обратная совместимость была заложена изначально. Active Directory обеспечивает полную эмуляцию служб каталогов Windows NT 3.51 и 4.0; утилиты для администрирования и приложения, написанные для Win32® API будут работать в среде Active Directory без всяких изменений. Контроллер доменов следующего поколения Windows NT Domain Controller, встроенный в домен Windows NT 3.51 и 4.0, выглядит и работает точно так же, как контроллер доменов Windows NT 4.0. Это значит, что капиталовложения в существующие сети и приложения под Windows NT надежно защищены. Сегодня можно устанавливать Windows NT Server 4.0 и быть полностью уверенным, что последующий переход к Active Directory будет безболезненным.

Легкий переход с Windows NT 3.51 и 4.0

Чтобы обеспечить плавный и безпроблемный переход, Active Directory изначально разрабатывалась для работы в смешанной среде. Смешанный домен, имеющий как контроллеры доменов следующего поколения, так и предыдущего (Windows NT 3.51 и 4.0), работает в точности, как домен Windows NT 4.0.

Переход с серверов более низкого уровня на Active Directory может происходить только на одном контроллере доменов в каждый момент времени. После модернизации главного контроллера в домене Windows NT 4.x данный домен может быть присоединен к дереву. В следующем разделе подобный процесс перехода показан на конкретном примере.

Переход с Windows NT 4.0 на Active Directory

В данном примере имеется простой домен Windows NT 4.x с тремя контроллерами доменов: одним главным контроллером доменов (PDC) и двумя резервными (BDC). На Рис. 35 показана начальная конфигурация.

Рис. 35. Простой домен Windows NT 4.x с одним главным контроллером(PDC) и двумя резервными (BDC).

Чтобы начать процесс перехода, необходимо сначала установить на главном контроллере (PDC) Windows 2000 и Active Directory.

Новый контроллер доменов DC/PDC в процессе модернизации переносит данные из каталога домена Windows NT 4.0 в Active Directory (см. Рис. 36).

Рис. 36. Смешанный домен

Когда вы устанавливаете Windows 2000 на главный контроллер доменов (PDC), Active Directory становится главной копией (master copy) каталога домена. с этого момента вы можете использовать графические средства Windows 2000 для системного администрирования и работы с учетными записями в данном домене. Резервные контроллеры доменов Windows NT 3.51 и 4.0, а также клиентские системы в домене не получают информации о выполненных изменениях и продолжают работать как обычно.

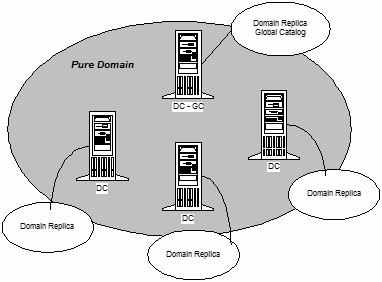

Заключительный этап перехода заключается в переводе всех резервных контроллеров доменов (BDC) на Windows 2000. По мере модернизации вторичные контроллеры доменов становятся равными главному. Репликация Windows NT 4.0 замещается многоуровневой репликацией Windows 2000 (см. Рис. 37)

Рис. 37. Однородный домен — бывшие резервные контроллеры теперь равноправны с контроллерами доменов Windows NT 5.0.