Авторефераты по темам >>

Авторефераты по экономике

Авторефераты по темам >>

Авторефераты по экономике

Методы и модели оптимизации системы информационной безопасности на предприятиях распределенного типа

Автореферат кандидатской диссертации по экономике

На правах рукописи

ТАРАТОРИН ДЕНИС ИГОРЕВИЧ

МЕТОДЫ И МОДЕЛИ ОПТИМИЗАЦИИ СИСТЕМЫ

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ НА ПРЕДПРИЯТИЯХ РАСПРЕДЕЛЕННОГО ТИПА

Специальность: 08.00.13 - Математические и инструментальные методы

экономики

АВТОРЕФЕРАТ

диссертации на соискание ученой степени

кандидата экономических наук

Санкт-Петербург 2006

2

Работа выполнена на кафедре информационных систем в экономике ГОУ ВПО Санкт-Петербургский государственный инженерно-экономический университет.

Научный руководитель:

Доктор экономических наук, доцент Стельмашонок Елена Викторовна

Официальные оппоненты:

Доктор экономических наук, профессор Новиков Юрий Викторович

Кандидат экономических наук, доцент Павловец Вадим Викторович

Ведущая организация:

ГОУа ВПОа Санкт-Петербургский

государственныйа университет

информационных технологий, механики и оптики

Защита состоится л 22 февраля 2007 года ва часов на заседании

диссертационного совета К 212.219.01 при ГОУ ВПО Санкт-Петербургский государственный инженерно-экономический университетаа поаа адресу:аа 191002, ааСанкт-Петербург,аа ул.аа Марата,аа 27,

ауд. 324.

С диссертацией можно ознакомиться в библиотеке ГОУ ВПО Санкт-Петербургский государственный инженерно-экономический университетаа поаа адресу:аа 196084,аа Санкт-Петербург,аа Московскийаа пр.,

д. 103 а.

Автореферат разослан 22 января 2007 года.

Ученый секретарь

диссертационного совета,

кандидат экономических наук, профессор

В.М. Корабельников

3

I. Общая характеристика работы

Актуальность темы исследования. Информатизация является характерной чертой жизни современного общества. Новые информационные технологии активно внедряются во все сферы национальной экономики. По мере развития и усложнения средств, методов, форм автоматизации процессов обработки информации повышается зависимость общества от степени безопасности используемых им информационных технологий.

Информационные технологии в настоящее время являются необходимым атрибутом повышения эффективности функционирования предприятий, в частности, позволяют хозяйствующим субъектам снизить издержки производства, повысить достоверность экономического анализа, правильно выбирать стратегию и тактику проведения мероприятий в быстро меняющихся условиях рынка. Одной из наиболее серьезных проблем, затрудняющих применение современных информационных технологий, является обеспечение их информационной безопасности.

Анализ результатов исследований, ведущихся в направлении обеспечения информационной безопасности информационных технологий показывает, что в настоящее время не до конца решены вопросы научного обоснования системы информационной безопасности. В первую очередь это касается используемых методов и моделей оценки и оптимизации системы информационной безопасности, которая в свете современных тенденций организации бизнеса играет решающую роль в достижении успеха хозяйствующим субъектом. Особую важность это представляет для предприятий распределенного типа, когда отдельные подразделения (филиалы) географически разобщены, функционируют в различных условиях, подвержены различным видам угроз, обладают различными средствами защиты. В диссертации рассматриваются компании распределенного типа, основанные на использовании технологии термий^ишиднщошупжкая организация работы требует четкой расстановки акцентов защиты, т.к. в данном случае приоритетность филиалов с точки зрения информационной безопасности может существенно отличаться.

С учетом изложенного, разработка методов и моделей анализа, оценки и оптимизации системы информационной безопасности на предприятиях распределенного типа представляется весьма важной и актуальной задачей.

Таким образом, объектом исследования являются процессы управления промышленным предприятием со сложившейся распределенной структурой и организацией хозяйственной деятельности, а предметом -методы, модели и алгоритмы анализа, оценки и оптимизации, направленные на объективное описание, формализацию и обоснование системы информационной безопасности.

Цель исследования заключается в разработке научно-методического аппарата, обеспечивающего формирование экономически обоснованной системы информационной безопасности промышленного предприятия распределенногоаа тип н основеаа наиболееаа перспективныхаа концепций

4

обеспечения защиты информации, современных математических и экономических методов анализа.

Следовательно, научная задача состоит в разработке научно-методического аппарата оценки и оптимизации системы информационной безопасности, как целостной методики, обеспечивающей формирование экономически обоснованной системы информационной безопасности промышленного предприятия распределенного типа.

В соответствии с целью исследования, для решения сформулированной научной задачи в работе решен ряд частных научных задач:

анализ и выявление наиболее перспективных вариантов организации

информационно-вычислительногоа процесс на предприятиях

распределенного типа;

анализ и уточнение классификации угроз информационной безопасности и обоснование угроз, наиболее характерных для предприятий распределенного типа;

построение модели формирования системы исходных данных для оценки и оптимизации системы информационной безопасности на предприятии распределенного типа;

разработка математической модели оценки эффективности системы информационной безопасности;

обоснование математических алгоритмов оптимизации системы информационной безопасности;

разработка имитационной модели функционирования системы информационной безопасности;

практические рекомендации по синтезу вариантов системы информационной безопасности и выбору оптимального варианта.

К положениям, выносимым на защиту, относятся:

модель формирования системы исходных данных для оценки и оптимизации системы информационной безопасности на предприятии распределенного типа;

математическая модель оценки эффективности системы информационной безопасности;

порядок применения математических алгоритмов оптимизации системы информационной безопасности;

имитационная модель функционирования системы информационной безопасности.

Приведенные положения детально раскрываются в соответствии с содержанием работы. Так, в первом разделе, на основе анализа информационной инфраструктуры предприятия и принципов ее функционирования, особенностей организации информационно-вычислительного процесса на предприятиях распределенного типа уточнена классификация угроз информационной безопасности, а также выявлены угрозы, наиболее значимые для данного типа предприятий. Во втором разделе, в соответствии с формальным представлением выделенных типов угроз разработана модель формирования системы исходных данных для

5

оценки и оптимизации системы информационной безопасности, а также математическая модель оценки эффективности этой системы. В данном разделе предложены алгоритмы оптимизации системы, применение которых основывается на результатах формирования системы исходных данных. В третьем разделе разработана имитационная модель функционирования системы информационной безопасности, в качестве практических рекомендаций приведена общая схема синтеза ее возможных вариантов, на примере показан порядок обоснования оптимального варианта.

Научная значимость проведенных исследований заключается в том, что предложен единый научно-методический подход к анализу, оценке и оптимизации системы информационной безопасности, соответствующий ее целям и задачам, на основе взаимосвязанной совокупности методов и моделей и подтверждается тем, что разработанные теоретические положения использованы при проведении НИР Методология реструктуризации промышленных предприятий на этапе Теоретические и методологические подходы к формированию информационной инфраструктуры защиты корпоративных бизнес-процессов.

Научная новизна работы состоит в разработке взаимосвязанной совокупности моделей и алгоритмов, основанных на современных математических и экономических методах и инструментальных средствах и обеспечивающих объективную оценку и оптимизацию системы информационной безопасности на предприятиях распределенного типа.

В работе получены следующие новые научные результаты:

классификация наиболее значимых информационных угроз с учетом особенностей организации информационно-вычислительного процесса на предприятиях распределенного типа;

модель формирования системы исходных данных для оценки и оптимизации системы информационной безопасности, учитывающая неравнозначность как самих угроз, так приоритетность подразделений предприятия с точки зрения защиты;

математическая модель оценки эффективности функционирования системы информационной безопасности, позволяющая оценивать полезный эффект от применения тех или иных средств и мер защиты с учетом всех затрат как для отдельных подразделений, так и для всего предприятия в целом;

имитационная модель, обеспечивающая комплексную статистическую оценку всей системы информационной безопасности, получение показателей эффективности, обработку выходных статистических данных для последующей оптимизации системы по результатам моделирования;

научно-практические результаты применения алгоритмов оптимизации системы информационной безопасности с учетом значимости того или иного филиала с точки зрения защиты.

Практическое значение определяется тем, что результаты работы могут быть использованы при обосновании системы информационной безопасности практически любого предприятия, а также при выработке

6

рекомендаций по совершенствованию существующей системы защиты. Результаты работы реализованы в ЗАО Сварог, ООО Интерфейс. Кроме того, полученные результаты могут быть также реализованы:

в технических заданиях на проведение научно-исследовательских работ по обоснованию направлений развития систем информационной безопасности отечественных предприятий;

в технических заданиях на проведение опытно-конструкторских работ по созданию и внедрению информационных систем промышленных предприятий;

при оценке технических предложений по внедрению технических и программных средств защиты.

Достоверность научных результатов и обоснованность научных положений, выводов и рекомендаций обеспечивается полнотой анализа теоретических и практических разработок по теме диссертации, положительной оценкой результатов на научных конференциях и семинарах, практической проверкой и внедрением результатов исследования на промышленных предприятиях, а также положительными отзывами на отчеты о НИР, в которые включены основные результаты работы.

По теме диссертации опубликовано: 5 статей общим объемом 1,6 п.л.

Структурно диссертация состоит из введения, трех разделов и заключения, содержит 25 рисунков и 19 таблиц. При разработке диссертации использовались данные 196 источников.

II. Основное содержание работы

В первом разделе, на основе анализа информационной инфраструктуры предприятия и принципов ее функционирования, особенностей организации информационно-вычислительного процесса на предприятиях распределенного типа уточнена классификация угроз информационной безопасности, а также выявлены угрозы, наиболее значимые для данного типа предприятий.

Совершенствование предприятия- невозможно без такой компоненты, как информационная инфраструктура, важной составляющей которой является защита информационных активов в составе активов предприятия. При этом выделяются следующие особенности информационного продукта, имеющие теоретико-практическое значение:

информационные активы как продукт - это всегда результат труда, порождение или следствие обработки информационного контента, как исходного ресурса;

информационный ресурс как продукт может быть вовлечен по желанию собственника в экономический оборот в составе нематериальных активов;

информационный продукт (ресурс, актив) всегда индивидуален и должен соответствовать конкретным требованиям потребителей этого ресурса;

7

при формировании информационного контента как ресурса и как продукта должны учитываться две позиции: как позиция потребителя информации (заказчика, покупателя), которому требуется информация определенной направленности, так и позиция собственника, в том числе производителя информационного ресурса в силу специального наполнения информационного контента как продукта.

Под корпоративной информационной инфраструктурой понимается совокупность программно-технических средств и организационно-административных мероприятий, обеспечивающих в совокупности безопасную обработку данных внутри корпорации, а также адекватные возможности по обмену информацией с внешними организациями. Однако, учитывая то, информационная инфраструктура обладает большим и разнообразным набором компонент, имеющих различные формы как материальные, так и нематериальные, то состав информационной инфраструктуры необходимо дополнить информационным контентом {Web-сайты, электронную почту сотрудников предприятия, клиентские базы данных и т.д.).

На основании анализа информационной инфраструктуры промышленного предприятия можно выделить следующие основные принципы ее функционирования:

интегрированность (комплексность, целостность);

системность;

гибкость (адаптируемость);

масштабируемость;

непрерывность функционирования;

непрерывность развития;

защищенность от информационных угроз;

соблюдение принципа стандартизации.

В России развитие компаний с распределенным типом управления связывают с возможностями использования технологии терминального доступа. Наибольший эффект от использования этой технологии достигается в условиях географической распределенности организационной структуры и рассредоточенности баз анализируемых данных, при медленных и недостаточных каналах связи с удаленными филиалами, а также в условиях, когда основная часть пользователей работает с задачами, требующими большой вычислительной мощности, или запускает несколько приложений одновременно. При использовании терминального доступа предполагается установка в центральном офисе компании терминальных серверов, на которых концентрируются все пользовательские приложения и базы данных. Пользователь, где бы он ни находился, при помощи любых средств и каналов связи подключается к терминальному серверу и получает доступ ко всем приложениям, необходимым ему для работы. Рабочее место становится виртуальным. Технологии универсального доступа позволяют оптимально организовать и использовать все имеющиеся ресурсы компании. Если учесть прочиеаа преимуществаа технологииаа терминальногоаа доступ (эффективная

работа с филиалами, сокращение совокупной стоимости владения инфраструктурой, высокая защищенность ресурсов и надежность транзакций, отказоустойчивость, возможность работы на каналах с низкой пропускной способностью и др.), то можно рассматривать такую технологию в дополнение к Internetи средствам коллективной работы, как техническую составляющую будущих российских виртуальных предприятий.

Одной из основных задач корпоративной системы информационной безопасности является обеспечение гарантий достоверности информации, или, говоря другими словами, гарантий доверительности информационного сервиса корпоративных информационных систем.

Обеспечение информационной безопасности носит комплексный характер и предполагает необходимость сочетания законодательных, организационных и программно-технических мер. Под информационной безопасностью понимается защищенность информационных активов, как части инфраструктуры корпорации, от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба собственникам или пользователям информационных активов как части поддерживающей инфраструктуры.

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее эффективные средства обеспечения безопасности.

В результате развития предприятий распределенного типа, функционирующих на базе использования компьютерных сетей, становится необходимым разделение угроз, специфичных для распределенных и локальных вычислительных систем (рис.1).

Классификация угроз информационной безопасности распределенных вычислительных систем (удаленные атаки на инфраструктуру и протоколы сети) представлены в табл. 1.

9

В связи с этим представляется возможным ввести понятие типовой атаки. Под типовой удаленной атакой понимается удаленное информационное разрушающее или иное воздействие, осуществляемое программно по каналам связи и характерное для любой распределенной вычислительной системы.

Таблица 1

Классификация угроз информационной безопасности распределенных вычислительных систем

Признаки классификации |

Значения признака |

|

1 .По характеру воздействия |

1.1.аа Пассивное 1.2.аа Активное |

|

2.По цели воздействия |

2.1.аа Нарушение конфиденциальности информации или ресурсов 2.2.аа Нарушение целостности информации 2.3.аа Нарушение работоспособности системы (доступности) |

|

З.По условию начала осуществления воздействия |

3.1. Атака по запросу от атакуемого объекта 3.2. Атака по наступлению ожидаемого события на атакуемом объекте 3.3.аа Безусловная атака |

|

4.По наличию обратной связи с атакуемым объектом |

4.1.аа С обратной связью 4.2.аа Без обратной связи |

|

5.По расположению субъекта атаки относительно атакуемого объекта |

5.1.аа Внутрисегментное 5.2.аа Межсегментное |

|

6.По уровню эталонной модели ISO/OSI, на котором осуществляется воздействие |

6.1.аа Физический 6.2.аа Канальный 6.3.аа Сетевой 6.4.аа Транспортный |

6.5.аа Сеансовый 6.6. Представительный 6.7.аа Прикладной |

На основе проведенного анализа типовых удаленных атак, причин удавшихся атак на распределенную систему можно выделить следующие виды угроз информационной безопасности предприятий распределенного типа:

- угроза несанкционированного доступа;

- угроза анализа сетевого трафика;

- угроза удаленного администрирования;

- угроза подмены доверенного объекта или субъекта распределенной вычислительной системы;

- угроза внедрения в распределенную вычислительную систему ложного объекта путем навязывания ложного маршрута;

- угроза внедрения в распределенную вычислительную систему ложного объекта путем использования недостатков алгоритмов удаленного поиска;

- угроза отказа в обслуживании;

10

- угроза нарушения целостности;

- угроза проникновения вредоносных разрушающих программ (компьютерных вирусов);

10)а угроза от инсайдеров (несанкционированные действия

нарушителей из числа сотрудников компаний).

Перечисленные угрозы являются исходными для формирования системы исходных данных, используемых для дальнейшей оценки и оптимизации системы информационной безопасности.

Во втором разделе, в соответствии с формальным представлением выделенных типов угроз разработана модель формирования системы исходных данных для оценки и оптимизации системы информационной безопасности, а также математическая модель оценки эффективности этой системы. В данном разделе предложены алгоритмы оптимизации системы, применение которых основывается на результатах формирования системы исходных данных.

В основу методологии формирования системы исходных данных может быть положена совокупность статистических моделей и эвристических методов. Информационная ситуация при ранжировании объектов предприятия по приоритетности защиты в общем виде укладывается в следующую схему. Имеется т объектов (филиалов, подразделений) предприятия, представляющих собой сложную организационно-техническую систему. При этом вся совокупность объектов сама может рассматриваться как система, на которую воздействует некоторое множество негативных факторов (возможных угроз). С позиции учета одного фактора, его влияние на защищенность может быть оценено рангом (порядковым номером, который получает каждый объект при расстановке их в порядке опасности данного фактора). В целом при таком анализе не может быть надежных способов контроля полноты учета всех угроз, определяющих вес или приоритетность защиты объектов предприятия. Однако, если ввести в рассмотрение все наиболее значимые угрозы, то достаточно надежными статистическими методами можно отделить закономерную составляющую, определяющую приоритетность того или иного объекта с точки зрения защиты, от случайной, обусловленной неполнотой учета всех возможных угроз и ошибками эвристических методов формирования ранговых последовательностей.

В общем случае ранговых последовательностей, соответствующих числу возможных угроз, будет п. Тогда морфологическое пространство может быть представлено в виде матрицы (табл.2).

Таблица 2 Морфологическое пространство

Pci |

Pct |

Pc |

||||

Ri |

Rn |

Ru |

Rml |

Pi |

||

R, |

Ri, |

RД |

чщ |

p, |

||

11

RД |

Rin |

Rtn |

t\mn |

Pn |

Вес 7-ой характеристики (ранговой последовательности, характеризующий определенную угрозу) в общем случае неизвестен. Действительно, в зависимости от конкретных условий, в которых работает подразделение предприятия, наличия информации того или иного уровня конфиденциальности, степени возможности реализации того или иного вида угроз, значимость этих угроз может меняться. В условиях объективно существующей неопределенности необходимо провести ранжирование (установить кортеж предпочтения) введенных в рассмотрение объектов предприятия. Очевидно, что решение этой задачи предшествует решению задач оценки эффективности и оптимизации системы информационной безопасности.

Ранжирование объектов представляется целесообразным проводить на основе обобщенного показателя (оценочного функционала), основанного на критерии Байеса:

^=Ё^л> 1=т^>а)

где Щ - ранг (значимость) z-ой угрозы для j-го филиала,

Рj- вес7-ой ранговой последовательности. Используя показатель (1), можно установить порядок приоритетности защиты всех объектов предприятия. Не нарушая общности рассуждений, символически это можно записать в следующем виде:

Рс*фРс,ф...фРс|.ф...фРс|Я.аа (2)

При этом очевидно

Wk<Wt<...<Wi<...<Wm.

Для корректного сравнения объектов предприятия, основанного на критерии Байеса, необходимо рассмотреть возможные модели расчета весовых коэффициентов, которые в данном случае позволяют приписать вес тому или иному объекту.

Если имеется п ранговых последовательностей Щ (]=1, 2, ..., п), то для них может быть введена в рассмотрение одна из мер детализации учета соответствующих угроз по всей системе объектов Рс/1=1, 2, ..., m),

А = max R - min R .(3)

ii

Если в качестве рангов принять целые числа в интервале [1, 10], то

А = maxRtl-1.

г

Если для рассматриваемой меры справедливо

>4>->4> -^4.

то этим неравенствам можно поставить в соответствие простое отношение порядка предпочтения

Рс,фРс2ф...фРс,ф...фРСя1.аа (4)

12

Известно, что количественную оценку степени предпочтения (4) дают

оценки Фишборна

?аа 2(n-j + l) . Ч

Pj=------------- -, J=l,n.(5)

п(п + 1)а JК)

Очевидно, что эти оценки можно использовать в качестве весовых коэффициентов. Следовательно, ранжировав ранговые последовательности с помощью меры (3), можно определить весовые коэффициенты, рассчитать показатель (1) и упорядочить объекты предприятия по приоритетности защиты.

Однако следует заметить, что оценки Фишборна предполагают строгое упорядочение ранговых последовательностей вида (4). В реальной же ситуации некоторые угрозы могут иметь одинаковую важность для нескольких объектов. Поэтому представляется целесообразным ввести в рассмотрение модифицированные оценки, аналогичные оценкам Фишборна, при ограничениях, допускающих равенство мер А/ для некоторых ранговых последовательностей. Тогда можно записать

...., <Л. =Л. ,=... = А. , <А , ,..., (6)

жжж^j-1Ч^jJ+lJ+kЧ ^j+k+1 ХХХ'а V"/

где каа -аа степень кратностиаа ранговыхаа последовательностей при их упорядоченности по мере А/. В этом случае совокупности мер А/ можно поставить в соответствие упорядоченную по степени предпочтения систему ранговых последовательностей

... (..., РсД) ф РС](Рс]+1, ...,Рс]+к) ф Рс]+к+1(Рс]+к+2)(7)

Такая символическая запись означает, что j, j+l, ..., j+kугрозы при ранжировании объектов предприятия имеют одинаковый ранг важности и больший, 4QMj'+k+lи т.д., и меньший, чем у-7 и т.д. Количественная оценка предпочтения (7) имеет вид:

h = n-J+1,8)

S

гдеа S^k/n-j + 1);аа 1 = п-?Ь-1)

j=ij=i

Нетрудно заметить, что зависимость (8) является обобщением (модификацией) зависимости (5) и вырождается в нее при kj=l (j=l, 2, ..., п).

Получив весовые коэффициент угроз, можно рассчитать коэффициент защищенности отдельного филиала (подразделения) предприятия Къ из следующего выражения

Kb = YuPibrib,(9)

где Nb- количество наиболее вероятных информационных угроз;

щ - коэффициент защищенности b-ого филиала от / -ой угрозы;

Р,ъ- весовой коэффициент / -ой угрозы.

При этом вероятность защиты информационного актива от / -ой угрозы rtопределяется выражением

13

П=^(Ю)

где G3i- количество отраженных атак /-ого вида угроз;

Gt- количество всех атак /-ого вида угроз;

Оценка математического ожидания количества атак на филиал / -го вида угроз может быть получена из выражения:

Gib=^ibtb^С11)

гдеаа А^-интенсивностьаа поток атакаа /-гоаа вид угрозаа н b-ыиаа филиал

(/ е Nb\ для / g NbXib= 0; h- время использования защищаемых информационных активов в Ь-ом

филиале. Количество пропущенных атак определяется выражениями:

ть=^ь(ь(1-п)(12)

Gm= И^ъЫ-п)(13)

ieNb

Gn= ZPbаа Z^ft(l-'l-)а (14)

beBieNb

гдеа Gjjjb- количество пропущенных атак / -го вида угроз на b-ът филиал;

Gjjb- количество пропущенных атак всех видов угроз на b-ыи филиал;

Gjj- количество пропущенных атак всех видов угроз по всем филиалам

предприятия. В - количество филиалов предприятия; рь-а вероятностьа нахожденияа (получения)а защищаемых

информационных активов в b-ом филиале. Для оценки параметра ръ целесообразно воспользоваться нахождением структурного ранга каждогоа филиала ва иерархии предприятия,а который определяется непосредственно из графа структуры.

Еслиа количествоа всейа совокупностиа атак наа предприятиеа описать выражением

G=а YPbаа I^'ft, (15)

beB ieNb

тоаа коэффициента защищенностиа предприятияа К можетаа бытьаа найдена из следующего выражения:

1а1Лл(1-^)

# = 1-*%^*аа ------------- ----------------------------- (16)

ЬеВа ieNb

Предотвращенныеаа потериаа отаа незащищенностиаа предприятия определяются из формул:

Lm=VmKmL(IV)

L= Y.Lm(18)

даеМ14

гдеа М - множество наиболее значимых, критичных с точки зрения потерь, филиалов предприятия; Lm- предотвращенные потери от незащищенности т - го филиала; vm-аа частота использования защищаемых информационных активов в

т - том филиале за период; 1та - разовые предотвращенные потери от незащищенности т - го

филиала;

Кт - коэффициент защищенности т - го филиала.

Формирование множества М возможно на основе системы исходных данных. Используя экстремальные оценки вида (5) можно разбить кортеж приоритетности филиалов на три группы: 15% от общего числа будут составлять наиболее значимые филиалы, 35% - средние филиалы и 50% -менее критичные с точки зрения потерь филиалы.

Тогда показатель эффективности системы информационной безопасности определиться из выражения:

Q=X-(19)

где Lz- совокупные затраты на создание и эксплуатацию системы информационной безопасности.

Для оценки параметра Lzможно воспользоваться методикой расчета совокупной стоимости владения.

В целом методика совокупной стоимости владения компании GartnerGroupпозволяет:

получить адекватную информацию о совокупной стоимости владения корпоративной системы информационной безопасности;

сравнить подразделения компании, как между собой, так и с аналогичными подразделениями других предприятий в данной отрасли;

оптимизировать инвестиции на информационную безопасность компании с учетом реального значения показателя совокупной стоимости владения.

Для решения задачи оптимизации представляется целесообразным рассмотреть три критерия выбора варианта системы информационной безопасности при условии, когда вероятности возможных вариантов обстановки (будущих условий функционирования) неизвестны, но существуют некоторые принципы подхода к оценке результатов выбора.

Во-первых, может потребоваться гарантия того, что выигрыш в любых условиях окажется не меньше, чем наибольший возможный в худших условиях. Это линия поведения по принципу рассчитывай на худшее. Оптимальным решением в данном случае будет то, для которого выигрыш окажется максимальным из минимальных при различных вариантах обстановки (максиминный критерий Валь да), т.е.

S* : maxj min \qt] ) Lа (20)

15

где S- оптимальный вариант системы информационной безопасности;

qtjа -аа нормированныйаа показательаа эффективностиаа /-гоаа вариант при функционировании в^-том варианте обстановки.

Во-вторых, может иметь место требование в любых условиях избежать большого риска. Здесь оптимальным решением будет то, для которого риск, максимальный при различных вариантах обстановки, окажется минимальным (минимаксный критерий Сэвиджа), т.е.

S* :minjmax(/?!y)L (21)

где Ру - величина риска (возможной потери эффективности).

В-третьих, может потребоваться остановиться между линией поведения рассчитывай на худшее и линией рассчитывай на лучшее. В этом случае оптимальным решением будет то, для которого окажется максимальным показатель Г (критерий пессимизма-оптимизма Гурвица):

Г=к mm{pij} + (1 -к) тах{рь},(22)

где к - коэффициент, выбираемы в интервале [0, 1] (при к=0 - иния поведения в расчете на лучшее, при к=1 Ч иния поведения в расчете на худшее).

Анализ критериев (20), (21), (22) показал, что их использование необходимо проводить в соответствии с системой исходных данных. Иными словами, создавая (модернизируя) систему информационной безопасности конкретного филиала предприятия, как составную часть общей системы, необходимо учитывать приоритетность защиты данного филиала, что отражено в системе исходных данных в виде кортежа приоритетности. Как было показано выше, весь кортеж можно разбить на три неравные группы: 15% от общего числа будут составлять наиболее значимые филиалы, 35% -средние филиалы и 50% - менее критичные с точки зрения потерь филиалы. Для первой группы наиболее целесообразно использовать критерий (20), для второй - (22), для третьей - (21).

В третьем разделе разработана имитационная модель функционирования системы информационной безопасности, в качестве практических рекомендаций приведена общая схема синтеза ее возможных вариантов, на примере показан порядок обоснования оптимального варианта.

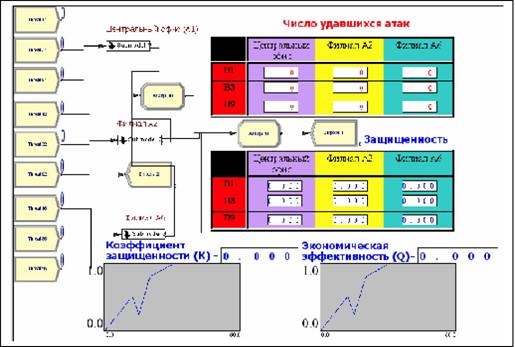

Имитационная модель предназначена для комплексной оценки предполагаемых к использованию мер и средств защиты информации предприятия. Данная модель реализует имитацию атак на информационную инфраструктуру предприятия распределенного типа. Имитационная модель реализована в системе Arena8.0 Professional. Общий вид модели в исходном состоянии показан на рис.2.

Попытки возможных атак имитируются в виде дискретно поступающих транзактов, целью которых является захват некоторого информационного ресурса. Такими ресурсами могут быть бухгалтерские, коммерческие, финансовые элементы информации, документы планирования, а также информация, циркулирующая в сети организации.

16

Совокупность поступающих транзактов создает входные потоки попыток атак на объекты защиты с заданными интенсивностями При этом существенными свойствами потоков являются:

тип источника атаки;

время поступления транзактов-атак, подчиняющееся заданному закону распределения;

максимально возможное число атак;

время поступления первого транзакта-атаки;

число одновременно поступающих транзактов-атак.

Рис. 2. Общий вид имитационной модели в исходном состоянии.

Основными выходными параметрами модели являются:

число удавшихся попыток атак на информационную инфраструктуру;

коэффициент защищенности, как отдельного филиала, так и предприятия в целом;

комплексный показатель экономической эффективности, отражающий соотношения возможного ущерба и затрат на реализацию конкретных технических и программных средств, а также организационных мероприятий защиты.

Основные ограничения и допущения, принятые в модели:

предполагается, что возможны только наиболее значимые угрозы

(несанкционированныйа доступаа каа информации,а удаленное

администрирование, проникновение вредоносных разрушающих программ);

каждая атака может иметь целью любой информационный ресурс или их комбинацию;

потоки транзактов-атак являются пуассоновскими с известными законами распределения времени между двумя транзактами потока;

17

ущерб от одноразового захвата информационного ресурса является случайной величиной с известным законом распределения;

предполагается, что известны все характеристики средств защиты, что дает возможность оценить вероятность предотвращения атаки того или иного типа;

стоимость всех программно-аппаратных средств является известной величиной.

Разработанная имитационная модель позволяет:

оценить состояние информационной безопасности, как по отдельным объектам предприятия, так и в целом;

проанализировать соотношение возможных угроз;

оценить возможности конкретных средств и мер защиты от конкретных угроз;

рассчитать статистические параметры показателя эффективности (оценку математического ожидания и доверительные интервалы);

проследить характер изменения оцениваемых параметров, как в переходном, так и в установившемся режимах;

устанавливать регрессионные зависимости между интересующими параметрами модели;

оценитьаа возможныйаа положительныйаа эффектаа приаа использовании различных систем информационной безопасности.

В табл.3 приведены возможные распределения, а также стоимости приобретения и эксплуатации различных вариантов реализации системы информационной безопасности.

Таблица 3

Характеристики вариантов системы информационной безопасности (распределения вероятности защиты и стоимость)

Варианты СИБ |

Несанкциониров анный доступ к информации |

Удаленное администрирова ние |

Проникновение вредоносных разрушающих программ |

Стоимо сть приобр етения, у.е. |

Стоимо сть эксплуа тации, у.е./мес |

1-й вариант Symantec Enterprise Security |

NORM(0.95, 0.01) |

TRIA(0.7, 0.9,0.95) |

UNIF(0.8,0.95) |

2963 |

300 |

2-й вариант Cisco Systems (FIX) |

NORM(0.9, 0.1) |

TRIA(0.6, 0.8, 0.9) |

UNIF(0.7,0.9) |

3800 |

400 |

3-й вариант Secure Computing Sidewinder |

NORM(0.89, 0.01) |

TRIA(0.7, 0.9, 0.95) |

UNIF(0.8,0.95) |

2769 |

300 |

18

Примечания:аа 1.а Законы распределения вероятности приведены в обозначениях Arena. 2. Цены на программно-аппаратные средства приведены с учетом работы 50 пользователей, проведения настроечных, диагностических и профилактических работ.

Используя данные табл.3, рассчитав возможные интенсивности поступления транзактов атак, получены результаты, которые сведены в табл.4.

Таблица 4

Результаты моделирования вариантов СИБ (средние значения по всему эксперименту для установившегося режима)

Варианты СИБ |

Коэффициент защищенности (К) |

Показатель экономической эффективности (Q) |

1-й вариант |

0,901 |

0,567 |

2-й вариант |

0,935 |

0,437 |

3-й вариант |

0,879 |

0,398 |

Вследствие того, что рассматривались объекты предприятия, обладающие наивысшим приоритетом защиты, в данном случае для выбора оптимального варианта наиболее целесообразно использовать критерий Валь да (20). В соответствии с этим критерием, учитывая, что рассматривался только один вариант обстановки, соответствующий наиболее значимым угрозам, оптимальным является 1-й вариант. Существенно, что данный вариант оказался лучшим, несмотря на то, что по коэффициенту защищенности второй вариант доминирует над остальными. Это явилось следствием специфики построения показателя эффективности, который учитывает не абсолютный, а относительный эффект от внедрения того или иного варианта системы информационной безопасности с учетом всех затрат на его реализацию.

III. Основные результаты исследования

Выполненная диссертационная работа направлена на развитие теории и практики создания систем информационной безопасности на предприятиях распределенного типа. К наиболее значимым полученным научным результатам следует отнести:

разработанную модель формирования системы исходных данных для оценки и оптимизации системы информационной безопасности, учитывающая неравнозначность как самих угроз, так приоритетность подразделений предприятия с точки зрения защиты;

разработанную математическую модель оценки эффективности функционирования системы информационной безопасности, позволяющая оценивать полезный эффект от применения тех или иных средств и мер

19

защиты с учетом всех затрат как для отдельных подразделений, так и для всего предприятия в целом;

построенную имитационную модель, обеспечивающая комплексную статистическую оценку всей системы информационной безопасности, получение показателей эффективности, обработку выходных статистических данных для последующей оптимизации системы по результатам моделирования;

полученные научно-практические результаты применения алгоритмов оптимизации системы информационной безопасности с учетом значимости того или иного филиала с точки зрения защиты.

IV. Перечень работ, опубликованных автором по теме диссертации

- Тараторин Д.И. Формирование системы исходных данных для оценки и оптимизации системы информационной безопасности // Вестник ИНЖЭКОНа. Вып. 3(12) - СПб.: СПбГИЭУ, 2006. - 0,4 п.л.

- Тараторин Д.И. Анализ тенденций развития и использования распределенных вычислительных систем. //Современные проблемы прикладной информатики: II научно-практическая конференция 23-25 мая 2006 г.: Сб. науч. трудов- СПб.: СПбГУВК, 2006. - 0,3 п.л.

- Тараторин Д.И. Анализ угроз информационной безопасности на предприятиях распределенного типа// Проектирование информационных систем. СПб.: СПбГИЭУ, 2006.- 0,4 п.л.

- Тараторин Д.И. Разработка математической модели оценки эффективности системы информационной безопасности предприятия распределенного типа // Сб.науч. ст. асп. СПбГИЭУ. Вып.16. - СПб.: СПбГИЭУ, 2006. - 0,3 п.л.

- Тараторин Д.И., Стельмашонок Е.В. Основные подходы к построению системы информационной безопасности на предприятии распределенного типа //Сб. докладов межвузовской научно-практической конференции Проблемы вступления России в ВТО - современное состояние и перспективы -СПб.: СПбГУНиПТ, 2006. - 0,4 п.л./0,2 п.л.

Авторефераты по темам >>

Авторефераты по экономике

Авторефераты по темам >>

Авторефераты по экономике