Все авторефераты - Беларусь

Все авторефераты - Беларусь

Архивные справочники

Архивные справочники

Обеспечение безопасного доступа к внешним информационным ресурсам в корпоративных образовательных сетях по специальности л05.13.19 - методы и системы защиты информации, информационная безопасность

Автореферат диссертации

БЕЛОРУССКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ

УДК: 004.732.056.52 (043.3)

Се Цзиньбао

ОБЕСПЕЧЕНИЕ БЕЗОПАСНОГО ДОСТУПА

К ВНЕШНИМ ИНФОРМАЦИОННЫМ РЕСУРСАМ

В КОРПОРАТИВНЫХ ОБРАЗОВАТЕЛЬНЫХ СЕТЯХ

АВТОРЕФЕРАТ

диссертации на соискание ученой степени кандидата технических наук

по специальности 05.13.19 Ч методы и системы защиты информации,

информационная безопасность

Минск, 2012

Работа выполнена в Белорусском государственном университете.

НАУЧНЫЙ РУКОВОДИТЕЛЬ -

ВОРОТНИЦКИЙ Юрий Иосифович,

кандидат физико-математических наук, доцент, заведующий кафедрой телекоммуникаций и иннформационных технологий Белорусского государственного университета.

ОФИЦИАЛЬНЫЕ ОППОНЕНТЫ:

ГОЛЕНКОВ Владимир Васильевич,

доктор технических наук, профессор, завендующий кафедрой интеллектуальных инфорнмационных технологий УО Белорусский гонсударственный университет информатики и рандиоэлектроники;

КОСТЕВИЧ Андрей Леонидович,

кандидат физико-математических наук, заведующий научно-исследовательской лабонраторией компьютерной безопасности учрежндения Белорусского государственного универнситета Научно-исследовательский институт прикладных проблем математики и информантики.

ОППОНИРУЮЩАЯ ОРГАНИЗАЦИЯ - Научно-производственное республиканское

унитарное предприятие Научно-исследовательский институт техннической защиты информации.

Защита состоится 24 февраля 2012 года в 10.00 часов на заседании совета по защите диссертаций Д 02.01.02 при Белорусском государственном университенте (220030 Минск, ул.Ленинградская 8, корпус юридического факультета, ауд. 407). Телефон ученого секретаря 209-57-09.

С диссертацией можно ознакомиться в Фундаментальной библиотеке Белоруснского государственного университета.

Автореферат разослан л19 января 2012 года.

Ученый секретарь совета

по защите диссертаций

кандидат физ.-мат. наук доцента Е.С. Чеб

1

ВВЕДЕНИЕ

Инновационный путь развития информационных технологий является официально признанным национальным приоритетом Республики Беларусь, а информатизация образования - одним из ключевых направлений Стратегии развития информационного общества в Республике Беларусь на период до 2015 года, также национальных Стратегий практически всех развитых стран. В то же время, проблема безопасного использования информационных ресурсов (ИР) сети Интернет становится более актуальной в связи с широкомасштабным иснпользованием информационных технологий в системе образования. Одно из направлений решения этой проблемы - ограничение доступа к нежелательным ИР при доступе из корпоративных образовательных сетей (КОС). Под нежелантельными ресурсами следует понимать ИР, которые могут нанести вред пронграммно-аппаратным средствам пользователя или оказать нежелательное возндействие на самого пользователя.

В Республике Беларусь требование ограничения доступа к нежелательнным ИР из образовательных сетей закреплено законодательно Указом Презиндента Республики Беларусь от 1 февраля 2010 г. № 60 О мерах по совершенстнвованию использования национального сегмента сети Интернет. Этот Указ обязывает операторов, предоставляющих доступ в Интернет образовательным учреждениям, ограничивать доступ из образовательных сетей к нежелательной информации путем фильтрации по спискам, обновляемым в установленном понрядке.

Экспоненциальный рост объема ИР в сети Интернет и особенности аудинторий КОС позволяют рассматривать фильтрацию по спискам лишь как первый этап построения системы безопасного доступа к внешним ИР из этих сетей. На следующем этапе целесообразно использовать методы, основанные на автомантизированной классификации ИР с учетом частоты обращения к ним пользовантелей. Известные решения такого класса предполагают автоматизированную классификацию ИР в режиме реального времени, и их реализация требует сунщественных затрат.

В работе выполнен анализ угроз информационной безопасности КОС, на основе чего предлагается комплекс мероприятий по организации безопасного доступа к внешним ИР. В основе этого комплекса лежит разработанный метод автоматизированного ограничения доступа к веб-ресурсам. Требуемые для его реализации программные и технические средства обладают невысокой стоимонстью, легко масштабируются в условиях быстрого роста объема и постоянной модификации ИР в Интернет, не загружают внешние каналы КОС в период иннтенсивной работы пользователей.

2

ОБЩАЯ ХАРАКТЕРИСТИКА РАБОТЫ

Связь работы с крупными научными программами и темами

Тема диссертации соответствует направлению 5.3 Информационные ренсурсы и сервисы, в том числе электронные библиотеки, интерактивные элекнтронные услуги, системы электронной торговли, информационно-аналитические и справочные системы, программно-аппаратные средства теленмедицины и дистанционного обучения Перечня приоритетных направлений фундаментальных и прикладных научных исследований РБ на 2011-2015 гг., утвержденного Постановлением Совета Министров РБ № 585 от 19.04.2010. Работа выполнялась на кафедре телекоммуникаций и информационных технонлогий Белорусского государственного университета в рамках проекта Разранботать концепцию построения и развития отраслевой информационной среды системы образования (ОИССО), техническое задание на создание телекоммунникационной инфраструктуры ОИССО, систему управления данными объектов ОИССО программы Комплексная информатизация системы образования РБ на 2007-2010 годы (2007-2010 гг., № ГР 20073580) и НИОКР Организация доступа научных и образовательных организаций Республики Беларусь к межндународным научно-техническим ресурсам посредством НИКС (2008-2011 гг., № ГР 20082052, 20091994, 20103053).

Цель и задачи исследования

Целью диссертационной работы является разработка механизмов повыншения безопасности доступа к внешним информационным ресурсам из корпонративных образовательных сетей с учетом характерных для них угроз безопаснности, а также особенностей контингента пользователей, политик безопаснонсти, архитектурных решений, ресурсного обеспечения.

Исходя из поставленной цели, в диссертационной работе решаются слендующие задачи:

- Выполнить анализ основных угроз информационной безопасности в образовательных сетях и провести классификацию нежелательных ИР.

- Разработать метод ограничения доступа к нежелательным информацинонным ресурсам в образовательных сетях.

- Разработать алгоритмы, позволяющие осуществлять сканирование вебнстраниц, поиск прямых соединений и загрузку файлов для дальнейшего анализа потенциально вредоносного кода на сайтах.

- Разработать алгоритм идентификации нежелательных информационнных ресурсов на сайтах.

- Разработать архитектуру и программные средства системы ограниченния доступа к нежелательным информационным ресурсам в образовательных сетях.

3

Объектом исследования являются корпоративные научно-образовательные сети.

Предметом исследования являются методы и алгоритмы идентификации нежелательных информационных ресурсов и ограничения доступа к ним.

Положения, выносимые на защиту

- Метод ограничения доступа к нежелательным ресурсам Интернет-сайтов, основанный на динамическом формировании списков доступа к инфорнмационным ресурсам путем их отложенной классификации. Данный метод понзволяет динамически формировать списки доступа к ИР на основе анализа их контента с учетом частоты посещений и контингента пользователей, не замеднляя доступ пользователей к Интернет-сайтам и не используя специализированнное дорогостоящее оборудование.

- Алгоритм анализа внешних соединений на Интернет-сайтах, основаннный на сканировании веб-страниц с заданной глубиной поиска на предмет нанличия соединений, позволяющих загружать на компьютер пользователя неженлательный контент и вредоносные файлы, и осуществляющий подготовку иснходных данных для дальнейшего распознавания нежелательного содержимого и формирования списков доступа.

- Алгоритм распознавания нежелательных текстов методом опорных векторов, использующий способ обучения, основанный на предположении о вероятностном совпадении класса выборки с классом ее ближайшего соседа и исключении выборок, класс которых отличается от класса соседей, что повыншает качество и скорость распознавания.

- Архитектура программного комплекса ограничения доступа к нежелантельным информационным ресурсам, основанная на динамическом формированнии списков ограничения доступа на прокси-сервере корпоративной образовантельной сети.

ичный вклад соискателя

Результаты диссертационной работы, сформулированные в защищаемых положениях и выводах, отражают личный вклад соискателя. Из совместно опубликованных работ в диссертацию вошли результаты, полученные автором лично. Научный руководитель Ю.И. Воротницкий принимал участие в выборе темы, постановке задач и обсуждении полученных результатов.

Апробация результатов диссертации

Основные результаты диссертации докладывались и обсуждались на слендующих конференциях:

1.а Шестая международная конференция Управление информационными

ресурсами г. Минск, Беларусь, 2008 г.;

2.аа Международная конференция-форум Информационные системы и

технологии (1ST 2009) г. Минск, Беларусь, 2009 г.;

4

3. XIV Международная конференция Комплексная защита информации

г. Могилев, Беларусь, 2009 г.;

4.а II Международная научно-практическая конференция Современные

информационные компьютерные технологии mcIT-2010 г. Гродно, Беларусь,

2010 г.

Основные результаты диссертации также докладывались на семинарах кафедры телекоммуникаций и информационных технологий, на объединенном научном семинаре кафедр телекоммуникаций и информационных технологий, информатики и компьютерных систем, интеллектуальных систем Белорусского государственного университета.

Опубликованность результатов диссертации

Основные научные результаты диссертации опубликованы в 11 научных работах. Из них 7 статей в научных журналах в соответствии с п. 18 Положения о присуждении ученых степеней и присвоении ученых званий в Республике Бенларусь (общим объемом 3,2 авторского листа), в том числе 3 статьи в зарубежнных научных журналах, а также 4 статьи в сборниках материалов научных коннференций.

Структура и объем диссертации

Диссертационная работа состоит из перечня условных обозначений, ввендения, общей характеристики работы, четырех глав, заключения, библиографинческого списка. Общий объем диссертации составляет 123 страницы, в том чиснле 26 рисунков на 19 страницах, 3 таблицы на 4 страницах. Библиографический список содержит 106 наименований, включая собственные публикации автора.

ОСНОВНОЕ СОДЕРЖАНИЕ ДИССЕРТАЦИИ

Во введении даны общее описание изучаемой проблематики и краткий обзор современного состояния исследований по теме, обоснованы актуальность и практическая значимость диссертационной работы. Сформулированы основнные принципы обеспечения безопасного доступа к внешним ИР из КОС и вынтекающие из них требования к построению систем ограничения доступа к ненжелательным ИР.

В первой главе проводится анализ и классификация угроз информационнной безопасности в КОС. Выделены основополагающие черты КОС и тенденнции их развития. Определены основные проблемы, связанные с обеспечением безопасного функционирования этих сетей. Дана общая характеристика угроз информационной безопасности и рассмотрены угрозы, которые влечет за собой доступ к нежелательным информационным ресурсам. Обоснована целесообразнность разработки комплексной системы обеспечения безопасного доступа к внешним информационным ресурсам, которая учитывала бы особенности и

5

тенденции развития КОС и особенности контингента пользователей образовантельных сетей, чувствительного к угрозам организационного и социально-психологического плана, в том числе направленным специально на детскую и юношескую аудиторию.

Исследованы основные характеристики угроз информационной безопаснности в образовательной сети и используемых при их реализации уязвимостей. Выделены и проанализированы основные группы уязвимостей, влияющих на состояние безопасности корпоративных образовательных сетей, и приведены рекомендации по противодействию этим угрозам и уязвимостям. Исходя из проведенного исследования угроз информационной безопасности в образовантельной сети, определены основные типы нежелательных ИР. Показано, что зандача ограничения доступа к нежелательным ИР в большинстве случаев сводитнся к ограничению доступа к определенным web-сайтам. Предложена классифинкация web-сайтов, которая основана на таких признаках, как характер угроз, конторые они несут, содержание ресурсов и способах их идентификации.

Вторая глава посвящена проблеме ограничения доступа к внешним ненжелательным ИР из КОС.

Исходя из классификации нежелательных ИР, проведенных в первой гланве, предложен комплекс технологий, которые целесообразно применять в КОС для ограничения доступа к различным типам нежелательным ИР.

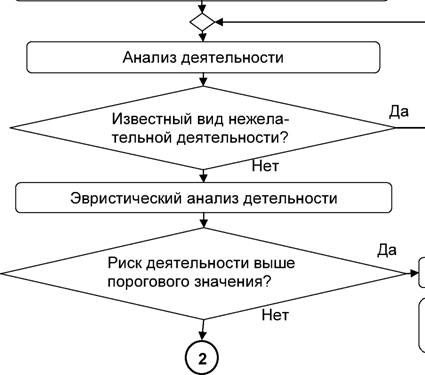

Рассматривается возможность управления доступом к ИР при помощи распространенного решения, основанного на иерархическом принципе ком-плексирования средств управления доступом к ресурсам Интернет (рисунок 1). Показано, что ограничение доступа к нежелательным ИР из КОС может быть обеспечено путем сочетания таких технологий как межсетевое экранирование, использование прокси-серверов, анализ аномальной деятельности с целью обннаружение вторжений, ограничение полосы пропускания, фильтрация на оснонве анализа содержания (контента), фильтрация на основании списков доступа. При этом одной из ключевых задач является формирование и использование актуальных списков ограничения доступа.

В работе предлагается метод ограничения доступа к нежелательным ренсурсам Интернет-сайтов, который основывается на следующем определении понятия риска доступа к нежелательному ИР в КОС.

Определение 1. Риском доступа Rt к нежелательному z-му ИР, отнесеннному к к- му классу ИР, будем называть величину, пропорциональную экснпертной оценке ущерба, наносимого нежелательным ИР данного вида КОС или личности пользователя Lk и числу обращений к данному ресурсу Р^ за заданный отрезок времени V.

Ri = PiLk(1)

6

По аналогии с классическим определением риска как произведения веронятности реализации угрозы на стоимость наносимого ущерба, данное определенние трактует риск как математическое ожидание величины возможного ущерба от доступа к нежелательному ИР. При этом величина ожидаемого ущерба опренделяется степенью воздействия ИР на личности пользователей, которая в свою очередь прямо пропорциональна числу пользователей, испытавших это воздейнствие. Исходя из этого, при построении метода ограничения доступа будем опираться на следующие положения:

- Фильтрация нежелательных ресурсов в соответствии с Указом Презиндента Республики Беларусь от 1 февраля 2010 г. № 60 проводится в соответстнвии с действующими нормативными документами на основании публикуемых в установленном порядке списков.

- Ограничение доступа к иным информационным ресурсам производится на основании специальных критериев, разрабатываемых оператором образовантельной сети (или крупным учреждением образования). Такими критериями, в частности, являются содержание ресурса и частота обращения к нему.

![]()

![]()

![]()

![]()

|

Управление трафиком

(ограничение URL, полосы

пропускания, скорости)

Интернет

Брандмауэр

![]()

![]()

![]()

|

Управление прокси (органичение по URL, приложению, протоколу, пользователю и группе)

Сервер прокси

![]()

![]()

![]()

![]()

|

Системное управление (по пользователю и группе протоколу и содержанию) |

Сетевое управление (по IP адресу)

Сервер аутентификации

Клиент и группа

Рисунок 1 - Иерархия средств управления доступом к ресурсам Интернет

7

- Доступ пользователей с частотой ниже заданной даже к потенциально нежелательному ресурсу является допустимым.

- Сканируются не единичные веб-страницы, а все связанные с ними ренсурсы (путем анализа имеющихся на странице соединений). Данный подход дополнительно позволяет в процессе сканирования ресурса находить наличие ссылок на вредоносные программы.

Автоматизированная классификация ресурсов производится на корпорантивном сервере клиента - владельца системы. Время классификации определянется предлагаемым методом, в основе которого лежит понятие отложенной классификации ресурса. При этом предполагается, что доступ пользователей с частотой ниже заданной даже к потенциально нежелательному ресурсу являетнся допустимым. Это позволяет избежать дорогостоящей классификации на ленту. Анализу и автоматизированной классификации подлежат только востребонванные ресурсы, то есть ресурсы, частота запросов пользователей к которым превысила заданное пороговое значение. Сканирование и анализ осуществлянются спустя некоторое время после превышения числа запросов порогового значения (в период минимальной загрузки внешних каналов).

Предлагаемый метод реализует схему динамического построения трех списков: черного, белого и серого. Ресурсы, находящиеся в черном списке запрещены для доступа. Белый список содержит проверенные разреншенные ресурсы. Серый список содержит ресурсы, которые хотя бы один раз были востребованы пользователями, но не прошли классификацию. Первонанчальное формирование и дальнейшая ручная корректировка черного спинска производится на основании официальной информации об адресах запренщенных ресурсов, предоставляемых уполномоченным государственным органном. Первоначальное содержание белого списка составляют рекомендованнные для использования ресурсы. Любой запрос ресурса, не относящегося к черному списку, удовлетворяется. В том случае, если этот ресурс не находитнся в белом списке, он помещается в серый список, где фиксируется колинчество запросов к этому ресурсу. Если частота запросов превышает некоторое пороговое значение, проводится автоматизированная классификация ресурса, на основании чего он попадает в черный или белый список.

Понятие нежелательного ИР не ограничивается непосредственным налинчием на web-странице контента, получение которого может быть вредно с точнки зрения восприятия пользователя. ИР в Интернет может являться нежелантельным, так как включает ссылки на файлы, содержащие вредоносные пронграммы. Нежелательным может быть и способ получения ресурсов (например, использование приложений файлового обмена и иных пиринговых приложенний). В дальнейшем, попытки получения ресурсов таким образом будем назынвать нежелательной деятельностью.

8

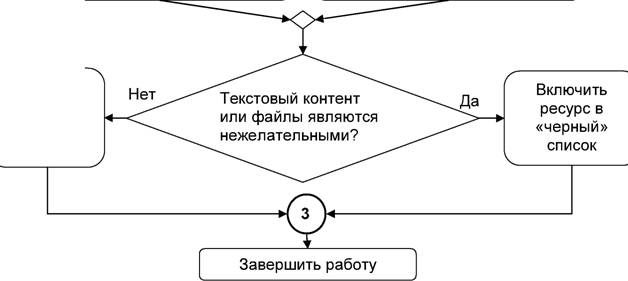

С учетом вышеизложенного предлагаемый метод можно описать слендующей граф-схемой (рисунки 2-3).

Поступление запроса пользователя на доступ к web-pecypcy

![]()

![]()

![]()

|

Разрешить доступ

Ф

Запретить доступ

![]()

Увеличить счетчик числа обращений к ресурсу на 1

Включить ресурс в серый список

![]()

![]()

|

Запретить доступ

Включить ресурс в черный список

ф

Рисунок 2 - Метод ограничения доступа. Этапы 1 и 2: фильтрация по

спискам и анализ деятельности

9

|

Асинхронный анализ web-страницы: сканирование соединений, вычленение текнстового контента, файлов прямых соединенний

![]()

![]()

![]()

![]() Классификация текстового контента на предмет принаднлежности к нежелательным

Классификация текстового контента на предмет принаднлежности к нежелательным

Анализ файлов на предмет

наличия вредоносных программ

с помощью антивирусного ПО

|

Включить ресурс в белый список |

Рисунок 3 - Метод ограничения доступа. Этап 3: динамическое формирование списков доступа

Белый и черный списки не должны оставаться неизменными, та как контент в Интернет меняется со временем. В работе предложен алгоритм понвторного сканирования, допускающий эффективное распараллеливание.

Таким образом, предложенный метод позволяет классифицировать тольнко те ресурсы, которые востребованы пользователями, а, следовательно, свянзанные с ними риски достаточно велики. Сбор информации и классификация

10

происходят в отложенном режиме, когда полоса пропускания и вычислительнные мощности КОС не загружены. Преимуществами данного метода являются незначительные задержки при доступе пользователей к ИР, низкая стоимость, отсутствие зависимости от поставщиков списков преклассифицированных ренсурсов. Недостатком метода является то, что он может допустить пользоватенлей к единично востребованным нежелательным ИР.

В третьей главе рассмотрены две ключевые задачи, которые вытекают из проблемы идентификации нежелательных web-ресурсов. Первая - анализ web-страниц с целью поиска нежелательного содержимого - вредоносного кода. Вторая - классификация текстового контента.

На основании проведенных исследований способов внедрения вредоноснного кода в web-ресурсы установлено, что одним из ключевых признаков внендрения вредоносного кода в код web-страницы является наличие внешних ссынлок и, следовательно, в основу идентификации потенциально опасных ресурсов должен быть положен метод анализа ссылок. В диссертации разработан алгонритм анализа web-страниц (рисунок 4), в рамках которого реализована процендура, позволяющая получить для дальнейшего анализа файлы программного кода, соединения с которыми имеются на web-странице. Данная процедура предполагает последовательное сканирование и анализ следующих элементов:

- поле Location заголовка HTTP, которое используется совместно с коданми возврата группы Зхх для автоматической переадресации HTTP-запроса;

- поле Refresh заголовка HTTP, которое используется для автоматиченской переадресации HTTP-запроса;

- тег HTML <meta http-equiv-'refresh" content="0; ml=http ://...">, испольнзуемый для автоматической переадресации HTTP-запроса;

- находящиеся на HTML-странице ссылки на объекты, автоматически зангружаемые при ее отображении в Интернет-обозревателе пользователя. Такие ссылки содержатся в тегах <img src="

- находящиеся на HTML-странице встроенные скрипты <script>.. </script>;

- находящиеся на HTML-странице текстовые области <textarea id="...">...</textarea>, которые могут использоваться злоумышленниками для хранения зашифрованных скриптов;

- тела скриптов, находящиеся в обработчиках событий onloadЧ'...", оп-mouseover-'..." и аналогичных.

- Проведен комплексный анализ предметной области, основных тенденнций развития КОС, а также анализ основных угроз и уязвимостей в образовантельных сетях, на его основе предложены классификация нежелательных ИР и основные способы идентификации этих ресурсов в зависимости от принадлежнности к тому или иному классу. Обоснован подход к обеспечению безопасного доступа к Интернет-ресурсам из КОС, основанный на ограничении доступа к нежелательным web-источникам [2, 3, 8].

- Предложен комплекс мероприятий по организации безопасного достунпа к Интернет из образовательных сетей, в основе которого лежит разработаннный метод ограничения доступа к нежелательным web-ресурсам. Метод позвонляет динамически формировать списки доступа к ИР на основе анализа их коннтента с учетом частоты посещений и контингента пользователей, не замедляя

- Разработан алгоритм анализа внешних соединений на web-страницах. Алгоритм позволяет осуществлять сканирование web-страниц с заданной глунбиной поиска и поиск нежелательных файлов путем анализа цепочек соединенний. Алгоритм обеспечивает сканирование Интернет-ресурса на предмет налинчия соединений, позволяющих загружать на компьютер пользователя вредонносные программы, и осуществляет подготовку исходных данных для дальннейшего распознавания нежелательного содержимого и формирования списков доступа [1, 5, 11].

- Предложен алгоритм метода опорных векторов для распознавания ненжелательных текстов. Алгоритм отличается способом обучения, основанном на предположении о вероятностном совпадении класса выборки с классом ее блинжайшего соседа и исключении выборок, класс которых отличается от класса соседей. Предложенный алгоритм классификации позволяет на 5-7% повысить точность распознавания при увеличении скорости выполнения вследствие сонкращения числа опорных векторов классификатора [7].

- Разработана архитектура программного комплекса ограничения достунпа к нежелательным информационным ресурсам, основанная на динамическом формировании списков ограничения доступа на прокси-сервере корпоративной образовательной сети. Для практической апробации предложенных метода и алгоритмов были разработаны программные средства системы ограничения доступа [6, 11].

- Varatnitsky, Y. Based on source code analysis detection method of web-based malicious code / Y. Varatnitsky, Jinbao Xie // J. of Computer & Information Technology. - 2010. - № 1-2. - P. 49-53.

- Воротницкий, Ю.И. Архитектуры программных систем ограничения доступа к нежелательным веб-ресурсам в образовательных сетях / Ю.И. Воротницкий, Цзиньбао Се // Информатизация образования. - 2010. -№4.-С. 54-63.

- Varatnitsky, Y. Web application vulnerability analysis and risk control / Y. Varatnitsky, Jinbao Xie // J. of Computer Applications and Software. - 2010. -№10.-P. 279-280,287.

- Varatnitsky, Y. Filtering system based on the cloud computing in Intranet / Y. Varatnitsky, Jinbao Xie // J. of China Science and Technology Information. -2010.-№10.-P. 71-73.

- Вьяль, Д.А. Распознавание вредоносных программ в процессе доступа к интернет-сайтам из научно-образовательных сетей / Д.А. Вьяль, Г.К. Резников, Цзиньбао Се // Информатизация образования. - 2010. - № 4. -С. 71-79.

- Воротницкий, Ю.И. Средства ограничения доступа из образовательных сетей к нежелательным веб-ресурсам / Ю.И. Воротницкий, Цзиньбао Се // Электроника-инфо. - 2011. - № 1. - С. 65-67.

- Се, Цзиньбао. Модернизированный алгоритм классификации на основе метода опорных векторов / Цзиньбао Се // Вестн. Бел. гос. ун-та. Серия 1, Финзика, математика, информатика. - 2011. - № 1. - С. 38-41.

- Се, Цзиньбао. Технологии и регулирование доступа в сеть Интернет в КНР / Цзиньбао Се // Управление информационными ресурсами: мат. шестой Междунар. науч.-практ. конф., Минск, 24 апр. 2008 г. / Акад. упр. при Презинденте Респ. Беларусь; редкол.: А.С. Гринберг [и др.]. - Минск, 2008. - С. 114-116.

- Воротницкий, Ю.И. Защита от доступа к нежелательным внешним иннформационным ресурсам в научно-образовательных компьютерных сетях / Ю.И. Воротницкий, Цзиньбао Се // Комплексная защита информации: мат. XIV Междунар. конф., Могилев, 19-22 мая 2009 г. / Рос.-белорус, журн. "Упр. защинтой информации" ; отв. ред. А. П. Леонов. - Могилев, 2009. - С. 70-71.

11

Занесение ресурса в черный список

Конец

Рисунок 4 - Алгоритм анализа web-страниц на наличие соединений

Разработанный в диссертации алгоритм был реализован в виде программнного сценария на языке Perl, который позволяет выполнять загрузку и анализ объектов, связанных с рассматриваемой HTTP-ссылкой, а также анализ загонловков HTTP и содержимого HTML-страниц.

12

Далее в диссертации рассматривается задача автоматической идентифинкации нежелательных web-страниц. Для решения этой задачи предлагается алнгоритм, основанный на методе опорных векторов. Алгоритм основывается на предположении, что класс отдельной выборки с высокой вероятностью совпандает с классом ее ближайшего соседа, поэтому исходная выборка может быть модифицирована таким образом, чтобы исключить выборки, класс которых отнличается от класса соседей. В некоторой области вблизи границы решения пронизводится поиск ближайшего соседа для каждой точки. Затем удаляются точки, класс которых отличается от класса ближайшего соседа, после чего определянются новые границы решения.

В качестве расстояния между двумя векторами, xt = (x/,xf,---,xf) и Xj = [xj, xj, ХжХ, х"), используется евклидова мера:

D(xifXj) = jT%=10cf-xfy<

(2)

Пустьаа признаковый набораа обучающихаа данныхаа есть

(х>У)>(х2>У2)г~,(xs>ys), xt к Rn, у к {1,-1}, = 1,2, Ч,s. Обучающие вынборки представлены в виде матрицы

TRSx(n+i) Ч [XY], X Ч

"*1" |

,у = |

У\ |

%S- |

[ys\ |

(3)

Последовательность действий предложенного алгоритма: Шаг 1. Вычисляется матрица расстояний Dsxs между точками исходной выборки:

для р от 1 до s { для q от р до s {

Ч il Dpq Ч L>qp Ч j |

\D(xp,xq) p=tq

со р = q

} } Шаг 2. Для каждой точки определяется индекс ее ближайшего соседа,

полученное значение помещается в вектор NN: для р от 1 до s { index ж= 1 min ж= Dpl для q от 2 до s { если Dpq < min { index ж= q

13

rain ХХ= Dpq

}

}

NNp = index

} Шаг 3. Удаление точек, класс которых отличается от класса ближайшего

соседа:

для р от 1 до s { если ур * уШр {

удалить точку с индексом р

} }

По завершении алгоритма доступны модернизированные обучающие вынборки TR'.

В вычислительном эксперименте были использованы пакет программного обеспечения Matlab S VM и база данных Ringnorm, которая содержит 7400 20-ти мерных выборок 2-х классов. В качестве ядра функции использовалось гауссонво ядро с параметрами а = 0.5 и С = 100. Первые 4000 выборок из базы иснпользовались для обучения, остальные 3400 выборок использовались для теснтирования алгоритма. Показано, что точность классификации при использованнии предложенного алгоритма повышается на 5-7% при объеме выборки от 500 до 5500 элементов. Количество опорных векторов при этом сокращается, в среднем, на 23%, что позволяет говорить о преимуществе предложенного алгонритма в скорости работы.

В четвертой главе описаны архитектура, особенности программной реанлизации программного комплекса ограничения доступа и результаты тестиронвания разработанных программных средств.

Предложенное архитектурное решение включает в себя следующие оснновные компоненты: прокси-сервер, анализатор журналов доступа, индексатор, классификатор, генератор правил доступа, базу данных. Прокси-сервер, с одной стороны предоставляет анализатору журналов доступа системы информацию о поступающих запросах, а с другой стороны, обеспечивает ограничение доступа на основе формируемых списков. Анализатор журналов доступа выполняет анализ журналов, ведущихся прокси-сервером, и извлекает из них информацию о том, какие пользователи к каким страницам запрашивали доступ за последнее время. Выделяется множество неизвестных страниц, классификацию которых необходимо произвести и подсчитать частоту доступа к ним. Индексатор осунществляет загрузку веб-страниц из внешней сети и представление этих страниц в виде вектора атрибутов. Классификатор реализует алгоритм классификации и классифицирует элементы, полученные индексатором. Генератор правил дос-

14

тупа обеспечивает формирование и обновление списков доступа на основании результатов классификации соответствующих web-страниц. В базе данных храннятся: список пользователей и параметры соответствующих каждому пользовантелю классификаторов, списки доступа, кеш страниц, который ведется индексантором, списки новых страниц, которых в данный момент необходимо прокласнсифицировать.

Программный модуль загрузки тестировался на персональном компьютенре с процессором Intel Core 2 Duo Е800, 4 Гб оперативной памяти, жестким диском SATA (скорость вращения 7200 об/мин.). Благодаря применению мнонгопоточной загрузки удалось достигнуть скорости загрузки ~10 000 странниц/час. Доступ в Интернет осуществлялся из сети БГУ (скорость внешнего каннала составляла 30 Мбит/с). Доля загрузок, завершившихся с ошибкой, составнляла около 20 % (сервер недоступен, невозможно определить кодировку отвента). Для тестирования эффективности классификатора, основанного на модинфицированном методе опорных векторов, был построен классификатор, позвонляющий распознавать страницы спортивной тематики. Для обучения использонвались 5800 страниц, отнесенных yandex к тематике спорт и полученных, как описано выше. После обучения классификатора, в качестве источника некласнсифицированных страниц использовался журнал доступа прокси-сервера БГУ. Исследования проводились в мае 2010 года. Из общего числа страниц, относянщихся к данной тематике (18 457) было автоматически верно классифицированно 81 % (14 951 страница). Из 194 564 страниц, не относящихся к данной темантике, было верно классифицировано 191 058 или 98 %.

ЗАКЛЮЧЕНИЕ

Основные научные результаты диссертационной работы:

15

доступ пользователей к Интернет-сайтам и не используя специализированное дорогостоящее оборудование [2, 4, 9, 10].

Рекомендации по практическому использованию результатов

В настоящее время операторами образовательных сетей как в странах Евнропейского Союза, так и в Республике Беларусь и в Китайской Народной Реснпублике используются средства ограничения доступа к нежелательному коннтенту. Предложенные в настоящей работе методы и алгоритмы прежде всего могут быть использованы для модернизации существующих и создания новых средств фильтрации нежелательного контента как в образовательных, так и в иных корпоративных сетях.

Предложенный алгоритм сканирования web-страниц может использонваться при разработке средств антивирусной защиты, позволяя вычленять из web-контента файлы с потенциально вредоносным кодом для их дальнейшего анализа.

Сфера применения разработанного алгоритма классификации, основаннонго на методе опорных векторов, не ограничивается задачами классификации нежелательного текстового контента, и этот алгоритм может найти применение при разработке классификаторов в различных предметных областях.

16

СПИСОК ОПУБЛИКОВАННЫХ РАБОТ ПО ТЕМЕ ДИССЕРТАЦИИ Статьи в научных журналах

Статьи и тезисы докладов в сборниках материалов конференций

17

10.а Воротницкий, Ю.И. Принципы обеспечения безопасности образован

тельных информационных сетей / Ю.И. Воротницкий, Цзиньбао Се // Инфорн

мационные системы и технологии: мат. Междунар. конф.-форума, Минск, 16-17

нояб. 2009 г.: в 2 ч. / А. Н. Вараксин; редкол.: Н. И. Листопад [и др.]. - Минск,

2009.-Ч. 2.-С. 26-29.

11. Воротницкий, Ю.И. Информационная безопасность научно-

образовательных сетей / Ю.И. Воротницкий, Цзиньбао. Се // Современные инн

формационные компьютерные технологии mcIT-2010 [Электронный ресурс]:

мат. II Междунар. науч.-практ. конф., Гродно, 26-28 апр. 2010 г. / Гродн. гос.

ун-т им. Я. Купалы ; редкол.: Е.А. Ровба [и др.]. - Электрон, дан. и прогр. -

Гродно, 2010. - 1 электрон, опт. диск (CD-ROM). - С. 327-330.

18

РЭЗЮМЭ

Се Цзньбао

ЗАБЕСПЯЧЭННЕ БЯСПЕЧНАГА ДОСТУПУ ДА ЗНЕШНХ ШФАРМАЦЫЙНЫХ РЭСУРСАУ У КАРПАРАТЫУНЫХ АДУКАЦЫЙНЫХ

СЕТКАХ

Ключавыя словы: бяспека карпаратыунай сетк, абмежаванне доступу, непажаданыя нфармацьйнья рэсурсы (IP), класфкацья кантэнту.

Мэта работы: распрацоука механзмау павышэння бяспек доступу да знешнх нфармацьйньх рэсурсау з карпаратыуных адукацыйных сетак з улкам характэрных для ix пагроз бяспецы, а таксама асаблвасцей кантынгенту карьстальнкау, палтьк бяспек, архтзктурньх рашэнняу рэсурснага забеспячэння.

Метады даследавання: метады сстзмнага аналзу, тзорь кравання, класфкаць, аб'ектна-арыентаванага праектавання праграмавання.

Атрыманыя вьнк х навзна

Праведзены комплексны аналз асноуных тэндэнцый развцця, асноуных пагроз слабых месцау карпаратыуных адукацыйных сетак; абгрунтаваны падыход да забеспячэння бяспечнага доступу да штэрэт-рэсурсау, як заснаваны на абмежаванн доступу да непажаданых web-крынщ. Распрацаваны метад абмежавання доступу да непажаданых web-рэсурсау, з дапамогай якога дьшамчна фармруюцца спсь доступу да IP. Распрацаваны алгарытм аналзу знешнх злучэнняу на web-старонках, як дазваляе ажыццяуляць сканраванне web-старонак з зададзенай глыбшёй пошуку выконваць пошук непажаданых файлау шляхам аналзу ланцужкоу злучэнняу. Прапанаваны алгарытм метаду апорных вектарау для распазнавання непажаданых тэкстау. Алгарытм мае адметны спосаб навучання, што заснаваны на меркаванн пра мавернаснае супадзенне класа вьбарк з класам яе блжзйшага суседа вьключзнн выбарак, клас якх адрознваецца ад класа суседзяу. Распрацавана архтзктура праграмнага комплексу па абмежаванн доступу да непажаданых нфармацьйньх рэсурсау.

Рзкамендаць па вькарьстанн гална прымянення

Прапанаваныя у дадзенай рабоце метады и алгарытмы прызначаны для мадзрнзаць снуючьх распрацоук новых сродкау фльтраць непажаданага кантэнту як у адукацыйных, так у ншьх карпаратыуных сетках.

19

РЕЗЮМЕ

Се Цзиньбао

ОБЕСПЕЧЕНИЕ БЕЗОПАСНОГО ДОСТУПА К ВНЕШНИМ

ИНФОРМАЦИОННЫМ РЕСУРСАМ В КОРПОРАТИВНЫХ

ОБРАЗОВАТЕЛЬНЫХ СЕТЯХ

Ключевые слова: безопасность корпоративной сети, ограничение достунпа, нежелательные информационные ресурсы(ИР), классификация контента.

Цель работы: разработка механизмов повышения безопасности доступа к внешним информационным ресурсам из корпоративных образовательных сентей с учетом характерных для них угроз безопасности, а также особенностей контингента пользователей, политик безопасности, архитектурных решений и ресурсного обеспечения.

Методы исследования: методы системного анализа, теории управления, классификации, объектно-ориентированного проектирования и программиронвания.

Полученные результаты и их новизна

Проведен комплексный анализ основных тенденций развития, основных угроз и уязвимостей корпоративных образовательных сетей; обоснован подход к обеспечению безопасного доступа к Интернет-ресурсам, основанный на огранничении доступа к нежелательным web-источникам. Разработан метод огранинчения доступа к нежелательным web-ресурсам, с помощью которого динамиченски формируются списки доступа к ИР. Разработан алгоритм анализа внешних соединений на web-страницах, который позволяет осуществлять сканирование web-страниц с заданной глубиной поиска и поиск нежелательных файлов путем анализа цепочек соединений. Предложен алгоритм метода опорных векторов для распознавания нежелательных текстов. Алгоритм отличается способом обучения, основанном на предположении о вероятностном совпадении класса выборки с классом ее ближайшего соседа и исключении выборок, класс котонрых отличается от класса соседей. Разработана архитектура программного комнплекса ограничения доступа к нежелательным информационным ресурсам.

Рекомендации по использованию и область применения

Предложенные в настоящей работе методы и алгоритмы предназначены для модернизации существующих и создания новых средств фильтрации неженлательного контента как в образовательных, так и в иных корпоративных сетях.

20

SUMMARY

Xie Jinbao

SAFE ACCESS TO EXTERNAL INFORMATION RESOURCES IN THE CORPORATE EDUCATIONAL NETWORKS

Keywords: safe corporate network, access control, unwanted informational reнsources (IR), content>

Work objective: the development of the mechanisms for the improvement of access security to external information resources of the intranet educational networks with a view of their security threats, as well as features of the user population, securiнty policies, architecture solutions and resource provision.

Methods of research: methods of system analysis, control theory, object-oriented design and programming.

Received results and their novelty:

The analysis of key tendencies in the development, threats and vulnerabilities of the education networks has been delivered. A complex of measures for secure access ensuring to the Internet based on the limited access to unwanted web-resources has been reasoned. The limited access method stands on the dynamic-sky forming of the IR access lists using the content analysis subject to the frequency of attendances and the user population. The external connection analysis algorithm has been worked out which is able to scan web-pages with a certain resolution and search the unwanted files by analyzing the connection chains. An algorithm for the supportнing vector method to the unwanted texts recognition is proposed. It is based on the supposition about the probable coincidence of the selection>

Efficiency and field of application: The results can be applied to the moderнnization of present and the construction of updated unwanted content filtration devicнes for both educational and other corporate networks.

21

Все авторефераты - Беларусь Все авторефераты - Беларусь

|

Архивные справочники Архивные справочники

|